Комплексная победа над любыми атаками

Современным предприятиям становится уже недостаточно привычных ИТ-инструментов (антивирусное ПО, межсетевые экраны и прочее) для обеспечения информационной безопасности (ИБ), так как они не способны защитить ИКТ-инфраструктуру от новых видов атак, еще не зафиксированных в сигнатурах программ безопасности. Более того, для ИКТ-инфраструктуры территориально-распределенных компаний возникают новые угрозы, связанные с ростом объемов информационных потоков при ограниченных ресурсах существующих средств ИБ. Из-за глобальной доступности интернета у злоумышленников появляются новые возможности для совершения атак через соцсети, фишинговые сайты, поддельные электронные письма. В связи с этим возникает необходимость в создании комплексной системы ИБ. Такая архитектура может быть создана специалистами «Крок» на базе продуктов Fortinet.

Большинство компаний в рамках обеспечения безопасности работы корпоративной сети не подходят к вопросу комплексно, иными словами, внедряют отдельные компоненты защиты. Кто-то, например, использует только антивирусы, однако они не всегда могут справиться с новой, незнакомой вредоносной программой, от которой пока нет «лекарств». По той же причине и межсетевые экраны не гарантируют 100% защиты. Несмотря на то, что многие организации уже используют антивирусы и межсетевые экраны вместе, этот вариант все равно оказывается «уязвимым». Решить проблему обеспечения комплексной безопасности ИКТ-инфраструктуры может только системный подход – это использование одновременно нескольких элементов защиты, включая упомянутые выше.

Три компонента

Наличие антивирусного ПО – первое и обязательные условие для контроля работы конечных станций (компьютеров). Оно устанавливается на рабочие места пользователей и позволяет блокировать опасные файлы, проникающие на компьютер не только через интернет, но и с помощью USB флеш-накопителей.

Во-вторых, межсетевые экраны. Они защищают периметр сети – контролируют каждую точку входа в интернет и отслеживают сетевую активность пользователей: на какие ресурсы заходят, какие приложения открывают и т.д. Такие решения «просматривают» весь входящий и исходящий трафик на наличие подозрительных файлов и вредоносных программ. Данные устройства безопасности внешнего периметра активно наращивают свою производительность в свете развития телевидения сверхвысокой четкости UHDTV, сетей 5G, интернета вещей и виртуальной реальности. Однако ставшая уже привычной концепция Bring Your Own Device (BYOD), повсеместное внедрение беспроводных сетей и облачных сервисов, а также развитие внутренних угроз привели к резкому видоизменению систем безопасности и необходимости внедрения межсетевых экранов не только на границе сети предприятия, но и во внутренних сегментах.

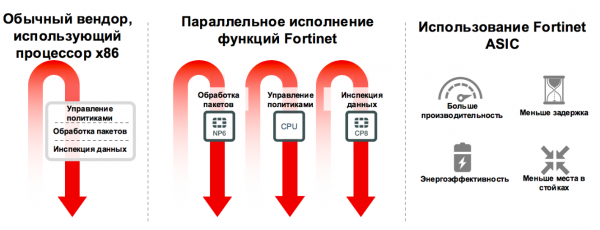

Следует учитывать, что требования к производительности межсетевых экранов во внутренних сетях предприятия ощутимо выше, чем на границе сети, так как сети проектируются исходя из пропорций трафика 20/80 (20% трафика уходит наружу, 80% трафика передается внутри предприятия). «Цифровой мир» привел к необходимости резкого увеличения обработки потоков информации системами безопасности и ведущие компании мира ответили развитием специальных микросхем (ASIC), обрабатывающих данные на больших скоростях, чем это возможно с использованием только процессорной мощности. Например, компания Google недавно объявила об использовании микросхем TensorProcessingUnit (TPU) для ускорения обработки информации на три поколения быстрее, чем это предсказал закон Мура. Разработка микросхем безопасности компанией Fortinet, разработчиком программно-аппаратных комплексов сетевой безопасности, позволяет внедрять системы, готовые к новым цифровым реалиям. Они опережают аналогичные по стоимости решения – обеспечивают высокую скорость обработки данных, вносят меньшие задержки в сеть и тратят электроэнергию более эффективно.

Сравнение классического решения и разработки компании Fortinet

Третьим элементом комплексного подхода является «песочница». Она обеспечивает защиту ИКТ-инфраструктуры от неизвестных атак и вирусов – данные вредоносные программы не отмечены в сигнатурах вендоров ИБ, которые в некоторых случаях могут быть уникальными, написанными под конкретную компанию. Для того, чтобы вычислить атаки подобного зловреда, подозрительные файлы помещают для тестирования в особую карантинную зону – «песочницу».

«Песочница» – важный элемент системы защиты ИКТ-инфраструктуры

Противодействие уникальным атакам приобретает все большую актуальность в рамках информационной защиты компании. Потенциальные угрозы главным образом связаны с активностью пользователей, которые постоянно скачивают контент из интернета, среди которого оказывается зловред. Чтобы исключить опасность проникновения вирусов в корпоративную сеть, неизвестные или подозрительные файлы отправляются в специальное защищенное «облако», представляющее собой нечто вроде испытательного полигона: здесь «странные» файлы запускают для того, чтобы исследовать их поведение. Если будет обнаружен вредоносный код, то компания-заказчик получает об этом соответствующее уведомление. Таким образом, можно блокировать любые подозрительные файлы на ПК пользователя до тех пор, пока они не будут проверены в облаке. Ранее же ИТ-служба узнавала о «загрузках» вредоносных программ постфактум.

Облачный сервис «песочницы» располагается на стороне провайдера решения ИБ, здесь аккумулируются файлы от всего пула заказчиков. На основании проверок вендор выпускает сигнатуры и рассылает их подписчикам. Если появляется новый уникальный зловред, то всех клиентов оперативно информируют, а на установленные у заказчиков файерволлы доставляются инструменты защиты от угрозы. Сервис «песочница» по желанию заказчика может быть не только облачным, но и предоставляться по модели on-premise, иными словами, размещаться непосредственно в ИКТ-инфраструктуре заказчика на физических или виртуальных серверах.

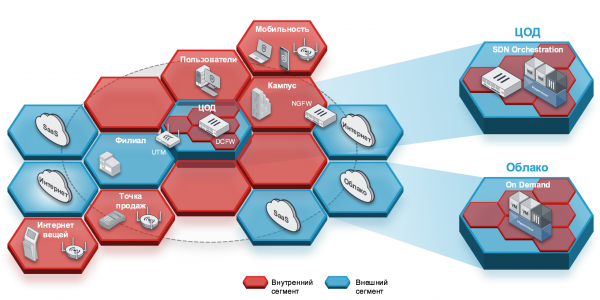

Глобальный опыт поставщика ИТ-решений при таком комплексном подходе играет ключевую роль – благодаря большому количеству клиентов и инсталлированной базе нарабатываются необходимые компетенции в части обеспечения информационной безопасности. Одним из примеров концепции комплексного подхода к повышению безопасности ИКТ-инфраструктуры, в том числе обеспечивающую защиту от кибератак, является Security Fabric от Fortinet.

Как работает Security Fabric от Fortinet

Продукт предполагает использование различных компонентов защиты ИКТ-инфраструктуры: межсетевые экраны, анти-спам системы, решение по защите web-приложений, антивирусного ПО и ключевого элемента по детектированию неизвестного вредоносного кода – «песочницы». Это позволяет управлять безопасностью на уровне приложений, пользовательских устройств или целого дата-центра, обеспечивая концепцию непрерывной сегментации на всем информационном пространстве компании. В рамках концепции предполагается поддержка реализации детализированных политик безопасности на основе таких факторов, как идентификация пользователей, приложений, расположения и типов устройств. Компоненты защиты помогают выстроить многоуровневую систему защиты сети от вредоносного ПО, анализировать подозрительную активность внутри локальной сети предприятия, а также снизить риски возникновения DDoS-атак, приводящих к простою бизнес-процессов.

Андрей Врублевский, руководитель направления оптимизации и контроля сети компании «Крок»

Поделиться

Поделиться