Состав идеального SOC

Почему SOC – это не только про SIEM и антивирусы, но и про системы анализа трафика.

Как правило, когда говорят о центрах оперативного реагирования (security operations centers, SOC), чаще всего подразумевают SIEM и дашборды. Мы решили рассказать о других системах безопасности, которые расширяют возможности SOC по выявлению и расследованию атак, и о том, что дает их совместная работа.

Когда начали появляться центры обеспечения информационной безопасности, стало понятно, что данных, необходимых для мониторинга и выявления угроз, не хватает. SIEM-системы, собирающие журналы даже из большого количества источников, все равно ограничены в выявлении атак анализом событий, антивирусы просто обмануть, а системы защиты конечных точек сложно установить на всю инфраструктуру.

Почему не только SIEM

Некоторые хакерские инструменты сложно выявить с помощью SIEM из-за того, что они создают огромное количество событий. Так, чтобы обнаружить применение PowerView, инструмента для разведки в Active Directory, нужно включить журналирование события 1644 в Windows. Это событие показывает LDAP-активность инструмента PowerView. Таких событий может генерироваться очень много, и «плохие» события могут затеряться. Что делать и куда смотреть? Применение PowerView можно детектировать в трафике по LDAP-запросам.

Другой пример: авторы DCShadow, техники атаки на Active Directory, заявили, что SIEM не поможет: при этой атаке создается поддельный контроллер домена, который не отправляет события в SIEM-систему. Зато применение такой техники можно увидеть по трафику: в нем отчетливо видно добавление нового объекта в схему конфигурации типа «контроллер домена».

Как обходят антивирус

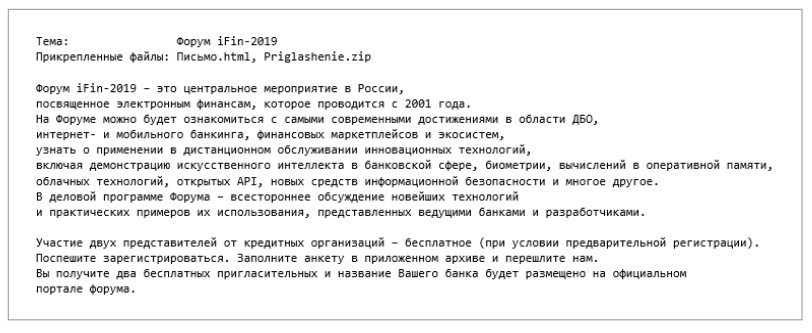

Надеяться на выявление актуальных угроз с помощью одних только антивирусных систем опрометчиво. Злоумышленники давно научились обходить антивирусы. Например, группировка Silence атакует банки с помощью массовых фишинговых рассылок с вложенными файлами. Одна из таких рассылок содержала якобы приглашения на профильную конференцию iFin-2019, другие маскировались под рабочие письма, например, были письма об открытии корреспондентского счета.

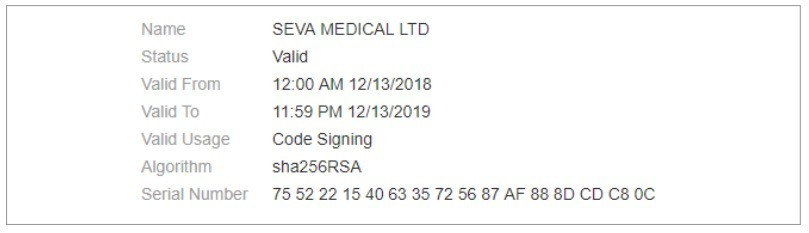

В качестве полезной нагрузки вредоносный архив, прикрепленный к письму с приглашением на конференцию, содержал загрузчик, подписанный корректным сертификатом. Примечательно, что данный сертификат использовался также группировкой Cobalt.

Злоумышленники часто используют технику code signing, то есть подписывают вредоносный код цифровым сертификатом реально существующей компании. Это позволяет выдать его за легитимное приложение. Однако применение одной только техники code signing вряд ли поможет обойти известные системы. В этом случае помогает комбинация различных техник.

Использование различных нагрузок (скриптовых, in-memory) – классический способ обхода детектирования. Еще одна популярная техника – обфускация. Злоумышленники запутывают вредоносный код, что затрудняет его анализ антивирусными системами. Чтобы предотвратить деконструкцию вредоносных программ и затруднить анализ их поведения, создатели вредоносного ПО могут сжимать (упаковывать) свои вредоносные программы, сочетая это с шифрованием файлов.

Еще одна популярная техника обхода антивирусных решений – внедрение вредоносного кода в память другого процесса, запущенного в системе (process injection). Если же требуется создать новый сервис, например, для последующего добавления в автозагрузку, применяется техника masquerading: любой новый сервис будет тщательно замаскирован под легитимный.

Плюсы и минусы EDR

В результате эволюции антивирусов появился класс решений защиты конечных узлов EDR (endpoint detection and response). Они призваны защищать не только от вирусных атак, но и от новых видов угроз (за счет поведенческого и эвристического анализа). Другие преимущества EDR – расширенные функции по реагированию на выявленные вредоносные события и гибкая настройка мониторинга происходящих событий.

Однако, к сожалению, EDR-системам присущи такие же проблемы, как и другим решениям. Главная сложность – покрытие всех узлов инфраструктуры и выстраивание процесса контроля их работоспособности, централизованного управления и запрета появления узлов без установленных EDR-систем. Также всегда актуален вопрос совместимости с прикладным ПО и ОС, которые используются в организации. А значит, останутся «слепые зоны». Некоторые не хотят внедрять EDR из-за существенного увеличения нагрузки на серверы и рабочие станции – если в компании большая утилизация ресурсов или используется устаревший парк оборудования. В таком случае необходимо искать другие способы мониторинга безопасности сети. Справиться со «слепыми зонами» EDR и SIEM и сделать сеть более прозрачной помогают системы анализа трафика (network traffic analysis, NTA).

Три причины завести NTA

Первая причина завести NTA в SOC – детектирование атак.

По данным SANS Institute, NTA входит в топ технологий для выявления угроз, работой которых довольны в SOC. Ключевая особенность NTA-систем в том, что они, в отличие от IDS, выявляют угрозы не только на периметре, когда злоумышленник пытается проникнуть в сеть, но и тогда, когда атакующий уже внутри, развивает атаку и приближается к критически важным для бизнеса системам.

Помогают в этом специальные технологии для обнаружения угроз в инфраструктуре. Например, в PT Network Attack Discovery (PT NAD), системе класса NTA компании Positive Technologies, атаки выявляются с помощью машинного обучения, ретроспективного анализа, 5000 правил детектирования и 20 000 индикаторов компрометации. Это позволяет PT NAD покрыть большую часть техник из матрицы MITRE ATT&CK, которые применяются атакующими при первоначальном доступе (Initial Access), разведке (discovery), горизонтальном перемещении (lateral movement), взаимодействии с командным центром (command and control).

Когда NTA работает вместе с SIEM-системой, покрытие техник матрицы ATT&CK возрастает. SIEM-системы сильнее в детектировании техник выполнения (execution), закрепления (persistence), повышения привилегий (privilege escalation) и обхода защиты (defence evasion), а NTA – в техниках получения первоначального доступа (initial access) и взаимодействия с командным центром (command and control).

Вторая причина полюбить NTA – хранение данных, полезных в расследовании инцидентов и threat hunting. NTA-системы бывают двух видов: одни работают с NetFlow, вторые анализируют сырой трафик. Преимущество вторых систем в том, что они могут хранить записи трафика. Когда происходит инцидент, это помогает понять, как это произошло. Например, PT NAD хранит сырой трафик и 1200 параметров сетевых сессий.

В конце октября мы провели вебинар о threat hunting, который был посвящен проактивному поиску угроз, идеям для гипотез и кейсам применения «охоты за угрозами» с помощью PT NAD. Вы можете посмотреть запись вебинара.

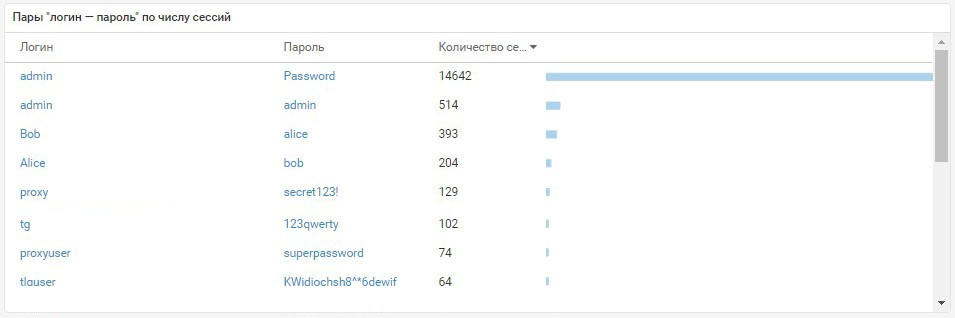

Третья причина завести NTA – сетевой комплаенс. PT NAD определяет более 50 распространенных протоколов и 30 из них разбирает на уровнях L2–L7. Поэтому он не только видит сетевые взаимодействия, но замечает передачу учетных записей и почтовых сообщений в открытом виде, использование утилит для удаленного доступа, инструментов сокрытия активности в сети и широковещательных протоколов. Такие нарушения сетевой безопасности снижают эффективность используемых средств защиты и увеличивают шансы злоумышленников на взлом и развитие атаки.

Хранение важной информации в открытом виде на сетевых ресурсах встречается в 44% организаций, в которых был проведен анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии. Поэтому важно контролировать соблюдение элементарного сетевого комплаенса и оперативно устранять ошибки и нарушения.

Например, чтобы выявить учетные данные, передаваемые по сети в открытом виде, в PT NAD достаточно отфильтровать сетевые сессии по признаку передачи пароля. В карточке сессии есть информация, которая помогает в устранении ошибки: адреса узлов отправителей и получателей.

Синергия NTA с песочницей

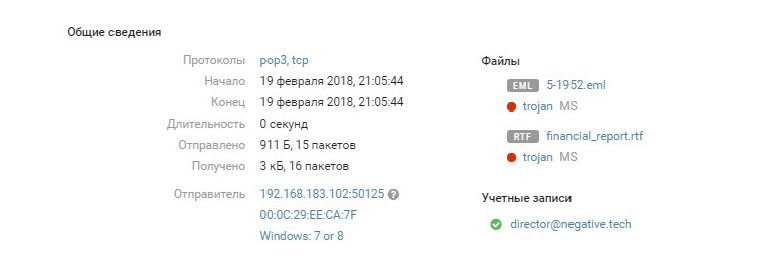

Согласно данным, использование вредоносных программ остается самым популярным методом атак: во втором квартале 2019 г. их применяли в 61% атак на юридические лица. Для выявления зловредного ПО в передаваемых по сети файлах необходимо интегрировать NTA-систему с антивирусной системой и песочницей. Песочница запускает файлы в изолированной виртуальной среде и по поведению файла делает вывод о его вредоносности.

PT NAD умеет извлекать файлы из трафика и автоматически передавать их на проверку в систему защиты от вредоносных программ PT MultiScanner. PT MultiScanner проводит антивирусную проверку и анализ файлов в песочнице и выдает вердикты об их безопасности. В случае обнаружения вредоносной программы передачу файла можно заблокировать.

Применение песочницы также позволяет обезопасить электронную почту и файловые хранилища.

Вывод

SIEM-системы остаются единой точкой сбора полезных знаний об инфраструктуре, которые акцентируют внимание на причины нарушения безопасности данных из всех журналов, сведений о событиях на конечных точках и в трафике. Например, заметив подозрительную активность в NTA, в SIEM-системе можно узнать, что именно атакующие делали на сетевом узле, какие процессы при этом были задействованы, и проследить дальнейшие действия злоумышленников.

Очевидно, NTA и SIEM – взаимодополняющие системы, которые покрывают большую часть известных техник атак и дают высокую видимость сети. Исследовательское агентство Gartner включило их вместе с EDR-решениями в триаду SOC, которые в синергии значительно снижают шансы атакующих на достижение целей в инфраструктуре компаний. Злоумышленники могут скрыть применение своих инструментов от EDR или SIEM, но их активность будет видна в NTA, как только они подключатся к любой другой системе в сети.

Поделиться

Поделиться