Как защитить данные в распределенных сетях Ethernet

Стандарт Ethernet был создан для локальных сетей, поэтому защита передаваемых по ним данным была не так уж важна. Но как только стандарт стал использоваться в глобальных сетях, то эти данные стали относительно легкой добычей для злоумышленников. Как можно противостоять угрозам перехвата данных в каналах, на какие характеристики устройств шифрования нужно обращать внимание в первую очередь, что такое доверенное шифрование?

Переход на Ethernet в распределенных сетях

Виртуализация ресурсов, облачные вычисления, объединенные коммуникации, консолидация вычислительных ресурсов в центрах обработки данных трансформируют корпоративные ИТ. В результате растут требования к производительности распределенных сетей, и к снижению стоимости их создания и эксплуатации. Поэтому сейчас все чаще для каналов распределенных сетей стали использовать Ethernet из-за таких преимуществ этой технологии, как экономичность, гибкость, масштабируемость, интероперабельность. Для эффективного использования Ethernet в сетях городского и глобального масштаба (в том числе операторских) было создано семейство стандартов Metro и Carrier Ethernet.

Ethernet появился как технология для локальных сетей с их небольшой протяженностью и полным физическим контролем над кабелями. К тому же в те времена, когда появился этот стандарт, вопросы информационной безопасности не стояли так остро, как сейчас. Поэтому о безопасности передачи данных по Ethernet-сетям изначально особо не задумывались, и как только эти сети вышли за пределы зданий, передаваемые по ним данные стали относительно легкой добычей для злоумышленников.

Неудивительно, что распределенные сети все чаще становятся объектом атак. Не нужно проникать внутрь защитного периметра, взламывать системы, искать в них данные: достаточно подождать, когда эти данные сами пройдут по сети. А внедрение конвергентных технологий и новых архитектур (облачные вычисления и ЦОДы) ведет к тому, что через сеть проходит буквально все: аудио- и видеопотоки, обращения к базам данных, резервные копии и архивы, не говоря уже о переписке сотрудников. Согласно исследованию The Changing Face of Data Security, подготовленному IDC для компании Thales в 2020 году, данные в облаке хранят уже 98% организаций, а всего в облаках находится до половины всех корпоративных данных. Из них 48% — конфиденциальные. При этом лишь 57% конфиденциальных данных хранится в облаке в зашифрованном виде. Причина этого в сложности организации процесса шифрования, особенно если компания пользуется услугами более чем одного провайдера услуг IaaS или PaaS, таких среди респондентов 81%. Или более чем 10 сервисами SaaS (83%).

При этом утечку данных через сеть сложно обнаружить, и бывали случаи, когда информацию перехватывали и собирали годами. 49% организаций признали, что уже сталкивались с утечкой своих данных, причем 26% — в 2019 г.

Кроме того, растет использование интернета вещей, устройства которого очень многочисленны и часто находятся за пределами охраняемого корпоративного периметра.

По результатам опроса выяснилось, что формально безопасности данных уделяется почти столько же внимания, сколько сетевой или безопасности приложений, однако на нее тратится всего 15,5% общих бюджетов на ИТ-безопасность.

IDC, 2020

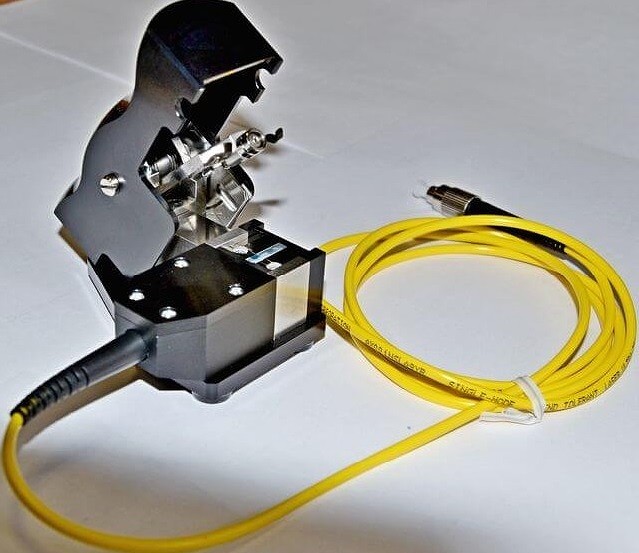

Возможно, отчасти такое пренебрежение безопасностью данных, и в частности, их шифрованием, связано с заблуждением, что к оптоволоконным линиям (а именно они, как правило, используются в каналах распределенных сетей) подключиться практически невозможно. Увы, это не так. Хорошо известен физический принцип считывания информации с оптоволоконных линий (связанный с эффектом нарушения полного внутреннего отражения), а в свободном доступе есть устройства, реализующие этот принцип и позволяющие перехватывать данные, не разрывая связь и оставаясь незамеченным. Например, с помощью ответвителя-прищепки ценой всего ₽40 тыс. можно быстро и незаметно подключиться к оптоволоконной линии.

Не решена эта проблема и в операторских сетях. Даже если предположить, что оператор смог нейтрализовать все свои внутренние угрозы, остается та же самая проблема — отсутствие полного физического контроля над линиями и оборудованием. Хотя некоторые модели оборудования оптоволоконных каналов способны засечь сам факт подключения, не всегда эта функция включена, и не всегда сразу ясно, что это именно несанкционированное подключение. Услуги виртуальной частной сети, предоставляемые операторами, не предусматривают в базовом варианте никаких надежных средств защиты от перехвата, а ошибки в настройке маршрутов трафика вообще могут привести к тому, что посторонние смогут читать чужой трафик, даже не подключаясь к магистральным каналам.

Поэтому признанное и, по существу, единственное решение для защиты данных за пределами контролируемой территории — это шифрование трафика, который передается через незащищенные каналы. Этот подход закреплен в международных и отечественных нормативах (в частности, по защите персональных данных и финансовой информации). Согласно данным исследования Ponemon Institute 2019 Global Encryption Trends Study, в 45% из 5,8 тыс. исследованных компаний имеется единая корпоративная стратегия в области шифрования данных, у 42% опрошенных — «частичная», касающаяся только некоторых приложений и типов данных, а у 13% такого плана нет вообще. И в 81% компаний в мире используют средства шифрования в своих внутренних сетях.

Рынок шифрования быстро растет

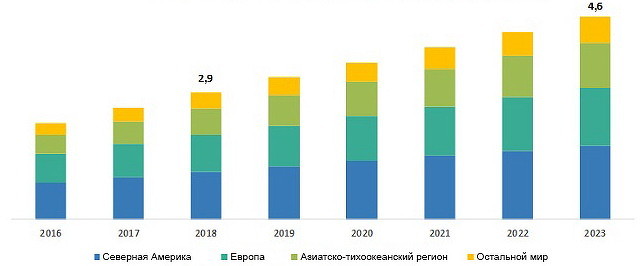

По оценке компании MarketsandMarkets в 2018–2023 гг. рынок сетевого шифрования будет расти на 9,8% в год, с $2,9 млрд в 2018-м до $4,6 млрд в 2023-м. Главные «движущие силы» этого роста — увеличение количества угроз и соответствующее повышение требований регуляторов к обеспечению безопасности данных. Затраты на оптические каналы будут расти опережающими темпами, соответственно среди главных покупателей средств защиты будет расти доля телеком-операторов и крупных предприятий.

Динамика рынка средств сетевого шифрования, $ млрд

Источник: MarketsandMarkets, 2019

Сегмент решений для оптических линий будет составлять большую долю рынка средств сетевого шифрования: в 2017 г. на него приходилось $2,53 млрд, в 2024 он достигнет $4,24 млрд (ежегодный рост — 8,9%).

Аналогичные оценки сделали и в KBV Research: рынок сетевого шифрования будет увеличиваться в ближайшие 5 лет на 11,4% ежегодно и в 2024 г. достигнет $4,7 млрд. Опережающими темпами будет развиваться рынок Азиатско-тихоокеанского региона (на 13,4% в год), европейский и американский отстанут (10,5% и 10% соответственно).

Быстрее всего в этот период будет расти сегмент услуг (14,1% в год), сегмент программного обеспечения будет увеличиваться на 11% ежегодно, а оборудования — на 10,5%. Однако последний останется самым крупным, в 2024 г. он достигнет $2,4 млрд.

Что касается скоростей шифрования, то, согласно тому же отчету KBV Research, наибольшая доля рынка у решений для диапазона скоростей передачи данных 10–40 Гбит/с, который будет расти до 2024 г. на 10,8% ежегодно. Продажи средств шифрования со скоростями «менее 40 Гбит/с» и «более 100 Гбит/с) будут расти на 10,7%. А быстрее всего (на 13,2 % в год), как ни странно, будут увеличиваться продажи устройств шифрования со скоростями до 10 Гбит/с.

Российский рынок в 2024 г. достигнет, по оценке KBV, $100,4 млн. Его основной компонент, сегмент оборудования, будет прирастать на 9,4% ежегодно, ПО — на 9,8%, услуг — на 13%.

Межсайтовое шифрование как оптимальное решение

Есть несколько подходов к обеспечению безопасности данных в Ethernet-сетях. Например, можно организовать сквозное шифрование трафика на оконечных узлах сети. При таком подходе для каждой сетевой службы или приложения функция шифрования добавляется и настраивается независимо, при этом могут использоваться разные алгоритмы и протоколы шифрования. Примеры — шифрование трафика электронной почты, мессенджеров, веб-серверов. Как правило, шифрование в приложениях — сквозное, то есть от клиента до сервера или между узлами одного ранга. Или же можно установить VPN-клиенты, которые будут шифровать весь трафик к определенным получателям. Но у такого подхода есть недостатки. Шифрование влияет на производительность систем и сетей, требует и от пользователей, и от службы ИТ определенных усилий по установке, настройке и использованию шифрования.

Поэтому популярен другой подход — межсайтовое шифрование. При этом «доверенные», защищенные сегменты локальных сетей, в которых нет необходимости в «сплошном» шифровании, подключаются к незащищенным каналам через промежуточные узлы, где и происходят шифрование и дешифровка передаваемых данных. При такой схеме подключения оконечные узлы сети не нуждаются в дополнительном ПО (например, в клиентах VPN), потому что за шифрование отвечают выделенные устройства.

Самыми актуальными, популярными являются три сценария межсайтового шифрования. Во-первых, это защита каналов между ЦОДами (собственными или коммерческими, где арендуются площади или вычислительные мощности). Во-вторых, это защита линий связи между центральной площадкой (штаб-квартирой, управляющей компанией) с филиалами или дочерними компаниями. Наконец, третий сценарий — это подключение кампуса компании к бизнес-приложениям и данным — например, к публичному облаку, или к своим серверам в коммерческом ЦОДе.

По разным причинам стандарты шифрования для сетей Ethernet не получили такого развития, как, например, для сетей Wi-Fi, признанного всеми единого подхода к шифрованию данных в сетях Ethernet не существует. Многие компании, как российские, так и зарубежные, предлагают свои подходы. Разнообразие решений велико, их разделение на классы иногда имеет принципиальный, архитектурный характер, а иногда только номинальный, «маркетинговый». Задача выбора решения для сетевого шифрования из доступных на нашем рынке становится сложной. И если для одной и той же задачи рассматриваются устройства из разных категорий, то полезно понимать, какие особенности присущи не отдельной модели или изготовителю, а всему классу, за счет чего достигаются преимущества и чем приходится жертвовать.

Специализированные или гибридные, L2 или L3, ГОСТ или не ГОСТ?

Устройства для сетевого шифрования могут быть либо специализированными, предназначенными исключительно для шифрования, либо гибридными (комбинированными, многофункциональными), выполняющими еще и другие сетевые или защитные функции. Гибридные решения часто экономичнее (по крайней мере, при покупке), но обычно уступают специализированным шифраторам в производительности, надежности и удобстве управления.

От уровня сети, на котором происходит шифрование, зависит поддержка сетевых протоколов. Например, шифраторы L2 не смогут работать через IP-сеть: маршрутизаторы не увидят IP-адресов, потому что те будут зашифрованы. И наоборот, устройства c шифрованием на L3 бесполезны там, где нужна связь по MAC-адресам (а это часто требуется, например, для инфраструктуры виртуальных машин), потому что при отправке пакетов в другую подсеть заголовки L2 не сохраняются.

Согласно исследованию MarketsandMarkets, в 2017 г. у решений L3 по-прежнему была наибольшая доля рынка оптического шифрования. Шифрование L3 широко используется для VPN, в корпоративных и государственных сетях развернуты масштабные сети на базе IPsec. Рынок шифрования L1 будет расти быстрее всех благодаря таким преимуществам, как низкая задержка, высокая пропускная способность и высокая доступность.

Нужно помнить, что в России для реализации большинства сценариев сетевого шифрования необходимы средства, удовлетворяющие требованиям технических регламентов (то есть имеющих сертификаты ФСБ), поэтому выбирать обычно приходится среди решений, допускающих применение российского набора алгоритмов шифрования семейства ГОСТ.

Доверенное шифрование

Выбирая решения для сетевого шифрования, нужно помнить о его стойкости к взлому. В большинстве случаев стойкость можно оценить лишь качественно, но можно уверенно сказать, что для того, чтобы шифрование было действительно надежным и обеспечивало долгосрочную (то есть на то время, пока утечка данных способна нанести ощутимый ущерб их владельцу) защиту, оно должно быть доверенным.

Доверенное шифрование могут обеспечить только специализированные, защищенные от физического взлома устройства. Они образуют как бы отдельный слой сети и не совмещают других функций, кроме шифрования. Это снижает нагрузку на персонал и уменьшает риск ошибок при настройке. В этом их преимущество перед гибридными решениями — по безопасности, так и по производительности и удобству управления. Решения с доверенным шифрованием должны поддерживать сквозное шифрование. Этим они выгодно отличаются, например, от устройств с MACsec, которые шифруют данные только между портами (а на самих устройствах трафик расшифровывается и оказывается уязвимым перед тем, кто захватит управление ими). Стойкость доверенного шифрования обеспечивают стандартные криптографические механизмы — в России это семейство ГОСТ. Наконец, важнейшая часть доверенного шифрования — это централизованная автоматическая система управления ключами шифрования. Ведь неважно, насколько хорошо само устройство шифрования: именно надежность работы с ключами в конечном счете определяет безопасность данных.

Поделиться

Поделиться