Когда GDPR не указ, или Конец иллюзии приватности

Если вам кажется, что за вами следят, то, скорее всего, это не паранойя — просто «умные» устройства, которые мы постоянно носим при себе, становятся слишком «умными». В результате информация о нашей деловой и частной жизни всплывает в самых неожиданных местах.

В числе наиболее важных технологических тенденций последнего десятилетия можно отметить неуклонное сокращение дистанции между потребительской электроникой и ее пользователями. Устройства не просто становятся все более удобными, но и настолько прочно входят в нашу жизнь, что мы уже практически не представляем себе, как можно отправиться куда-то в одиночку, без любимого смартфона, планшета и так далее. Дальше — только имплантация устройств, и техническая мысль движется сегодня именно в этом направлении.

Но, когда тот или иной девайс становится постоянным спутником человека, да еще и обладает неким прообразом «электронного ума», он неизбежно накапливает всевозможные данные о своем владельце. Эту особенность давно и с огромной финансовой выгодой эксплуатируют ведущие мировые технологические компании, построившие на анализе пользовательских данных целые ИТ-империи.

Собственно, об этом сказано и написано немало — повторяться излишне. И вроде бы, большинство людей даже не против того, чтобы за ними таким образом следили, тем более что агрегаторы личных данных заявляют, что получают и обрабатывают их в деперсонализированном виде, что не позволяет идентифицировать конкретного пользователя. Большинство из нас в это верит, но какова ситуация на самом деле?

Приватность на продажу

Новости об утечках персональных данных из различных закрытых баз данных — государственных, банковских, медицинских — регулярно будоражат умы интернет-общественности. Процесс компрометации данных носит интернациональный характер — она происходит даже в самых экономически развитых странах мира, и очевидно, что в поле зрения попадают только самые эпические провалы, которые были замечены или их не удалось скрыть. Типичные новости о таких событиях выходят под заголовком «Миллионы записей с персональными данными утекли в сеть».

Меньшие масштабы, похоже, мало кого интересуют, хотя, очевидно, случаются чаще. В общем, персональные данные нередко утекают в неизвестном направлении, хотя и вправду достаточно надежно охраняются, в том числе различными государственными регламентами, вроде европейского GDPR (General Data Protection Regulation — Общий регламент защиты персональных данных).

С другой стороны, есть и вполне легальная практика продажи условно закрытых сведений третьим лицам, даже в странах англо-саксонской правовой системы. Так, довольно много шума в своей стране вызвала статья норвежского журналиста онлайн-издания NRK Мартина Гундерсена (Martin Gundersen), который сумел вполне открыто приобрести у британской компании Tamoco базу данных, содержащую детальные сведения о перемещениях 140 тыс. абонентов мобильных устройств на территории Норвегии. Цена вопроса составила около 3,5 тыс. евро.

В этой истории г-на Гундерсена особенно неприятно удивили два факта. Во-первых, данные о гражданах Норвегии можно легко купить в другой стране, а, значит, национальное законодательство на них не распространяется. Во-вторых, в приобретенной базе нашлось более 8,3 тыс. мобильных номеров, принадлежащих пациентам больниц (в т.ч. психиатрических) и кризисных центров. Естественно, там оказались не только сами номера, но и все данные о передвижениях людей, которые ими пользовались.

Издание не стало доводить эксперимент до логического конца и выяснять личности абонентов, скрытых за мобильными номерами, но как отметил автор статьи, сделать это можно без труда, совмещая данные о перемещениях по городу (есть в купленной базе) и открытые учетные записи в социальных сетях. Проверили лишь одного человека, который, естественно, был крайне удивлен, когда журналисты позвонили ему и рассказали обо всех его передвижениях в конкретные дни.

«Понять, что ваш гаджет (смартфон, умные часы и т.д.) передает персональные данные сторонней компании обычному пользователю самостоятельно невозможно, — говорит Игорь Здобнов, руководитель вирусной лаборатории «Доктор Веб». — Чтобы установить факт несанкционированной передачи информации, необходимо разобрать прошивку, проанализировать, какие данные собираются, и далее сверить с тем, что написано в пользовательском соглашении. В случае работы с гостайной, в том числе при проведении оперативно-розыскных мероприятий, использование оборудования, включая установленного на нем программного обеспечения, регулируется законом и подлежит сертификации».

Чем могут быть опасны подобные данные? Самое простое: имея доступ к ним, можно найти конкретных людей, которые бы хотели скрыть свои недуги (например, «стигматизация» психических заболеваний — это печальный, но очевидный факт даже для толерантной Норвегии, не говоря уже о других странах) и шантажировать их, угрожая предать сведения гласности. Можно вычислить, когда те или иные люди отсутствуют дома, и найти применение подобной информации в преступном мире.

После публикации материала начались официальные разбирательства, как подобная ситуация вообще стала возможной, но результаты, скорее всего, появятся не скоро. Тем более, судя по всему, пользователи сами давали согласие на обработку и хранение персональных данных, бездумно одобряя условия лицензионного соглашения, которое предлагалось как необходимое условие пользования тем или иным программным продуктом, устанавливаемым на смартфон.

Но это лишь половина истории.

Смартфон-шпион

Следующим логическим шагом для Мартина Гундерсена стал анализ активности собственного смартфона — ведь он также является типичным пользователем устройства, не читающим договоры об использовании приложений. Журналист обнаружил, что у него установлено 160 приложений, которые, возможно, также передают кому-то личные данные. Чтобы выяснить это Мартин, обратился в американскую компанию Venntel, которая, по некоторым данным, аккумулирует у себя различную информацию, получаемую от множества пользовательских устройств (во всяком случае, есть открытая информация о предоставлении таких данных иммиграционной и таможенной службам США).

Примечательно, что компания расположена в штате Вирджиния в территориальной близости от таких организаций как Lockheed Martin и Booz Allen Hamilton (самым известным экс-работником которой является Эдвард Сноуден). Кроме того, буквально в двадцати минутах езды от офиса Venntel находится район Лэнгли, где расположена штаб-квартира ЦРУ. Впрочем, возможно это просто совпадение: Вирджиния — очень популярная локация для различных компаний ввиду близости к столице страны.

Отправив запрос на получение копии всей информации о себе (все европейцы имеют на это право в соответствии с регламентом GDPR, принятым в 2018 году), г-н Гундерсен, после длительной процедуры идентификации, получил объемный файл, где была исчерпывающая информация о том, какие места он посещал за последние полгода. Электронный документ отражал буквально каждый шаг журналиста — 75406 эпизодов, включая походы в кафе и магазины, посещения гостей, поездки по стране и многое другое. В файле не было ни имени, ни номера телефона пользователя, но зато по карте передвижений без труда можно было выяснить, где человек проживает и работает, а дальше установить личность — дело техники. Что еще более интересно, представители Venntel сообщили, что они поделились этими данными со своими неназванными клиентами, которые могут использовать эту информацию «в целях национальной безопасности». То есть, речь идет о том, что данные иностранного гражданина оказались в распоряжении специальных служб США, и это, похоже, распространенная практика.

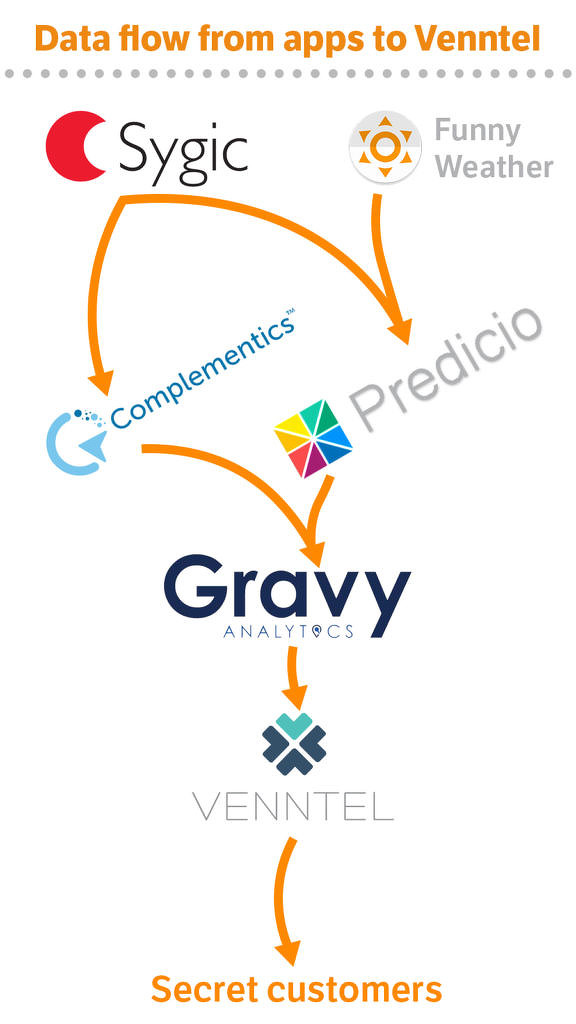

Как показал дальнейший анализ, Venntel не фигурировала ни одном лицензионном соглашении приложений на смартфоне журналиста. Как в таком случае данные попали в США? В самой Venntel на соответствующий запрос ответили, что сбором информации они не занимаются, а получают все сведения от материнской компании Gravy Analytics и как правило, не знают о том, какие приложения стали их источником. В свою очередь Gravy Analytics занимается тем, что собирает сведения о клиентах, чтобы улучшить таргетинг рекламы, также не особо разбираясь в том, откуда конкретно получены данные.

В ходе нескольких раундов запросов появились и другие фигуранты процесса — Predicio (Франция), Complementics (США) и Sygic (Словакия). Два навигационных приложения последней компании, как выяснилось в итоге, и стали источником данных о передвижении журналиста. В целом же, Sygic является разработчиком более чем 70 приложений, общее число загрузок которых исчисляется сотнями миллионов. Также данные в Venntel попали и от приложения Funny Weather, которое разрабатывает небольшая частная компания.

В ответ на обращения NRK к различным госструктурам США, служба пограничного контроля страны сообщила, что имеет ограниченный доступ к коммерчески доступным данным о геолокации пользователей. Иммиграционная и таможенная полиция (ICE), а также ФБР отметили наличие контрактов с Venntel, но не сообщили, получают ли данные о гражданах иных государств. Европейские юристы, к которым обратился за комментариями Мартин Гундерсен, в целом сошлись во мнении, что если в данном случае речь идет о чем-то, кроме маркетинговой аналитики, то, скорее всего, имеет место нарушение GDPR. Тем не менее, множество вопросов так и осталось без внятных ответов.

По словам Даниила Чернова, директора центра решений безопасности ПО компании «Ростелеком-Солар», сегодня основной сценарий передачи персональных данных третьим лицам связан с добровольным принятием условий пользовательского соглашения. Существует два типа программ, которые могут передавать персональные данные о пользователе смарт-устройства. Первый — любое ПО, которые человек скачивает на свой гаджет. Второй — программы-оболочки операционной системы, представляющие собой интерфейс для управления функциями системы. Их устанавливает производитель устройства. В обоих случаях системы не должны собирать, хранить и передавать кому-либо без соответствующего согласия пользователя на обработку персональные данные.

Проверить, действительно ли владелец приложения распоряжается данными в соответствии с пользовательским соглашением, обычному человеку будет сложно. Согласно законодательству, любой пользователь может направить официальный запрос и получить разъяснения, кому и в каких целях владелец софта передавал персональные данные. Но в действительности проверить правдивость этой информации невозможно. «Пока нет штатных средств, которые бы фиксировали передачу данных, когда приложению это не требуется для выполнения своих функций. Однако можно провести технический эксперимент, поставив на устройство межсетевой экран (Firewall), который анализирует сетевую активность приложений: какое ПО отправляет данные и на какие серверы, — рассказывает Даниил Чернов. — Если пользователь редко пользуется тем или иным приложением, но оно регулярно отправляет данные на сторонний сервер, это может свидетельствовать о нарушении. Еще один вариант эксперимента — создать специальную точку доступа Wi-Fi и подключить к ней анализатор трафика. И хотя передаваемые данные, скорее всего, будут зашифрованы, таким способом можно проверить, какие приложения их отправляют и в каком объеме».

Это не случай, а тенденция

Инциденты, которые расследовал норвежский журналист, далеко не единичны. Не так давно, например, онлайн-издание Vice опубликовало развернутую статью о том, как специальные приложения, например, Muslim Pro или Muslim Mingle, помогают американским военным и, возможно, спецслужбам, получать данные о мусульманах по всему миру. Здесь также имела место схема, описанная выше: добровольная установка ПО на смартфоне, неявный сбор персональных данных с последующей отправкой их одной или несколькими промежуточными компаниям, агрегация сведений в США и передача их «неназванным пользователям».

Какой вывод можно сделать из всех этих историй? Если вы пользуетесь смартфоном, то, скорее всего каждый ваш шаг уже где-то записан, и эти данные могут быть использованы с какой угодно целью. «Давайте признаем очевидное: любое умное устройство передает персональные данные сторонней компании, — говорит Михаил Писарев, коммерческий директор компании «Открытая мобильная платформа». — За исключением специально разработанных доверенных мобильных устройств, которые не контролируются какой-либо сторонней компанией. В России на сегодняшний момент только смартфоны и планшеты с ОС «Аврора» не контролируются никем, кроме самого заказчика, в том числе и нами – разработчиком этой ОС».

Частным пользователям, у которых есть возможность выбора приложений, можно посоветовать разве что внимательнее читать лицензионные соглашения перед установкой ПО. Однако, по словам Алексея Дрозда, начальник отдела информационной безопасности «СерчИнформ», в большинстве случаев, если вы не дадите своего согласия на обработку данных, вы либо полностью, либо частично не сможете использовать функционал устройства. «Пример из собственной жизни: фитнес-часы от Polar не позволяют даже задать на них время, если не привязаны к приложению на смартфоне. Приложение, при этом, требует согласия на сбор и передачу ваших данных посторонним», — говорит Алексей Дрозд.

Второй путь — вручную выяснять, кому и в каком объеме уходит информация о вас через гаджеты и сервисы, которыми вы пользуетесь. Иногда это относительно просто: например, после скандала с Cambridge Analytica в настройках учетной записи Facebook появилась вкладка «Действия вне Facebook», где указаны все сторонние сервисы, которые передают компании данные о вас. Можно отключить функцию «Действия вне Facebook», но соцсеть честно признается: она продолжит получать ваши данные, просто перестанет вас об этом оповещать. То есть снова единственный путь — прекратить пользоваться приложениями.

В других случаях можно, по примеру Мартина Гундерсена, сделать запрос к компаниям, которые хранят и обрабатывают ваши данные. Придется обратиться в каждый сервис и к каждому производителю устройств, которыми вы пользуетесь, и запросить у них перечень лиц, которым они передают ваши данные (такое право предусматривает п. 4 ч. 5 ст. 14 закона ФЗ «О персональных данных»). И затем точечно отзывать свое согласие на обработку данных (по п. 2 ст. 9 того же закона) и дальнейшую их передачу третьим сторонам (по п. 12 ст. 10.1, вступает в силу с 1 марта 2021 г.).

Правда, на практике это чревато длинными бюрократическими процедурами и не гарантирует результат. Например, недавно в сети делились историей о попытке отозвать данные из Delivery club — как раз потому, что сервис передает их Mail.ru Group и «Сберу». В ответ на запрос Delivery club удалил учетную запись пользователя, но так и продолжил использовать его персональные и контактные данные.

При этом нужно помнить, что сервис обязан передавать ваши данные по запросу правоохранительных органов. Например, п. «м» ст. 13 ФЗ «О федеральной службе безопасности» и п. 4 ч. 1 ст. 13 ФЗ «О полиции» дает ведомствам право получать на безвозмездной основе любые данные о физических и юридических лицах, если это требуется в целях обеспечения правопорядка и нацбезопасности. Если требование мотивированное (например, вами интересуются в рамках расследования), этому воспрепятствовать нельзя. А сторона, передавшая ваши данные, не обязана вас об этом уведомлять.

Третий вариант для «продвинутых». Можно самостоятельно отключить передачу данных вовне: переписать прошивку смартфона, перенастроить маршрутизатор, сделать аналог proxy-сервера или межсетевого экрана (firewall), чтобы блокировать передачу данных на определенные адреса, и т.д. После скандала со сбором огромных объемов телеметрии в Windows 10 в сети появились подробные инструкции, как это обойти. Похожие рекомендации можно найти для нейтрализации излишней активности смарт-телевизоров, многие модели которых собирали «отпечатки экрана» и записи переговоров пользователей. Такое ручное вмешательство в работу устройств и ПО — пожалуй, самый эффективный способ оставить свои данные при себе. Но не все это умеют, к тому же производители рано или поздно узнают об этих «обходных путях» и уже со своей стороны их заблокируют.

Остается вариант, что кто-то получит доступ к данным на вашем устройстве нелегальными способами, например, установив программу-шпион, которая передает информацию вовне. Но без специальных технических знаний, рядовой пользователь может понять это лишь по косвенным признакам: нагреванию устройства, быстрому разряду батареи, подозрительно интенсивному трафику.

Как быть с корпоративными пользователями

Сложнее ситуация с корпоративными пользователями — ведь зачастую они используют рабочий смартфон с программным обеспечением, которое устанавливает работодатель. В этом случае необходимо не только осмотрительно подходить к выбору поставщика ПО, но и обеспечивать сотрудников защищенными смартфонами, которые могут контролировать потоки исходящих данных и пресекать подозрительные действия, способные привести к утечке ценной или секретно информации.

Например, как рассказал Алексей Дрозд, когда речь идет об устройствах, которыми пользуются люди, работающие с гостайной, необходимо, чтобы используемые при этом технологии удовлетворяли соответствующим требованиям безопасности ФСБ и ФСТЭК. Российская практика склоняется к тому, что для этого нужно, скорее, не специальное ПО, а особое устройство с доверенной операционной системой, сертифицированной соответствующими регуляторами.

В госорганах, обороне, правоохранительных структурах — то есть там, где чаще всего работают в режиме секретности, в ходу аппаратные решения, разработанные по спецзаказу и недоступные на рынке, например, спецчипы с шифрованием голоса. В мире схожим образом поступает, например, Франция: после скандала с утечкой внутренних переговоров в правительстве закупили сверхзащищенные гаджеты, которые специально изготовила оборонная компания Thales.

Есть и обратные примеры. В США и других странах нормальным считается использование в работе с гостайной серийных устройств, если они соответствуют требуемым критериям безопасности. Поэтому ведущие мировые производители также ввели в свои продуктовые линейки криптостойкие смартфоны.

У нас до серийного производства таких устройств далеко — попытки запустить в производство криптографические супергаджеты, защищенные сим-карты, корпоративные смартфоны до последнего в основном проваливались. Зато есть подвижки в создании защищенных мобильных операционных систем. Не первый год идет разработка KasperskyOS для смартфонов, «Лаборатория Касперского» обещает выпустить первую версию мобильного телефона с шифрованием и защитой от хакеров до конца этого года.

С 2016 года на рынке присутствует ОС «Аврора», уже зарекомендовавшая себя в корпоративном сегменте. Устройствам на ее основе доверили крупнейший мобильный проект России — всероссийскую перепись населения. «Особый доверенный смартфон необходим, — уверен Михаил Писарев. — Альтернатива – примитивный кнопочный телефон – выступает тормозом в современных процессах цифровизации. А специальное ПО всегда находится под полным контролем операционной системы: не само же оно рендерит экранные формы со всеми секретными данными — это делает ОС. Другой вопрос, что сложным комплексом мер, существенно, кстати говоря, снижающим удобство и функциональность итоговых мобильных решений, можно попытаться максимально усложнить утечку данных. Однако, на наш взгляд, предлагаемый нами подход использования изначально доверенной мобильной среды – ОС «Аврора» и платформы управления «Аврора Центр» – решает задачу защиты чувствительной информации дешевле и качественнее.

Есть надежда, что проекты цифровой доверенной мобильности с необходимыми «допусками секретности», российскими мобильными ОС и сертифицированными MDM-платформами по управлению мобильными устройствами получат в России все более широкое распространение.

Поделиться

Поделиться