Современные угрозы: эра усложнения

Эволюцию киберугроз за последние несколько лет можно описать двумя словами: количество и изощренность. 91% организаций хотя бы однажды подвергся атаке за последний год.Уровень сложности и изощренности вредоносного программного обеспечения вырос настолько, что многие считают «традиционные» средства борьбы с вредоносными программами больше недостаточными. Среди нашумевших угроз такие вредоносные программы, как Stuxnet и Flame.

Они попали в заголовки газет не только благодаря ущербу, который нанесли, но и тому, что они очень долго оставались необнаруженными. Вирус Flame, например, существовал многие годы, но был формально идентифицирован только в мае 2012 г. Уровень киберпреступников повысился: вирусы стали более изощренными и используют уязвимости с явной целью кражи ценных данных. По данным глобального опроса об ИТ-рисках, проведенного "Лабораторией Касперского" в 2012 г., 91% организаций хотя бы однажды подвергся атаке за последний год.

Поколение Next

Банковские счета предприятий – это основная цель для преступников, поскольку на них сосредоточены большие денежные средства. При этом владельцы счетов часто не принимают адекватных мер для обеспечения безопасности. Это объясняет рост количества троянцев и таких вредоносных программ, как Zeus, которые крадут информацию и позволяют хакерам получать доступ к корпоративным финансам.

Тенденция подтверждается увеличением количества комплексных таргетированных угроз (Advanced Persistent Threats, APT). Правительства и транснациональные корпорации теперь не единственные мишени для атак вредоносных программ высокой сложности. Малый бизнес тоже подвергается риску. Более того, чем чаще такие угрозы используются киберпреступниками, тем выше риск сопутствующего ущерба. На линии огня могут оказаться организации, которые даже не являются целью атак.

Охват инфраструктуры

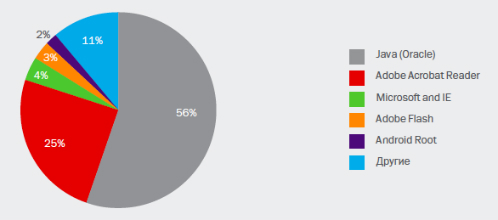

Уровень сложности и решительности угроз приводит требования к обеспечению ИТ-безопасности организации к совершенно новой парадигме. Многие современные атаки начинаются с уязвимостей в широко используемых программах. В прошлом сама операционная система Windows была главной целью злоумышленников, ищущих уязвимости, которые могут быть использованы для установки вредоносного кода на компьютер. Но в последние годы регулярный выпуск компанией Microsoft обновлений системы безопасности вынудил киберпреступников перевести свое внимание на приложения, не входящие в состав Windows. Теперь Windows даже не находится в списке 10-ти наиболее уязвимых программных пакетов. К сожалению, многие программы не получают исправлений в течение длительного времени.

Приложения, наиболее часто используемые для атак

Источник: "Лаборатория Касперского", 2012

Согласно сведениям, приведенным на сайте securelist.ru, более 80% всех атак, использующих уязвимости, нацелены на Java и Adobe Acrobat Reader 8. Помимо того, что пакет Java установлен на огромном числе компьютеров (согласно данным компании Oracle, это 1,1 млрд компьютеров), обновления выполняются не автоматически, а по требованию пользователя. Что касается Adobe Acrobat Reader, то функция автоматического обновления есть только в последних версиях. Пользователи привыкли самостоятельно устанавливать программы на свои компьютеры и мобильные устройства, и со временем на них накапливаются десятки управляемых и неуправляемых программ, при этом любая из них может иметь некоторое количество потенциальных уязвимостей.

10 самых используемых уязвимостей ПО за I квартал 2012 г.

Источник: "Лаборатория Касперского", 2012

Растущее разнообразие устройств и операционных систем, с помощью которых предприятия обрабатывают данные, только усугубляет угрозу безопасности: чем больше количество устройств и программ, которыми надо управлять, тем больше брешей необходимо закрывать. На этих платформах также появилось множество уязвимостей, а регистрация и исправление их всех почти невозможны при растущем количестве операционных систем и десятках тысяч программ, написанных для них. Эту тенденцию отражает разнообразие программ и операционных систем, имеющих уязвимости.

Мобильные устройства

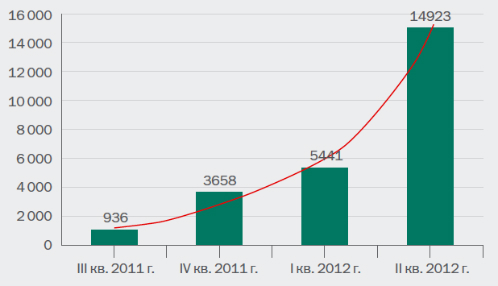

Мобильные устройства добавляют рискам еще одно измерение. Сегодня операционные системы iOS и OS X компании Apple и различные варианты операционной системы Android компании Google распространены так же широко, как и Windows. Киберпреступники ушли далеко вперед в использовании для своих целей рисков, создаваемых мобильными устройствами. Вo втором квартале 2012 г. количество троянских программ, нацеленных на платформу Android, выросло почти в 3 раза по сравнению с первым кварталом 2012 г.

Количество модификаций вредоносных программ для ОС Android10

Источник: "Лаборатория Касперского", 2012

Эта угроза будет расти, поскольку легкость, с которой можно получить или перехватить данные, используемые деловыми людьми на мобильных устройствах, делает мобильные устройства новой мишенью для киберпреступников. Глобальный опрос об ИТ-рисках, проведенный в 2012 г. "Лабораторией Касперского", выявил тенденцию использования личных устройств для работы и показал, что все больше организаций разрешают владельцам устройств получать доступ к корпоративным данным и сетям без каких-либо дополнительных мер по обеспечению безопасности.

Этот удивительно либеральный подход объясняется рядом факторов, в основном ростом количества таких устройств, а также тем, что используется слишком много различных типов устройств и версий операционных систем, которыми ИТ-подразделениям проблематично управлять в условиях дефицита ресурсов.

Беспроводные технологии, облачные сервисы и программы синхронизации файлов сильно повышают соблазн кражи таких устройств. Воры и хакеры, получив доступ к украденным мобильным устройствам, будут использовать их для хищения ценных данных или проникновения в корпоративные сети. Ежегодный прямой денежный ущерб от утери или кражи мобильных устройств оценивается в $7 млн. Косвенный ущерб от связанных с этим хакерских атак неизвестен.

Социальные сети: ограничений меньше, рисков больше

ИТ-администраторы справедливо отмечают, что наибольшие риски для безопасности исходят не от используемых инструментов и технологий, а от людей. Повсеместное использование социальных сетей и интернета, а также желание сотрудников быть всегда "на связи" все больше и больше затрудняют ИТ-подразделениям управление рисками нарушения безопасности.

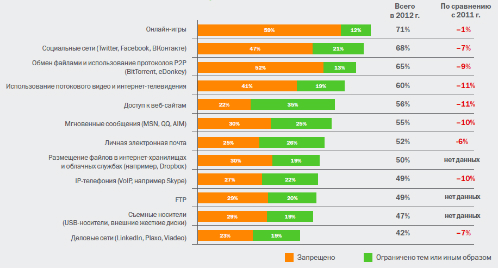

Самая актуальная тема – это социальные сети. Они рассматриваются как одна из самых больших угроз ИТ-безопасности и остаются на 2-ом месте в списке областей, подвергаемых наиболее тщательному контролю. Пользование социальными сетями полностью запрещено в половине организаций.

Виды деятельности, запрещенные или ограниченные на рабочем месте

Источник: "Лаборатория Касперского", 2012

И тем не менее, ограничений по использованию социальных сетей и интернета становится все меньше. Причем трудно определить, с чем это связано: с тем, что ИТ-подразделения "проигрывают войну", или с тем, что бизнес-преимущества от использования социальных сетей и интернета слишком велики.

Дэвид Эмм (David Emm), старший региональный исследователь "Лаборатории Касперского", отметил: "Попытки тотального запрета на использование социальных сетей похожи на борьбу с приливом; гораздо лучше научиться управлять им". Тревожный вывод состоит в том, что в организациях этот вопрос не проработан. В будущем управление использованием социальных сетей и предотвращение бесконтрольного доступа в интернет могут стать основными признаками хорошо защищенной организации.

Социальные сети опасны не столько сами по себе, сколько тем, что пользователи переходят по рекламным ссылкам и участвуют в опросах, предлагаемых в социальных сетях. Еще более опасен общий настрой "делиться информацией", который, судя по всему, значительно вырос. FTP-сайты и файлообменные сервисы несут в себе множество серьезных рисков для ИТ-безопасности, однако воспринимаются многими как безопасные. ИТ-подразделениям необходимо осознать серьезность новых опасностей и то, что они представляют наивысшую степень угрозы для конечных пользователей. Только тогда организации любых размеров смогут сделать объективную переоценку своего состояния безопасности и подхода к ней. Возможное решение проблем описывается в статье "Упрощаем задачу: единая платформа".

Поделиться

Поделиться