Почему киберпреступники легко взламывают NASA, или Что не так с железобетонными периметрами

Зачем нужны системы анализа трафика (NTA) и почему в Gartner пророчат таким продуктам большое будущее? Об этом в статье для CNews рассуждает Алексей Данилин, руководитель направления по развитию бизнеса Positive Technologies.

Этим летом стали известны детали взлома лаборатории реактивного движения NASA (JPL), которая делает космические телескопы и марсоходы. Атакующие использовали дешевый одноплатный компьютер на базе Raspberry Pi, чтобы попасть во внутреннюю сеть и получить доступ к секретным данным миссии на Марс и другой информации. Позже выяснилось, что у лаборатории было как минимум три типа security-проблем: с видимостью подключенных устройств, сегментацией сетей и реагированием на инциденты ИБ (в некоторых случаях инциденты не обрабатывали по полгода).

Дверь в чистом поле

Эпизод с NASA можно свалить на стереотипную академическую рассеянность. Однако практика показывает, что сегодня нетрудно проникнуть в любую современную корпоративную сеть, даже если на периметре у нее стоят самые современные средства защиты.

Ежегодно эксперты Positive Technologies проводят несколько десятков работ по тестированию на проникновение. Большинство заказчиков — крупные компании со зрелым подходом к ИБ, опытом и современным инструментарием. По итогам прошлого года в 92% случаев нашим специалистам удалось преодолеть сетевой периметр и получить доступ к ресурсам локальной сети. В половине компаний сетевой периметр был и вовсе пройден за один шаг.

Когда злоумышленники попадают во внутреннюю сеть, их действия остаются незамеченными для периметровых средств защиты. И оставаться внутри можно очень долго. Среднее время присутствия злоумышленников в инфраструктуре составляет 206 дней (согласно исследованию Ponemon Institute). Наиболее длительное время присутствия злоумышленников, зафиксированное специалистами нашего экспертного центра безопасности PT Expert Security Center (PT ESC), составляет более 8 лет.

Что делает злоумышленник, оказавшись внутри? Он может продвигаться вперед, пользуясь новыми уязвимостями, вредоносным ПО, хакерскими или легитимными инструментами, чтобы заполучить привилегированные учетные записи. Или незаметно закрепиться в инфраструктуре, обеспечив себе постоянный доступ к целевому узлу и интересуемой информации. Сценариев много, но у них всех есть одна общая черта — внутренние сети очень слабо защищены. В 2018 году наши эксперты в ходе исследований безопасности получили полный контроль над внутренней инфраструктурой во всех протестированных системах.

Темное пятно внутри сети

Когда несколько лет назад стали появляться центры обеспечения информационной безопасности (SOC, Security Operations Center), скоро стало понятно, что нужных данных для мониторинга и выявления угроз не хватает. Существует большое темное пятно между периметром (где установлены серверные компоненты, сетевое оборудование, межсетевой экран, система обнаружения вторжений) и рабочими станциями (где стоят антивирусы).

Чтобы увидеть зловредную активность злоумышленника внутри сети, надо контролировать безопасность инфраструктуры. С помощью каких инструментов это делать? Допустим, у вас уже работает SIEM, который собирает логи и анализирует события, и установлены антивирусы на конечных узлах. Это прекрасно, но тем не менее остаются «слепые зоны», которые сложно обнаружить тем же SIEM. А системы обнаружения угроз на конечных точках (EDR) невозможно натянуть на всю сеть без исключений, а значит — «слепых зон» не избежать. Справиться с ними помогает анализ трафика.

Пара примеров из практики:

Ряд хакерских инструментов сложно выявить из-за огромного количества событий. Например, для обнаружения PowerView (инструмента для разведки в Active Directory) нужно включить логирование определенного события из журнала событий Windows (1644) — оно будет показывать LDAP*-активность инструмента PowerView. Таких событий может генерироваться очень много — это усложняет детектирование. В трафике же подобные запросы будет обнаружить легче. Другой кейс: некоторые уязвимости, такие как ошибка в службе удаленного рабочего стола Windows CVE-2019-0708 (aka BlueKeep, потенциально затронувшая свыше миллиона систем), эксплуатируются в легитимных процессах, и выявить их по событиям можно только косвенно. По трафику ее можно определить гораздо точнее.

Наконец, SIEM может не замечать некоторые атаки. Когда злоумышленники используют технику DCShadow (новый вид атак на Active Directory), создается поддельный контроллер домена, который не отправляет события в SIEM. Авторы этой атаки так и заявили: «SIEM вам не поможет». В трафике же отчетливо видно добавление нового объекта в схему конфигурации типа контроллер домена. Но для детектирования атак по трафику необходим дополнительный инструмент обнаружения.

Традиционно инспектированием трафика занимаются IPS (Intrusion Prevention System) и IDS (Intrusion Detection System). Но они, как правило, работают на периметре и не имеют необходимых технологий для выявления угроз внутри сети. Иногда IDS используют для анализа внутреннего трафика, преимущественно с помощью сигнатурных методов, но в таком случае скрытые каналы передачи данных, перемещения злоумышленника по сети, атаки на Active Directory остаются за пределами видимости IDS. Они не работают на зашифрованном трафике и не выявляют новые виды угроз. Что касается IDS, работающих на основе статистических аномалий, то, как замечает аналитик Gartner в своем блоге, «в реальном мире они пока не работали хорошо». Кроме того, IDS функционируют «здесь и сейчас», поэтому с их помощью невозможно увидеть атаки в прошлом, используя новые правила (еще раз напомним, что среднее время незаметного присутствия злоумышленников — 206 дней).

Наконец, посмотрим на самое распространенное звено корпоративной сети — антивирусное ПО. Вредонос довольно просто сделать незаметным для антивирусных систем, поместив его в «упаковщик». Это один из трендов по созданию вредоносных рассылок в даркнете. К примеру, разработчик сервиса Supremacy обещает, что вредоносный файл не будет детектироваться средствами защиты в течение 2—3 недель. Антивирус скорее всего пропустит такой «упакованный» зловред, как и SIEM, для которого AV поставляет события. А вот скрыть сетевую активность вредоноса атакующему труднее. Для этого ему нужно поменять протокол коммуникации с контрольным сервером, то есть вложиться в разработку.

Таким образом, для обнаружения действий злоумышленников внутри сети нужен глубокий анализ трафика, комбинация методов выявления угроз, хранение данных для расследования и ретроспективного анализа. Какие средства умеют все эти чудеса?

Что такое NTA

NTA — достаточно новый термин на российском рынке ИБ. Между тем, согласно аналитикам Gartner, современный центр обеспечения мониторинга информационной безопасности (SOC) — это уже не только про SIEM. SOC должен включать три компонента: SIEM для сбора и анализа логов, Network Traffic Analysis (NTA) для анализа сетевого трафика и Endpoint Detection and Response (EDR) для анализа активности на конечных узлах.

Чем особенны NTA, что они стали обязательным компонентом любого SOC? Основные функции таких решений:

– анализ трафика как на периметре, так и в инфраструктуре;

– выявление атак с помощью комбинации способов детектирования угроз;

– помощь в расследовании инцидентов.

Без NTA центр мониторинга упускает события на уровне сети, а значит, у злоумышленников больше возможностей остаться незамеченными.

В гартнеровском обзоре Market Guide for Network Traffic Analysis (впервые вышедшем в 2019 году для продуктов этого класса) отмечается, что NTA-инструменты позволили многим клиентам Gartner обнаружить подозрительную активность в трафике, пропущенную периметровыми средствами безопасности. В исследовании лучших практик для SOC института SANS решения NTA вошли в топ-2 технологии для выявления угроз, работой которых довольны в SOC.

Сценарии работы NTA

Выявление атак во внешнем и внутреннем трафике

Защита внутренней сети — проблема всех компаний. NTA-инструменты выявляют атаки как на периметре, так и внутри сети. В нашей практике были ситуации, когда злоумышленники не смогли проникнуть в головную организацию через ее периметр и демилитаризованную зону (DMZ)**, но преодолели менее защищенный периметр одного из филиалов и оказались внутри сети. У головной организации и филиалов общий контроллер домена, который находится в главном ЦОД. Злоумышленники начали проводить разведку в домене. PT Network Attack Discovery (PT NAD), наша NTA-система, помогла обнаружить угрозу за счет разбора протокола SMB*** и выявления нелегитимных запросов списка пользователей с контроллера домена.

Выявлению атак на ранних стадиях способствуют технологии машинного обучения, глубокая аналитика, правила детектирования угроз и индикаторы компрометации. Например, в PT NAD работают более 5 000 правил (специальная экспертная система находит похожие сетевые паттерны и позволяет писать универсальные правила для всего семейства вредоносного ПО) и 20 000 индикаторов компрометации, полученных в ходе расследований и отслеживания деятельности АРТ-группировок. Набор правил и индикаторов компрометации еженедельно пополняется специалистами экспертного центра безопасности Positive Technologies.

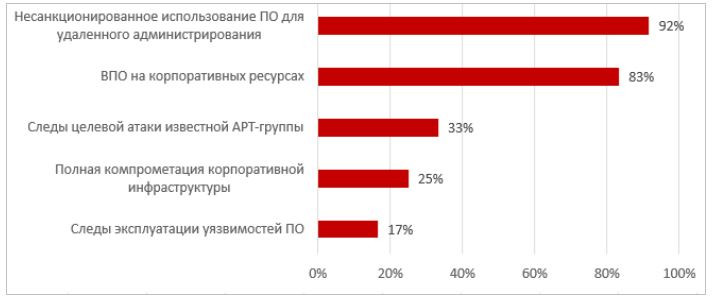

В борьбе с новыми типами угроз NTA-решениям помогает ретроспективный анализ событий безопасности. Это детальное исследование трафика за определенный промежуток времени с помощью свежих индикаторов компрометации или новых правил детектирования. С помощью регулярного проведения такого анализа можно выявлять следы недавно совершенных атак и принимать меры по реагированию на инциденты до того момента, когда преступник получит полный контроль над критически важными ресурсами, выведет деньги или похитит важные сведения. На диаграмме ниже показаны пять наиболее распространенных типов инцидентов, выявленных в результате ретроспективного анализа в различных компаниях в 2018 году.

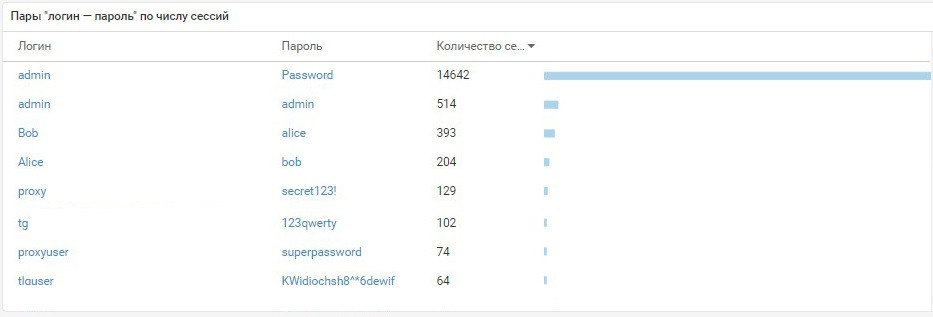

Контроль соблюдения регламентов ИБ

На решение класса NTA может быть возложена задача контроля соблюдения регламентов ИБ: передача учетных записей в открытом виде, нешифрованные почтовые сообщения, ошибки конфигурирования сети, использование утилит для удаленного доступа и инструментов сокрытия активности в сети. Если злоумышленник сделает спуфинг и перенаправит трафик через себя (например, с помощью Responder), то легко соберет коллекцию учетных данных, «летающих» во внутренней сети в открытом виде. PT NAD понимает более 50 протоколов, 30 наиболее распространенных из них разбирает и на уровне приложений. Поэтому оператор системы получает подробную картину происходящего в сети и может увидеть все данные, переданные в открытом виде. С помощью фильтра можно настроить виджет, где будут отображаться все открытые учетки (см. рисунок ниже). Далее можно посмотреть конкретные сессии, где передавались открытые данные, адреса узлов-отправителей и получателей. Это позволит скорректировать ситуацию.

Расследование инцидентов

NTA-инструменты хранят данные о сетевых взаимодействиях, а некоторые еще и сырой трафик. Это сильно помогает расследовать инциденты и понять, что и как произошло. Был случай, когда у одного из наших клиентов сработало правило о попытке авторизации в контроллере домена с учетной записи, не имеющей прав на это действие. Проверив сетевую активность узла, мы увидели, что ранее с него было много подключений на другие хосты в ночное время. В итоге заказчик заблокировал учетку, а мы начали проводить более детальное расследование, чтобы восстановить хронологию атаки и полностью локализовать угрозу.

Охота за угрозами — Threat Hunting

Практика показывает, что более 90% угроз являются известными, и только несколько процентов атак являются «черными лебедями»****. Для их выявления используется подход Threat Hunting — преимущественно ручной процесс проверки гипотез, использующий элементы автоматизации в поисках признаков компрометации. NTA-инструментарий может оказать в этом существенную помощь. К примеру, в системе нет формальных признаков компрометации, но оператор решил проверить гипотезу, что контроллер домена взломан. С помощью фильтров он проанализировал всю сетевую активность в адрес контроллера домена. Среди соединений был запрос с внутреннего адреса на получение списка пользователей домена. С того же адреса было несколько запросов на авторизацию в контроллере домена. Последний из них оказался удачным. Далее оператор видит скачивание по протоколу SMB файла ntds.dit (содержащего все данные каталога Active Directory). Гипотеза подтверждена — домен скомпрометирован. Нужно начинать расследование.

В 4—5 раз перспективней, чем UEBA?

В неофициальных беседах ряд аналитиков оценивают объем рынка NTA уже на старте в 200—250 млн долларов. Для сравнения, оценка рынка столь популярного класса решений, как UEBA (User and Entity Behavior Analytics, поведенческая аналитика пользователей и сущностей), начиналась с $50 млн.

В России только обращают внимание на этот класс решений, но интерес к ним быстро растет. Например, в последние два года мы осуществили более 60 пилотных проектов и внедрений PT NAD. По результатам таких работ подразделения ИБ получают подробный отчет о выявленных атаках, ошибках конфигурации систем, нарушении регламентов ИБ и рекомендации по устранению недостатков. Для получения бесплатного пилота достаточно заполнить анкету на странице PT NAD.

Автор: Алексей Данилин, руководитель направления по развитию бизнеса Positive Technologies

* LDAP — Lightweight Directory Access Protocol (облегченный протокол доступа к каталогам).

** DMZ (demilitarized zone) — особая буферная зона, в которую из локальной сети выносятся сервисы, требующие доступа извне.

*** SMB— сетевой протокол прикладного уровня для удаленного доступа к файлам, принтерам и другим сетевым ресурсам.

**** «Черный лебедь» — согласно теории Нассима Николаса Талеба, труднопрогнозируемое и редкое событие, которое имеет значительные последствия и после наступления получает рациональное объяснение.

Поделиться

Поделиться