Security Vision 5: эволюция автоматизации

В этой статье Руслан Рахметов рассказывает об идеологии платформы Security Vision. На сегодня платформа известна в областях автоматизации процессов ИБ и таких сегментах, как IRP/SOAR/SGRC/TIP. При этом для Security Vision это всего лишь аббревиатуры, «зонтики», нарезки модулей и тем. Платформа представляет собой нечто большее, и именно об этом пойдет речь.

Введение

Мысль о платформе автоматизации ИТ/ИБ неизменно сопутствовала Security Vision на пути развития, поскольку потребителями Security Vision исторически являются ультра-корпоративные заказчики (топы отраслей, крупнейшие из крупных), задающие тренды в своей отрасли. Столь крупные игроки выпускают, как правило, wish-list функций, RFI для исследования, показывающие, какие функции есть у продуктов в этом сегменте на сегодня. И далее подбирают наиболее подходящий на рынке продукт. Далее вписываются в рамки продукта или идут по пути заказной разработки, что расширяет границы рамок вначале, но не в будущем и, как правило, осуществляется дорого и долго.

Типичные подходы вендоров ИТ и ИБ являются продуктовыми: сделать продукт, выполняющий функции, интересные потребителю. И это логично, особенно, когда речь идет о тиражируемом продукте, или о выходе на зарубежный рынок — понятный продукт и понятные функции. Упаковать в коробку, сделать коробку «вкусной» и «веселой» для того, чтобы она «продавалась». А что делать потребителю потом, после покупки «коробки»? Потребитель остается в рамках купленной «коробки» и далее ищет новые «коробки» при новых потребностях. Все меняется, и в процессе эксплуатации продукта может возникнуть желание добавить новые функции, а, возможно, и кардинально изменить продукт. Нельзя запретить потребителю хотеть нового.

Невольно возникали мысли, сопутствующие всему этому — а что, если:

- Потребитель хочет быть творцом системы, а не эксплуатантом?

- Потребитель хочет придумывать свои функции и в будущем, а не только на этапе ТЗ?

- Создать платформу, которая будет иметь возможность создавать функции без доработок ПО?

- Создать платформу, в которой добавление функций не требует навыков разработки и соответствует принципу low-code/no-code?

Мы не пытались объять необъятное. Cделали это в классе автоматизации процессов ИТ и ИБ. В своем технологическом классе, который я называю Security Intelligence.

Архитектура

В архитектуре было важно выделить столпы, на которых будут строиться произвольные модули и функции. Абсолютно любые модули автоматизации ИТ и ИБ.

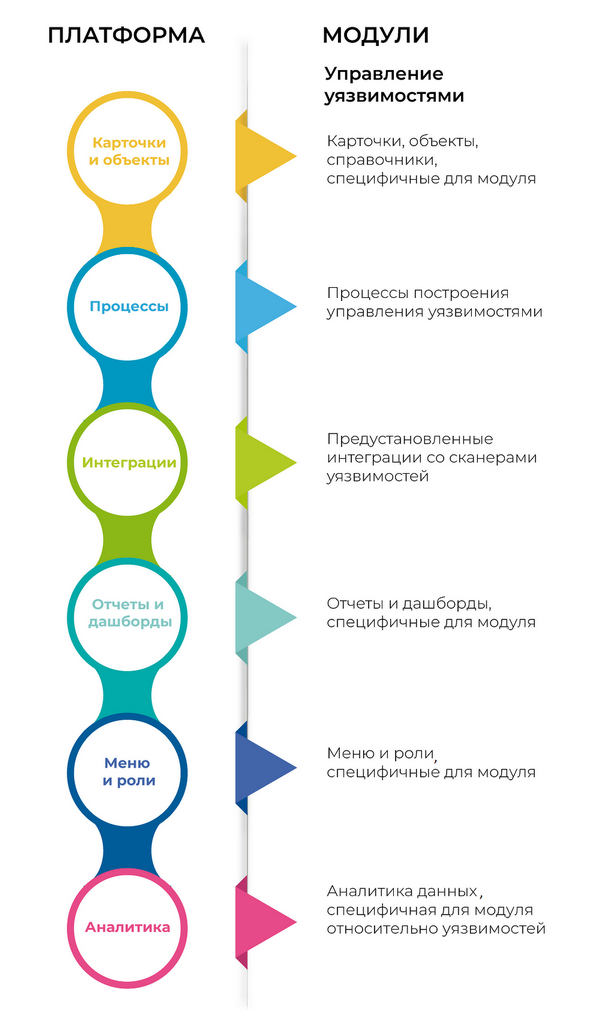

Платформа состоит из шести основополагающих компонентов/конструкторов:

- Карточки и объекты.

- Процессы.

- Интеграции.

- Аналитика.

- Отчеты и дашборды.

- Меню и роли.

Компоненты/конструкторы являются гибким инструментом, позволяющим создавать свои модули и наполнять их собственной экспертизой, начиная от создания собственного меню и ролей и заканчивая сложной аналитикой данных. При этом каждый компонент имеет удобные подсказки, и для работы с ним не требуется навыков программирования.

- Карточки и объекты — конструктор, позволяющий создать сущность любого наполнения: от стандартных полей и таблиц до таких сущностей в карточке, как чат, виджет, географическая карта.

- Процессы — конструктор процессов, BPM инструмент создания процессов любой сложности, в том числе поддерживающих циклы и возвраты проверок.

- Интеграции — конструктор, поддерживающий все известные типы интеграций для быстрого подключения к системам, протоколы и предустановленные коннекторы.

- Аналитика — инструмент статистического и визуального анализа данных, позволяющий в онлайне легко выдавать различные срезы и информацию по разным слоям данных.

- Отчеты и дашборды — конструктор дашбордов и отчетов, BI инструмент создания современного визуального контента в веб и выгружаемых отчетах.

- Меню и роли — конструктор меню и ролей, UI инструмент, позволяющий создать свое визуальное представление модуля и продукта. Конструктор обеспечивает полноценную организационно-ролевую модель.

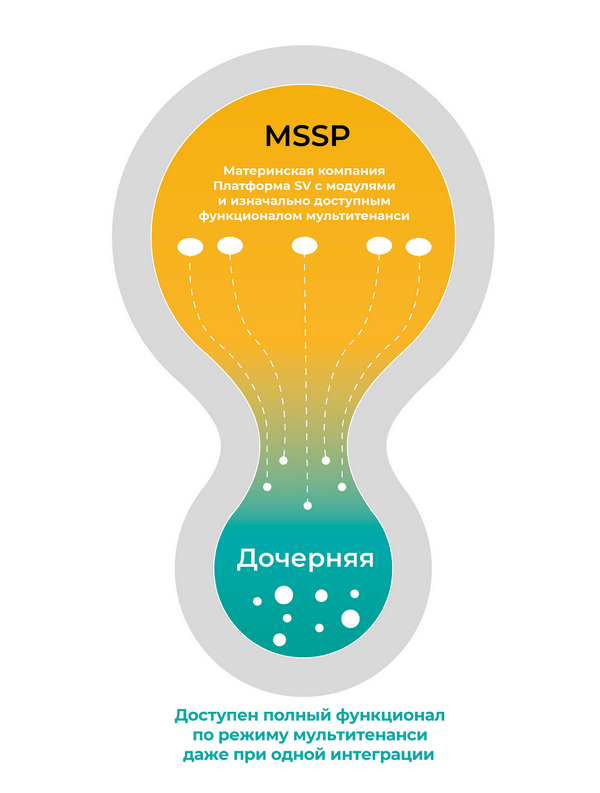

В платформу изначально включен функционал мультитенанси и поддержка MSSP модели, а также обмена данными по API.

Модули

Платформа включает инструменты создания, вышеописанные конструкторы, доступные заказчику. А для того, чтобы заказчик сэкономил время на создание, могут быть приобретены и активированы модули, функционал.

Каждый модуль системы представляет из себя наработанную экспертизу в виде предустановленных на платформе настроек, данных, справочников, лучших практик. Поскольку платформа состоит из шести уникальных конструкторов, каждый модуль представляет из себя предустановленную экспертизу в каждом из них. К примеру, модуль управления уязвимостями будет состоять из шести компонент:

Функционал платформы Security Vision является наборным, и определенные наборы образуют комплектации. Комплектации платформы являются «зонтиками», объединяющими под собой определенный набор модулей. Компоновка модулей может быть индивидуально подобрана под требования заказчика классическими и проектными модулями.

Наименования комплектаций выбраны, исходя из лучших практик и международного нейминга, например:

- Incident Response Platform (IRP/SOAR) — Решение, автоматизирующее реагирование на инциденты ИБ.

- Security Governance, Risk Management and Compliance (SGRC) — Система управления информационной безопасностью.

По сути, заказчик может создавать свои «зонтики», свои модули и функционал продукта.

Лицензирование

Платформой предусмотрены любые способы лицензирования: on-premise, временные лицензии, mssp, гибрид, кросс-лицензирование и др.

Лицензирование продукта мы разрабатывали итерационно, исходя из того, что при столь широком функционале, который мы предоставляем, возникает слишком много параметров.

Пример: в эксплуатации операционных рисков пользователей может быть десятки тысяч, а в IRP их единицы. Решение было убрать эту метрику лицензирования для пользы заказчиков.

Пример: страховой бизнес имеет колоссальное количество ИТ-активов, при этом готовность платить за активы в этом случае не будет логичной. В итоге получилось, что, в отличие от конкурентов, у нас:

- Сняты лицензионные ограничения по количеству активов;

- Сняты лицензионные ограничения по количеству пользователей.

Заказчик оплачивает только функционал и интеграции, ничего более. Интеграции равны количеству систем заказчика. Интеграции являются конкурентными, что значит — заменяемыми в процессе эксплуатации (например, заменили один сканер на другой, оплачивать не нужно). В расчет принимаются только действительно используемые заказчиком подключения.

On-Premise. Приобретение лицензий в собственность. Лицензия не ограничена по времени использования. Подписка на обновления, контент и техподдержку ограничена.

Временные лицензии. Лицензия и подписка на обновления, контент и техподдержку ограничена по времени использования. Для тех, кому удобен Opex вместо Capex.

MSSP модель. Модель лицензирования предназначена для операторов связи, крупных холдингов и компаний, нацеленных на оказание сервиса дочерним предприятиям и внешним компаниям. Преимуществом данной модели является возможность материнской компании предоставить обслуживаемой компании полный доступный материнской компании функционал. При этом плата за право подключения имеет небольшую стоимость и лицензируется по количеству интеграций. Фактически, данный концепт можно назвать телепортом функционала материнской компании. Холдинг «прокачивает» одну инсталляцию и имеет возможность за небольшую оплату дать к ней доступ любым обслуживаемым предприятиям, поскольку в платформу изначально включен функционал мультитенанси и поддержка MSSP модели. Это крайне выгодно для сервисных компаний.

Гибрид. Модель лицензирования предназначена также для операторов связи, крупных холдингов и компаний, нацеленных на оказание сервиса дочерним предприятиям и другим компаниям. При этом отличием от предыдущей модели является то, что в центре ставится инсталляция On-premise, а подключение дочерних организаций происходит по модели MSSP.

Кросс-лицензирование или создание своих модулей компаниями партнерами и заказчиками

Концепция платформы позволяет создавать собственные модули, наполняя их своей экспертизой и знаниями. Примерами могут служить собственные модули автоматизации (уникальные процессы, карточки, справочники, аналитические срезы, отчеты, дашборды, интеграции и меню с ролями), собственные модели рисков (количественные, качественные и др.). Партнеры и заказчики могут создать свой пакет экспертизы, свой модуль, обеспечить его защиту (делается на платформе ключом) для дальнейшей коммерциализации.

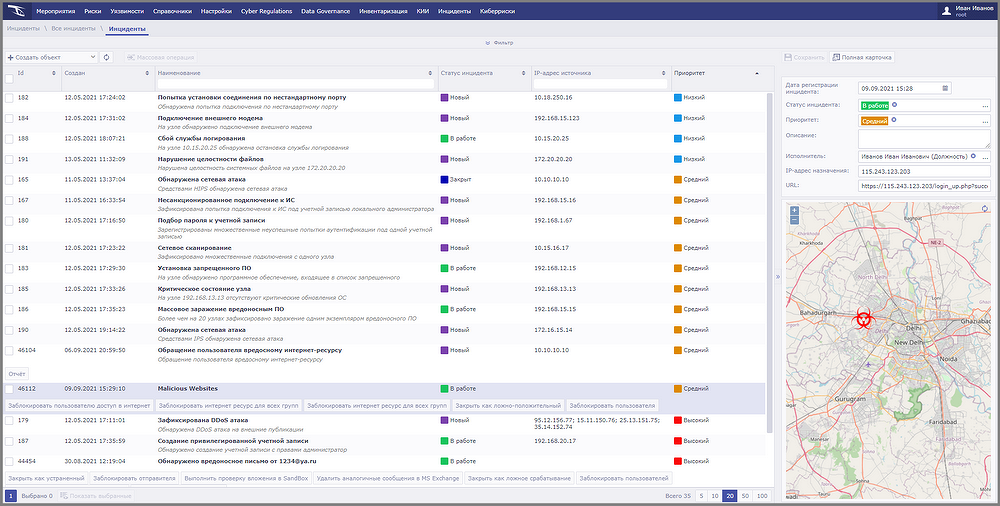

Кейсы

Кейсов по кибербезу много, в статье хотелось рассказать о нетиповых кейсах, демонстрирующих гибкость платформы.

Система управления операционным риском

На базе платформы путем адаптивных настроек реализован набор процессов, позволяющих выполнять требования положения Банка России №716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе». Совокупность реализованного функционала позволяет, например:

- Вести учет событий операционного риска с полным выполнением требований к базе событий. Данные требования включают как основные этапы жизненного цикла события, так и сопутствующую классификацию, и иную атрибутику.

- Проводить расчет и осуществлять контроль ключевых индикаторов риска.

- Выполнять оценку и анализ рисков.

- Реализовать отчетные формы по требованиям Банка России о размерах операционного риска.

Контроль состояния внешнего периметра организации

Посредством интеграции с внешней системой, осуществляющей контроль состояния внешнего периметра, реализована совокупность процессов, обеспечивающих анализ и контроль доступных сервисов. За счет реализованных средств автоматизации осуществляется автоматическое определение открытых сокетов, инициируется процедура анализа открытых с сокетов с возможностью эскалации в виде инцидента кибербезопасности или принятия документированного исключения, контролируется устранение выявленных нарушений и осуществляется определение автоматического закрытия сокета. Процесс сопровождается наглядной визуализаций исторической статистики по состоянию периметра как в разрезе всей организации, так и в разрезе отдельных филиалов.

Автоматизация контроля работоспособности СЗИ

С заданной периодичностью система проводит полностью автоматическую процедуру контроля работоспособности АВПО. Осуществляется определение узлов сети, на которых зафиксированы проблемы работоспособности, запускается процедура проверки работоспособности агентского ПО, в случае нарушений автоматически выполняются переустановка и перезапуск агентского ПО, изменяются параметры конфигурации агентского ПО, формируется итоговый отчет. Данный кейс возможен благодаря разветвленным процессам, поддерживающим циклы, что отсутствует у конкурентных решений.

Управление объектами ИТ-инфраструктуры

Платформа осуществляет взаимодействие с сетевыми устройствами, осуществляя мониторинг корректности работы и отсутствия нарушений на сетевом уровне. При выявлении нарушений инициируется процедура автоматического устранения выявленного нарушения. Кроме того, в системе реализована совокупность процессов, позволяющих осуществлять администрирование сетевыми устройствами: изменение маршрутизации, изменение сетевой топологии, конфигурирование шлюзов и т.д.

Обогащение СЗИ

На базе системы реализованы процессы, позволяющие на регулярной основе осуществлять обогащение различных СЗИ дополнительными данными. Например, интегрировав Систему с доменной службой каталогов и реализовав логику определения критичных и VIP учетных записей, можно осуществлять обогащение соответствующих списков в SIEM для реализации сценариев выявления инцидентов кибербезопасности.

Открытая инвентаризация и управление активами

С использованием платформы реализован процесс обнаружения, инвентаризации и категоризации активов. Этот функционал позволяет как осуществлять сбор информации об активах из внешних систем, так и проводить сканирования средствами системы. По итогам обнаружения активов осуществляются автоматическая категоризация и сбор полной инвентаризационной информации, инициируются процессы, связанные с жизненным циклом актива — например, определение критичности или владельца, ввод в эксплуатацию или плановое обслуживание, контроль обновлений и многое другое.

Все процессы реализованы с использованием конструктора платформы, что позволяет пользователям вносить корректировку в логику сбора информации (например, подключение новых источников информации), инвентаризации (например, изменение состава собираемых параметров или реализация кастомной логики инвентаризации), жизненного цикла и т.д.

Автоматический контроль выполнения требований безопасности

С использованием конструктора платформы реализована совокупность процессов, позволяющих автоматизировать выполнение требований безопасности, проведения оценки соответствия и устранения выявленных недостатков.

Например, выполнение требования с помощью системы можно достигнуть, реализовав проведение регулярных мероприятий, которые требуют различные стандарты. Данный процесс позволяет определить тип необходимого мероприятия, регулярность повторения и ответственных. В итоге пользователь системы получают инструмент, позволяющий своевременно выполнять необходимые процедуры.

При проведении оценки соответствия на базе Системы используются как обычные чек-листы и выстраивание взаимодействия с различными подразделениями, так и автоматическая оценка за счет данных от интегрируемых систем — объектов ИТ-инфраструктуры, средств защиты информации, бизнес-приложений и т.д.

Регистрация инцидентов экономической безопасности в территориально распределенной организации

С помощью настроек модуля для подразделения заказчика оперативно удалось:

1) Предоставлять гранулярный доступ региональным пользователям к карточкам в соответствии их зоной ответственности.

2) Адаптировать интерфейс, основное меню и карточки в максимально лаконичном, интуитивно понятном виде. Поля карточки настроены с функционалом автоматической проверки вводимых данных.

3) Ряд специальных действий, которые вызываются непосредственно из карточки инцидента посредством нажатия на кнопку, обеспечить доступными только сотрудникам головного офиса.

4) Для сотрудников головного офиса обеспечить возможность самостоятельно через основной интерфейс создавать различные отчеты и дашборды при помощи графического инструментария (без применения каких-либо языков программирования).

Таким образом, с одной стороны система, обладающая максимальной гибкостью и техническими возможностями, а с другой стороны конечный пользователь имеет простой и нативный инструмент для самостоятельного построения отчетов и корректировки существующего рабочего процесса и карточки.

Аналитика больших данных и машинное обучение

Ввиду постоянно растущих объемов данных растет потребность в сервисах и аналитике с использованием Big Data. У заказчика были:

- Разработаны ML-модели, выявляющие отклонения трафика (нетипичные комбинации IP источника / назначения, портов, количества сессий, объема трафика и пр.). В рамках ML модели созданы разные варианты настроек для построения «грубых» и «точных» моделей, позволяющие обнаруживать разные классы отклонений. Реализовано регулярное переобучение модели для учета изменений в корпоративном трафике, инфраструктуре и используемых сервисах.

- Разработаны статистические модели, анализирующие нетипичные объемы трафика и количества соединений между IP адресами и зонами IP адресов (разные корпоративные зоны, внешние зоны); автоматическое накопление статистики соединений и объема трафика между отдельными IP-адресами и в целом между зонами IP-адресов.

- Разработаны модели кластеризации, объединяющие схожие отклонения в кластеры для дальнейшего расследования в рамках единого инцидента ИБ.

На платформе Security Vision адаптирован аналитический модуль, представляющий собой сервис, который в реальном времени обрабатывает поток поступающих событий. Поток, направленный в сервис, составил более 2 млрд. событий в день. Рабочий процесс был адаптирован под возможность автоматического определения и выполнения команд реагирования на инциденты кибербезопасности с использованием разработанных алгоритмов ML для выявления аномалий. Автоматическое «взведение» инцидентов c возможностью определения команд реагирования обеспечило автоматизацию на всем протяжении жизненного цикла инцидента заказчика.

Будущее

В технологическом плане мы видим будущее в создании глобальных операционных центров (Global Operation Center, Центров управления мониторингом), способных автоматизировать любые ИТ ориентированные процессы. К этому приходят как корпорации, так и небольшие заказчики, имеющие собственную уникальность и экспертизу.

Предоставить гибкую платформу, обладающую полным функционалом на старте, для неограниченных возможностей потребителя — это то, что мы хотим дать технологически. Наполнение экспертизой и создание собственных модулей — за потребителем. При этом, конечно, для экономии времени потребителя мы предоставляем модули экспертизы, начиная от управления активами и инвентаризацией и заканчивая проектными модулями работы с BigData и ML.

В организационном плане мы видим будущее в сотрудничестве с партнерами и заказчиками, заинтересованными в создании и развитии собственной экспертизы. Создание собственных модулей позволит потребителю повысить свою экспертизу в области, а объединение экспертизы в отраслях позволит создать комьюнити и обмен опытом, что приведет к общему повышению автоматизации и защищенности различных отраслей экономики.

Поделиться

Поделиться