Почему не работают распространенные подходы в области конфигурирования ПО, и что с этим делать?

Согласно «Отчёту об исследовании утечек данных» (Data Breach Investigations Report 2022) компании Verizon, 82% утечек происходит в результате воздействия человеческого фактора. 40% этих ошибок связано с небезопасными настройками используемых программ. Почему это происходит и что с этим делать — читайте в материале.

Какими бывают уязвимости

Уязвимость — недостатки или слабости в проекте и реализации информационной системы, включая меры обеспечения безопасности, которые могут быть преднамеренно или непреднамеренно использованы для оказания неблагоприятного воздействия на активы организации или её функционирование. (Определение из ГОСТ Р ИСО/МЭК ТО 19791-2008 «Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем»). Уязвимости возникают на разных этапах жизненного цикла информационных систем: этапе проектирования, реализации и эксплуатации.

Уязвимости этапа проектирования и этапа реализации контролирует разработчик ПО: он обеспечивает процессы безопасной разработки, внося коррективы в архитектуру своего продукта, выявляя ошибки в коде и выпуская патчи. Уязвимости конфигурации приходится отслеживать той организации, которая эксплуатирует это ПО. Основные сложности вызывают настройка и контроль параметров в конфигурации каждого из используемого программного и аппаратного обеспечения. Бенчмарк CIS (Center for Internet Security) с рекомендуемыми значениями параметров безопасной конфигурации, например, для Windows 10 на настоящий момент содержит около 500 параметров, которые необходимо курировать. Разработчик не может напрямую повлиять на конфигурирование продуктов, он может лишь давать рекомендации и учитывать наиболее опасные с точки зрения безопасности настройки программ в конфигурации по умолчанию.

Бенчмарки и реальная жизнь

CIS (Center for Internet Security) — это глобальная общественная некоммерческая организация, которая публикует признанные во всём мире лучшие практики защиты ИТ-систем и данных. В частности, она выпускает рекомендации по безопасной настройке популярного программного обеспечения под названием CIS Benchmarks. Специалисты по всему миру ориентируются именно на эти рекомендации. Такие бенчмарки также принято называть стандартами безопасного конфигурирования.

В стандартах обеспечения информационной безопасности, таких как PCI-DSS, а также в требованиях регуляторов, среди которых Банк России, ФСТЭК и другие, процесс безопасного конфигурирования ПО только объявляется как обязательный к исполнению, но без конкретных требований к настройкам. Соответственно, специалисты на предприятиях могут лишь отталкиваться от мировых практик.

Бенчмарки CIS являются золотым стандартом безопасности в части настроек программного обеспечения. Но у каждой организации есть своя специфика. Кроме того, одно и то же ПО, работающее в различных подразделениях, выполняет разные задачи и должно защищаться по-разному. На практике в подавляющем большинстве случаев необходимо отходить от золотых стандартов, ослабляя или усиливая точечно требования в зависимости от ситуации.

Учитывая ограниченные ресурсы системных администраторов и их основную обязанность — создавать удобство для работы сотрудников организации, важно правильно расставить приоритеты при организации процесса обеспечения безопасного конфигурирования.

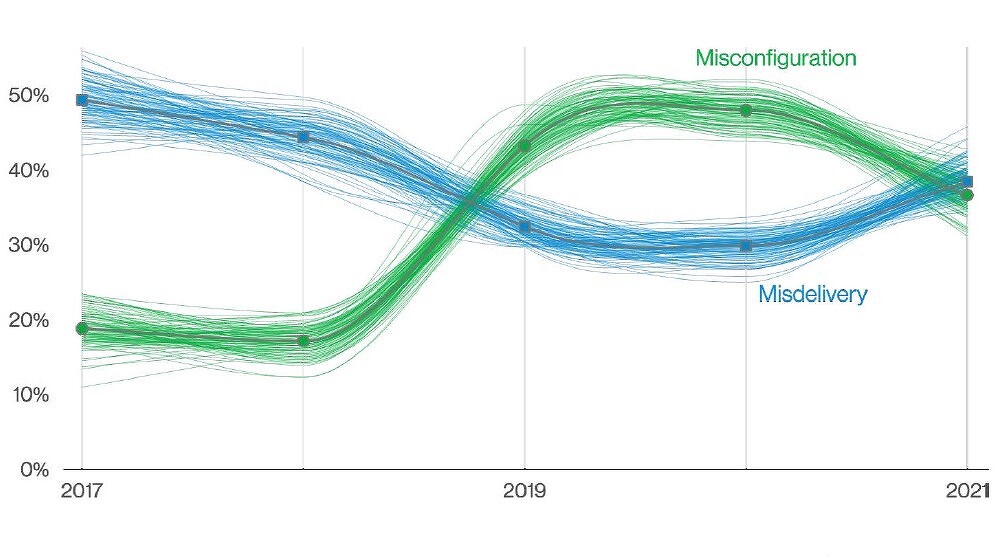

Тенденции в статистике уязвимостей

Согласно ежегодному исследованию Verizon по утечкам данных Data Breach Investigation Report 2022, человеческий фактор по-прежнему велик — в 82% случаев утечек данных виноват сотрудник. Из них около 40% инцидентов происходят из-за неправильной конфигурации программного обеспечения. Примерно столько же случаев связано с ошибками передачи данных в неправильное место назначения. Проблемы с неправильной доставкой данных решаются исправлением правил на сетевых устройствах. Таким образом, до 80% утечек данных из организаций случаются в результате ошибок человека и связаны с неверной конфигурацией программного обеспечения и сетевых устройств.

Зная эту тенденцию, можно правильно расставить приоритеты в работе по приведению параметров используемого ПО в соответствие с утверждённым на предприятии стандартом безопасного конфигурирования. Конечно, при этом необходимо учитывать сферу деятельности организации и защищать в первую очередь наиболее критичные бизнес-процессы. Конфигурацией рабочих станций ключевых сотрудников организации, а также работающих с критической для бизнес-процессов информацией, необходимо заниматься в первую очередь.

С другой стороны необходимо также устранить самые опасные несоответствия в параметрах ПО, ведь настроек у каждой программы множество. Например, большинство попыток эксплуатации уязвимостей связано с учётными данными пользователей. Поэтому в первую очередь необходимо работать над контролем параметров доступа к информационным ресурсам организации. Это могут быть настройки, связанные со сложностью паролей, использованием многофакторной аутентификации, частотой сменяемости паролей.

Почему важно работать над безопасностью конфигурирования?

Существуют требования регуляторов в области информационной безопасности, и они включают в себя требования к настройкам используемого ПО. Среди таких регуляторов Банк России, который по стандартам для финансовых организаций выделяет безопасное конфигурирование в полноценный процесс информационной безопасности. ФСТЭК, который обязывает организации, представляющие собой объекты критической информационной инфраструктуры уделять внимание теме безопасных конфигураций. Причём данному регулированию подвержены не только государственные организации, но и частные.

Работа над конфигурированием используемого программного обеспечения является критической для бизнеса. Закрыть бреши в используемых продуктах, установив все рекомендуемые патчи — недостаточно.

Во-первых, всегда существуют уязвимости нулевого дня. Некоторые из них становятся известными до выхода патчей, и приходится применять временные решения. В таких случаях рекомендации могут исходить от производителей ПО или сообщества экспертов в области информационной безопасности.

Во-вторых, производители программ могут лишь косвенно влиять на качество эксплуатации их продуктов. Например, требовать смену пароля администратора по умолчанию при первом входе в систему.

В-третьих, отсутствие отлаженного процесса контроля за безопасностью конфигурирования приводит к тем же последствиям, что и эксплуатация уязвимостей этапа проектирования и этапа разработки ПО: утечкам данных, несанкционированному доступу к информации, проникновению вредоносных программ в защищаемый периметр внутренней информационной инфраструктуры.

Основная цель киберпреступников в настоящее время — финансы организаций. Поэтому заниматься комплексной работой по выявлению и закрытию уязвимостей организациям необходимо в приоритетном режиме, причём не только устанавливать патчи, выпускаемые производителями, но и уделять внимание безопасным настройкам. Ошибки в параметрах работы ПО могут приводить к утечкам данных, несанкционированному использованию ресурсов организации, приостановкам критичных бизнес-процессов, подчас на длительное время. Например, это может быть связано с шифрованием данных с последующим вымогательством либо необратимой потерей данных.

Почему не работают распространённые подходы?

Основная проблема, которая мешает закрытию уязвимостей конфигурирования — люди не понимают критичности таких уязвимостей. Возникает обманчивое ощущение защищённости в случае, если администраторы устанавливают патчи от производителей ПО и используют корпоративный антивирус или некоторые другие базовые средства защиты.

Второй проблемой является невозможность выстраивание постоянно работающего процесса по управлению безопасными настройками всего парка ПО на предприятии. Без специальных средств автоматизации для результативной работы в этом направлении обычно просто не хватает ресурсов специалистов в области ИБ.

Распространены следующие методы предотвращения уязвимостей конфигурации, каждый из которых на практике имеет свои недостатки.

Процедуры управления уязвимостями определены, но по факту не работают. Это может быть связано с отсутствием ресурсов штатных сотрудников или бюджета на оплату внешнего SOC.

Разработка и применение стандартов безопасной конфигурации просто не производится. Это может быть связано с обилием программного обеспечения и параметров конфигурации, которые необходимо контролировать. Стандарты безопасного конфигурирования выпускаются в виде объёмных текстов, поэтому на определение соответствия всех параметров и на контроль их изменения необходимы высококвалифицированные сотрудники.

Своевременная установка обновлений безопасности не очень эффективна, если идёт речь о безопасности конфигурирования ПО. Даже при всех установленных патчах администратор может изменить конфигурацию, что приведет к появлению критической уязвимости в информационной инфраструктуре.

Сканирование уязвимостей с помощью специальных сканеров часто оказывается не эффективно . Они больше предназначены для выявления уязвимостей, которые затем закрываются дополнениями или временными патчами.

Тестирование на проникновение (или пентест) на практике применяют далеко не все организации.

Устранение выявленных уязвимостей конфигурации часто не проводится. Иногда это связано с отсутствием координации между сотрудниками, ответственными за информационную безопасность и за администрирование цифровой инфраструктуры. Иногда связано с отсутствием времени у сотрудников.

Выводы

Все сказанное заставляет задуматься о необходимости автоматизации соответствующих процессов. При этом необходимо учесть риски, которые могут возникнуть при изменении настроек ПО одновременно на множестве устройств. Необходимо найти баланс между безопасностью вносимых изменений и полезностью управления настройками.

Но можно автоматизировать сканирование инфраструктуры на несоответствие стандартам конфигурации и работать с соответствующими отчётами. Обнаруженные несоответствия в таких отчётах желательно классифицировать по степени критичности, чтобы системные администраторы могли в первую очередь закрыть наиболее критичные из них. Это позволит предприятиям в короткий срок существенно повысить степень защищённости своих ИТ-инфраструктур, сохранив при этом бесперебойную работу основных бизнес-процессов. Дополнительно можно автоматизировать процесс взаимодействия между подразделениями информационной безопасности и системного администрирования. Обычно это реализуется через систему назначения соответствующих задач на конкретных администраторов с контролем сроков и результатов выполнения.

Большое значение имеет создание собственных профилей безопасных настроек ПО, специфичных для конкретной организации. Для этого необходимо учесть возможность сознательного отхождения от «золотых стандартов» конфигурирования, чтобы учесть особенности бизнес-процессов организации.

В сентябре 2022 года компания Spacebit выпускает новый продукт X-Config, который автоматизирует все перечисленные в данной статье процессы, позволяя контролировать безопасность конфигураций системного и прикладного программного обеспечения в организациях любого масштаба. Уже сейчас можете заказать проведение демонстрации этого продукта, а также организовать и провести пилотный проект, убедившись в эффективности данного инструмента.

Поделиться

Поделиться