Эволюция угрозы: хакеры автоматизировали атаки и увеличили масштабы поражения

Fortinet опубликовала отчет о ситуации в сфере обеспечения безопасности в конце 2017 г. Аналитики компании пришли к выводу, что киберпреступники становятся все более изощренными и используют все более продвинутое ПО. Но во многих бедах бизнес оказался виноват сам, в недостаточной степени отреагировав на предыдущие угрозы.

79% компаний подвергаются атакам

Прогресс средств защиты от внешних угроз сопровождается развитием уровня киберпреступников и создаваемых ими программ. В том числе и поэтому бизнес раз за разом сталкивается с атаками одних и тех же ботнетов, автоматизированных вредоносов вообще и эффективных высокоскоростных эксплойтов — в частности. Масштабы таких атак часто поражают воображение, и потому компаниям, находящимся в зоне риска, важно понимать, что конкретно им угрожает и как с этим бороться.

«Говорим ли мы об атаке WannaCry в мае или о Apache Struts в сентябре, входной точкой для злоумышленников снова и снова становятся давно известные, но остающиеся неисправленными уязвимости. Бдительное отслеживание новых угроз и уязвимостей должно быть одной из приоритетных задач организаций, однако важно также контролировать и события внутри корпоративной среды. Как никогда актуальными стали задачи обеспечения высокого уровня защиты и внедрения подходов, основанных на применении систем безопасности, поддерживающих автоматизацию, интеграцию и стратегическую сегментацию. Злоумышленники широко используют сценарии и технологии автоматизации, а потому, в целях успешного противодействия этой новой тенденции, мы должны озаботиться мерами предотвращения атак», — считает Михаил Родионов, глава представительства компании Fortinet в России и Казахстане.

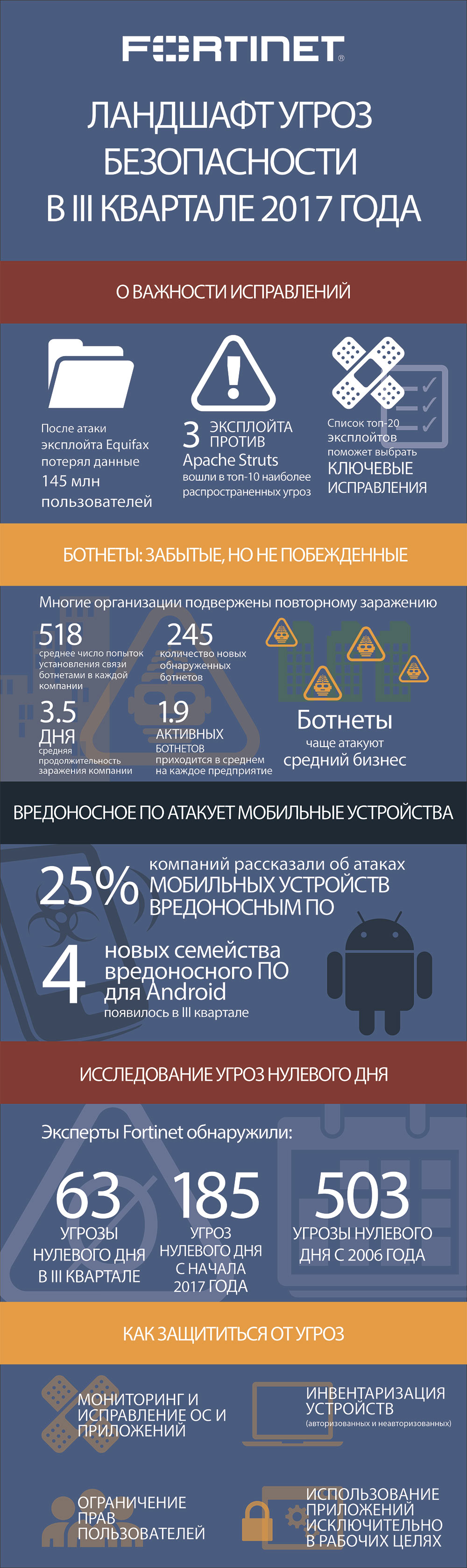

Последние сводки говорят о том, что активность киберпреступников растет в прямом соответствии с их техническим уровнем. Согласно большому исследованию Fortinet, посвященному атакам в III квартале 2017 г., 4 из 5 компаний столкнулись в указанном периоде с атаками различной степени серьезности. За это время были обнаружены почти 6 тыс. новых эксплойтов, без малого 15 тыс. уникальных вредоносов из 2,6 тыс. различных семейств, а также 245 неизвестных ранее ботнетов.

Ключевым мировым событием в III квартале названа атака на кредитное бюро Equifax, в ходе которой злоумышленники получили доступ к личным данным 145 млн человек. В США инцидент назвали «ошеломляющим», а в Сенате прозвучало мнение о необходимости трансформации всей отрасли.

Угроз нулевого дня становится все больше

Эксплойты остаются одним из наиболее эффективных средств в арсенале киберпреступников. В III квартале был зафиксирован не один миллион эпизодов их появления, но с большей частью современные средства защиты справиться в состоянии. Более критическими являются ситуации, когда невозможно не то что очистить систему, но даже узнать о самом факте наличия проблемы до того, как урон станет сколько-нибудь серьезным.

Ярким примером стала уязвимость во фреймворке Apache Struts, на которой и погорело бюро Equifax. С ним связано почти 35% серьезных атак в III квартале. В топ-10 вошли еще три эксплойта, направленные против этого фреймворка, что не делает чести пострадавшим компаниям: все эти уязвимости были описаны в период с 2009 по 2014 гг. При этом продолжает расширяться практика «роевых» атак, когда компанию-жертву атакует целый рой эксплойтов. Противостояние подобным нападениям — испытание даже для самой продвинутой и профессиональной команды. Основные случаи применения появлявшихся с июля по сентябрь эксплойтов были связаны с нарушениями исполнения команд, отказом систем в обслуживании и переполнением буфера.

Статистика угроз нулевого дня приросла 63 подобными угрозами в III квартале, а всего в 2017 г. их было выявлено уже 185. Всего же с 2006 г. появилось 503 угрозы, что свидетельствует об очень высокой активности и, в какой-то степени, успешности киберпреступников.

Вредоносное ПО осваивает мобильные устройства

Другой серьезной проблемой остается широкое распространение вредоносных программ, которые, как правило, живут в системе предприятия скрытно. Представители наиболее популярных среди киберпреступников семейств вредоносов действуют примерно по одному сценарию и наделены схожими функциями: загрузка, отправка и внедрение вредоносного ПО в системы. Именно включение в состав постоянно изменяющегося пакета помогает вредоносному коду обходить стандартные (а часто — устаревшие) средства защиты.

Появляются и более продвинутые угрозы, связанные с получением удаленного доступа к системам предприятия. Сведения о системе в этом случае собираются с помощью перехвата вводимых пользователями данных. Основная беда заключается в том, что такое ПО с течением времени становится более интеллектуальным и автоматизированным.

Основную активность проявляют 15 наиболее распространенных семейств вредоносов, которые сообща атаковали каждую десятую компанию. Пиковые дни атак приходятся на вторую половину сентября при относительном затишье на протяжение первых полутора месяцев квартала.

Набирает обороты использование программ-вымогателей, с которыми столкнулись за отчетный период 22% компаний. Эксперты Fortinet подчеркивают, что в каждой десятой из них речь шла о Locky.

Другая актуальная проблема — мобильная безопасность. С вредоносным ПО в этом сегменте столкнулась в III квартале каждая четвертая компания. Специалистам Fortinet удалось впервые вычислить четыре наиболее распространенных семейства подобного программного обеспечения. Киберпреступники начали применять для таких атак автоматизированное полиморфное ПО, что свидетельствует о дальнейшем росте числа «мобильных» инцидентов. Факторами риска становятся мобильный шопинг и активное использование устройств интернета вещей.

Ботнеты атакуют средний бизнес

Важной частью стратегии хакеров остаются ботнеты. Причем, отмечено повторное появление широко известных разработок, а успешность этих атак свидетельствует о недостаточной работе, которую ведут ИБ-службы предприятий. В таких случаях можно говорить или о том, что в компании не поняли реальные масштабы возникшей угрозы и ботнеты «спали» какое-то время, после чего приступили к повторным атакам, или о том, что первоисточник заражения так и не был выявлен.

Средняя продолжительность заражения ботнетами в III квартале составила 3,5 дня. В 3% компаний были отмечены атаки 10 и более сетей. В этом сегменте пиковыми в плане обнаружения атак стали начало июля и практически весь сентябрь. Преемственность результатов от квартала к кварталу также свидетельствует о том, что одни и те же компании на протяжении долгого времени остаются зараженными одними и теми же ботнетами.

В Fortinet отмечают, что полученные в ходе исследования данные говорят о том, что атакам подвержены предприятия практически любого размера. Ботнеты чаще атакуют средний бизнес. Эта цель вообще достаточно привлекательна для преступников из-за того, что ресурсы обеспечения безопасности и эффективные технологии в этом сегменте не так распространены, как среди гигантов рынка. Другой причиной называется повсеместное распространение облачных технологий.

Как не стать жертвой атаки

Аналитики Fortinet отмечают, что полученные данные подтверждают более ранние выводы об эволюции как самих киберпреступников, так и используемого ими ПО. Все это потенциально приведет к появлению новых видов атак. Но даже уже существующее ПО отличается, помимо высокой степени автоматизации, серьезными масштабами поражения и урона.

Определенную защиту бизнесу может дать планомерное выстраивание такой системы безопасности, которая одинаково эффективно боролась бы со всеми основными типами угроз: и эксплойтами, и вредоносами, и ботнетами. Особое внимание Fortinet предлагает уделить мониторингу систем предприятия, который позволил бы заметить ранние признаки атаки.

Приоритетным стоит сделать обеспечение безопасности систем диспетчерского управления и сбора данных (SCADA). Их поражение ставит под угрозу саму физическую инфраструктуру, что может привести не только к финансовым или репутационным потерям, но и, в ряде случаев, к угрозе жизни клиентов той или иной компании.

Сам факт динамичного изменения угроз и их структуры говорит о необходимости оперативного и гибкого развертывания новейших стратегий безопасности и решений. Их интеграция в существующую инфраструктуру должна проходить без ущерба для производительности последней. Архитектура систем безопасности должна быть открытой, что обеспечит обмен данными о наиболее актуальных и опасных угрозах. Работать такая комплексная автоматизированная система, по мнению экспертов Fortinet, должна в упреждающем режиме. Как показывает практика, стратегии выявления угроз и реагирования на инциденты служат хорошим дополнением к существующим способам защиты компании.

Поделиться

Поделиться