Совершена кибератака на российского создателя баллистических ракет

Эксперты компании Malwarebytes обнаружили фишинговые письма, нацеленные на сотрудников Государственного ракетного центра имени академика В.П. Макеева. Также были замечены письма якобы от МВД России. Судя по формулировкам в письмах, их автор не является носителем русского языка.

Ракетный фишинг

ИБ-вендор Malwarebytes сообщает об обнаружении фишинговых атак, очевидно нацеленных на российские стратегические предприятия. В частности, обнаружены сообщения, имитирующию внутреннюю корреспонденцию Государственного ракетного центра имени академика В.П. Макеева, а также письма, якобы исходящие из МВД России.

ГРЦ им. В.П. Макеева - стратегический холдинг оборонно-промышленного комплекса страны и ракетно-космической отрасли, ключевой разработчик жидкостных и твердотопливных ракетных комплексов стратегического назначения с баллистическими ракетами и один из крупнейших научно-конструкторских центров России по разработке ракетно-космической техники.

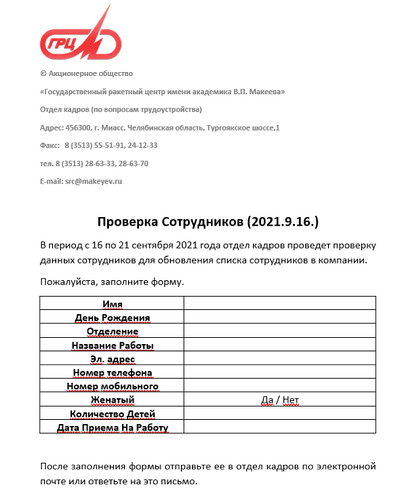

Фишинговое письмо, нацеленное на сотрудников предприятия, имитирует сообщение от отдела кадров. В письме предлагается заполнить приложенный формуляр и отправить его в отдел кадров или ответом на данное письмо; сам формуляр заставляет заподозрить иностранное происхождение письма.

В частности, обращает на себя внимание довольно небрежное использование заглавных букв, и использование выражений «Название Работы» и «Женатый», нетипичные для российских официальных документов.

Второе сообщение, якобы отравленное МВД, сразу выдаёт себя. Во-первых, заголовком («Уведомление, касающееся незаконных преступлений»), во-вторых, пунктами формуляра, в частности, строчкой «Банковский счёт».

На кого именно нацелены письмо «от МВД», неизвестно.

«То, как написаны эти сообщения, явно указывают на то, что их автор не является носителем русского языка, хотя и знает его весьма неплохо, - полагает Анастасия Мельникова, эксперт по информационной безопасности компании SEC Consult Services. - Вероятнее речь идёт о работе спецслужб, нежели финансово мотивированных киберпреступников. Работе довольно топорной: на всамделишные запросы от отделов кадров и тем более на запросы от МВД эти письма не похожи совершенно. Однако не слишком внимательного пользователя такие сообщения в теории могут и обмануть».

В Malwarebytes также убеждены, что за этими попытками атак стоит иностранное государство, но о том, какое именно, пока остаётся только догадываться.

Эксплойт в формулярах

В вышеописанных сообщениях жертвам предлагаются формуляры, для заполнения которых потребуется разрешить редактирование документа в Microsoft Office. Если пользователь активирует редактирование, то запускается эксплойт, нацеленный на конкретную уязвимость - «баг» в MSHTML, допускающий запуск произвольного кода.

В частности, из вредоносного документа производится загрузка элемента управления ActiveX, который далее запускает произвольный код и обеспечивает злоумышленникам возможность загружать дополнительное вредоносное ПО на компьютер жертвы.

Уязвимость CVE-2021-40444 довольно свежая: информация о ней была опубликована впервые только в начале сентября 2021 г. Сразу после её обнаружения на хакерских форумах начали тиражироваться эксплойты и инструкции по их применению.

Microsoft относительно оперативно выпустила рекомендации по блокировке уязвимости, отключила установку новых элементов управления ActiveX, но лишь недавно выпустила патч - в рамках сентябрьского кумулятивного обновления.

Теперь вопрос заключается в том, насколько быстро этот патч установят компании - потенциальные жертвы атак.

Информации о том, был ли нанесён реальный ущерб в частности ГРЦ им. Макеева, пока нет. К моменту публикации комментарии от представителей предприятия не ответили на запрос комментария.

Поделиться

Поделиться