«Мамонт» штурмует банки: мошенники атакуют клиентов финансовых организаций и используют новые способы доставки вредоносного ПО

Компания F.A.C.C.T., разработчик технологий для борьбы с киберпреступлениями, отмечает значительный рост активности криминальных групп, работающих по схеме «Мамонт» против жителей России и стран СНГ. Эксперты компании насчитали этой осенью 16 активных крупных скам-групп, в составе которых действуют более 20 тыс. человек. Общий ущерб от действий злоумышленников по схеме «Мамонт» во всех странах с 2021 г превысил 8,6 млрд руб. Аналитики F.A.C.C.T. связывают растущую активность «Мамонта» с развитием мошеннических сервисов, а также их интеграцией с другими преступными схемами. Об этом CNews сообщили представители F.A.C.C.T.

Эпидемия под наблюдением

«Мамонт» — популярный вид онлайн-мошенничества, связанный с хищением денег и данных банковских карт при оплате фейковой покупки-продажи товаров, бронировании жилья, совместных поездках и т.д. Специалисты департамента Digital Risk Protection компании F.A.C.C.T. подсчитали: за год, с июля 2023 г. по июнь 2024 г. количество групп, работающих по схеме «Мамонт», увеличилось на 15%, до 1566. Многие группы быстро закрываются, взамен возникают новые, но крупные группы отличаются устойчивостью. На момент исследования эксперты F.A.C.C.T. зафиксировали 16 таких скам-групп, работающих в России и странах СНГ, число задействованных в них рядовых мошенников, воркеров, превышает 20 тыс.

За последний год только у жителей России и стран СНГ скамеры украли более 1,2 млрд. руб. Средняя сумма, похищенная по схеме «Мамонт» в России, составила 9008 руб. А суммарный ущерб от действий мошенников по схеме «Мамонт» в международном масштабе с начала 2021 г. превысил 8,6 млрд руб. Такие данные приводят аналитики F.A.C.C.T. Digital Risk Protection в новом блоге, опубликованном на сайте компании.

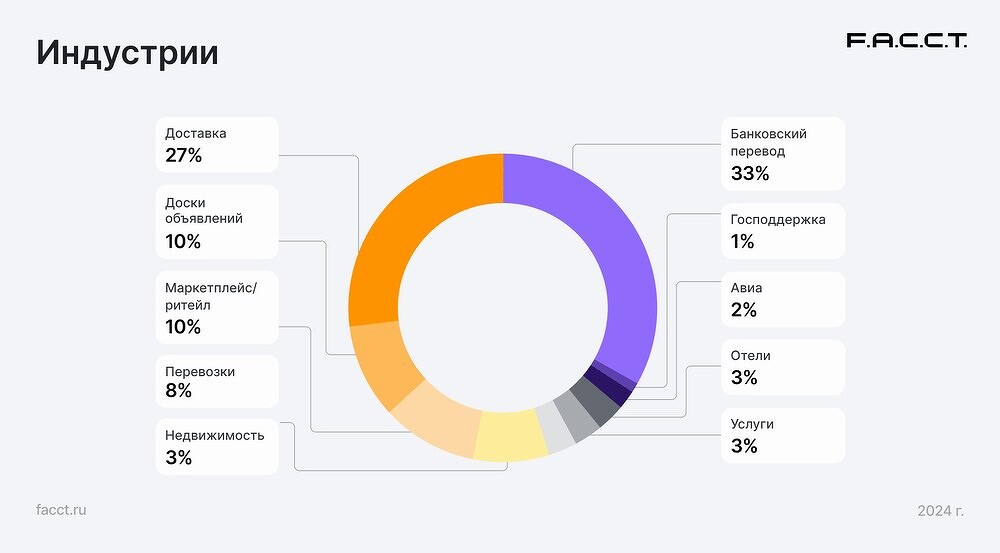

Для создания фишинговых страниц в схеме «Мамонт» злоумышленники чаще всего используют бренды из таких сфер деятельности, как банки (33%), доставка (27%), сервисы объявлений (10%), маркетплейсы/ритейл (10%) и перевозки (8%).

Три главные тенденции в развитии схемы «Мамонт», которые отмечают эксперты в 2024 г.: расширение числа брендов банков стран СНГ, используемых для создания фишинговых страниц; интеграция с другой популярной мошеннической схемой — «Антикино»; а также использование нового способа доставки вредоносных программ на устройства пользователей.

В кабинет без очереди

Злоумышленники «прокачали» фишинговые страницы, предназначенные для потенциальных жертв в некоторых странах. Теперь они используют еще больше брендов банков таких государств, как Армения, Киргизия, Узбекистан, Азербайджан и Казахстан для создания поддельных страниц входа в личный кабинет. На таких страницах жертве предлагают ввести учетные данные своих банковских аккаунтов. Мошенники собирают эти данные, входят в счета жертв и переводят деньги на счета дропов. Также аналитики F.A.C.C.T. отмечают появление в схеме «Мамонт» фишинговых страниц личных кабинетов российских банков.

«Мамонта» приглашают на свидание

Эксперты F.A.C.C.T. с 2019 года следят за схемой FakeDate («Антикино»). Злоумышленники от имени девушек на сайтах знакомств и в социальных сетях предлагают пойти с ними на свидание в кино или на другое развлекательное мероприятие. Для этого предлагается приобрести «последний оставшийся билет» по ссылке, которая ведет на фишинговый сайт. Долгое время схемы «Мамонт» и «Антикино» развивались параллельно. Однако в 2024 г. некоторые крупные команды, работающие с «Мамонтом», добавили в свой арсенал возможность создания ссылок по схеме «Антикино».

Раздеть за 60 секунд

Некоторые сервисы, которые предоставляют криминальным группам полный пакет услуг для совершения мошенничества, изменили способ доставки RAT (Remote Access Trojan, или троян удаленного доступа) на устройства пользователей на Android. Теперь путь «трояна» сократился до одного клика.

Сразу после оплаты на фишинговой странице жертве, как и раньше, предлагают скачать приложение для отслеживания доставки только что оплаченного заказа. Но если год назад пользователю предлагалось сначала перейти по ссылке на фейковый GooglePlay, чтобы скачать вредоносный APK-файл, то сейчас его предлагают скачать сразу на странице оплаты фейкового заказа. Итог плачевный: приложение дает злоумышленникам возможность не только вывести со счетов жертвы все имеющиеся деньги, но и вдобавок оформить на нее кредиты для последующего хищения.

Скам уходит из Telegram?

История с задержанием Павла Дурова в Париже может привести к новому этапу эволюции «Мамонта». После того, как основатель Telegram опубликовал пост, в котором предупредил о раскрытии соответствующим органам IP-адресов и номеров телефонов нарушителей правил использования Telegram, некоторые мошеннические группы стали отказываться от взаимодействия в мессенджере: создают свои web-ресурсы, запускают анонимные onion-сайты. Как результат, доходы 70% мошеннических групп, работающих по схеме «Мамонт», за четыре недели с момента заявления Дурова сократились в среднем на 22% — с 58 млн до 45 млн руб.

«Схема «Мамонт» появилась в 2019 г. и стремительно развивается, как вирус, поражая новые страны и сферы бизнеса. За это время она обросла большим количеством используемых брендов, множеством вариаций сценариев и типов кибератак благодаря интеграции с другими преступными схемами. Число участников схемы «Мамонт» сейчас измеряется десятками тысяч. Из-за распределения ролей между участниками скам-групп вход в криминальный бизнес стал максимально доступным, ведь теперь для этого не нужно иметь технические знания», – сказал Евгений Егоров, ведущий аналитик департамента Digital Risk Protection компании F.A.C.C.T.

Для защиты брендов от репутационных рисков и прямого ущерба, связанного с их незаконным использованием на фейковых ресурсах, компаниям рекомендуется использовать автоматизированные решения, сочетающие анализ данных киберразведки и возможности машинного обучения.

Поделиться

Поделиться