Positive Technologies помогла устранить критически опасную уязвимость в системе электронного обучения Chamilo

Эксперт PT SWARM Владимир Власов обнаружил критически опасную ошибку в системе управления обучением с открытым исходным кодом Chamilo. По данным разработчика платформы, на начало 2025 г. в ней зарегистрированы около 40 млн аккаунтов. Об этом CNews сообщили представители Positive Technologies.

Платформа используется студентами и преподавателями учебных заведений, также ее могут применять компании для проведения корпоративного обучения. Эксплуатация уязвимости злоумышленником гипотетически могла бы привести к проникновению во внутреннюю сеть организации и заражению устройств сотрудников вредоносным ПО. Вендор был уведомлен об угрозе в рамках политики ответственного разглашения и выпустил обновление.

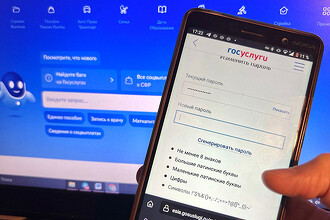

Дефект безопасности CVE-2024-50337 (BDU:2024-10118) получил оценку 9,8 балла по шкале CVSS 3.0. До устранения недостаток позволял атакующему отправлять SOAP-запрос без фильтрации параметра, что потенциально могло привести к удаленному исполнению вредоносного кода.

Уязвимость содержали версии Chamilo от 1.11.0 до 1.11.26, в том числе самая популярная версия — 1.11.10, на долю которой, по статистике вендора, приходится 40% установок за все время существования платформы. Для исправления ошибки необходимо в кратчайшие сроки установить Chamilo версии 1.11.28 и выше. Если установка обновления невозможна, эксперт Positive Technologies рекомендует убедиться, что в конфигурационном файле php.ini среди отключенных функций нет call_user_func_array.

Бесплатная платформа Chamilo предназначена для управления курсами, проведения вебинаров и создания учебных материалов. В январе 2025 г., согласно данным открытых источников, в мире насчитывалось 486 удаленно доступных и уязвимых систем Chamilo.

«Платформу используют образовательные организации и компании, которые проводят тренинги для своих сотрудников. До исправления уязвимости в случае ее эксплуатации опасности могли бы подвергнуться как обычные пользователи, так и корпоративные клиенты, установившие Chamilo в инфраструктуре, — сказал Владимир Власов, старший специалист отдела исследований безопасности банковских систем, Positive Technologies. — Ошибка могла бы позволить потенциальному нарушителю получить полный контроль над содержимым сайта, повысить привилегии и проникнуть во внутреннюю сеть организации. Закрепившись на сервере, атакующий мог бы попытаться заразить устройства сотрудников вредоносным ПО».

Для блокировки попыток исполнения вредоносного кода эффективно использование межсетевых экранов уровня веб-приложений. Вовремя выявить попытки эксплуатации уязвимостей внутри сетевого контура компании помогут продукты класса NTA и средства анализа сетевого трафика. Межсетевые экраны нового поколения могут не только обнаружить попытки эксплуатации недостатков, но и предотвратить их при помощи модуля IPS.

Поделиться

Поделиться