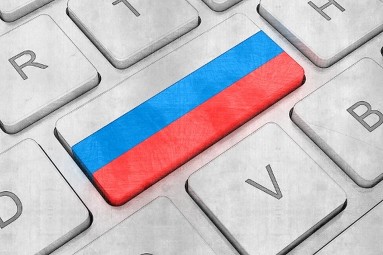

Опаснейшее шпионское ПО заражает iPhone и iPad через поддельные «Вконтакте», «Одноклассники» и «Яндекс»

Apple срочно обновила iOS, чтобы закрыть «дыры», которые используются шпионским трояном Pegasus. Для инфицирования iOS авторы трояна используют более 300 фишинговых сайтов, в числе которых есть копии ресурсов «Билайна», «Вконтакте», «Одноклассников», «Яндекса» и др.Срочное обновление iOS

Apple выпустила срочное обновление iOS 9.3.5, чтобы закрыть «дыры», используемые в работе шпионского ПО Pegasus. «Яблочная компания» рекомендовала применить его всем пользователяим

Специалистам по безопасности из компаний Citizen Lab и Lookout Security удалось исследовать этот случай и сообщить в Apple, которая срочно выпустила обновление операционной системы iOS 9.3.5 для iPhone. Всем пользователям iOS 9 рекомендуется немедленно обновить систему на iOS 9.3.5.

В этом обновлении Apple закрыла несколько критических уязвимостей, которые были использованы, предположительно госструктурами некоторых стран против активистов и диссидентов. Обнаруженные уязвимости позволяют хакерам удаленно контролировать телефоны iPhone, в том числе прослушивать разговоры по защищенным приложениям, таким как WhatsApp., получить доступ к камере и микрофону, скачать сделанные фото или любые файлы.

Вредоносные программы, или «эксплойты», использующие эти «дыры», существуют уже несколько месяцев, однако скорее всего применялись не очень широко и только против определенных лиц.

Троян ценой $8 млн

Существует «черный рынок», где специалисты по безопасности и компании продают информацию о найденных «дырах» желающим. Информация о найденных дырах не распространяется, а затем подобные дыры и специально написанное ПО могут использоваться для целевых атак.

Как отметили представители Citizen Lab, им удалось отследить и исследовать работу шпионского ПО под названием Pegasus. Они обнаружили, что оно предлагается по цене $8 млн за 300 лицензий, так что маловероятно, что его будут использовать против обычных владельцев iPhone. Однако теперь, когда об этих уязвимостях стало известно, хакеры могут попытаться использовать их более широко.

Владельцы смартфонов ни в коем случае не должны переходить по ссылкам, которые они получают в СМС-сообщениях. Это относится не только к СМС с неизвестных номеров, но и от знакомых, так как номер отправителя может быть подделан.

Как работает обнаруженное шпионское ПО

Компания Citizen Lab была создана при Школе по международным отношениям Университета Торонто. Ее задачей являются исследования действий правительственных структур в Интернете, в том числе против правозащитных организаций.

Работая совместно с Lookout Security, они ещё до инцидента отслеживали деятельность группы Stealth Falcon, которая следила за лицами, критикующими Объединенные Арабские Эмираты. Экспертам удалось отследить сервера, используемые этой группой, но не получилось связать с ними использование ПО Pegasus.

Расследование использования Pegasus началось с того, что правозащитник из ОАЭ Ахмед Мансур (Ahmed Mansoor) получил 10 августа 2016 г. SMS с неизвестного номера, со ссылкой на якобы вскрывшиеся злоупотребления. Он расценил сообщение как подозрительное, и переслал информацию об этом в компанию Citizen Lab. В результате чего были обнаружены три критические уязвимости в iOS 9.

В начале атаки владелец телефона, получив СМС со ссылкой, переходит по ней, и с открывшегося веб-сайта загружается и запускается хакерское ПО. Дыра в рендер-компоненте iOS (на основе библиотеки WebKit) позволяет запустить атакующую программу как на 32-, так и на 64-разрядных версиях iOS.

Интересно, что, как заявляет Lookout, среди более чем 300 фишинговых сайтов, через которые распространялись вредоносные ссылки, часть маскировалась под популярные российские сайты: «Билайн», «Вконтакте», «Одноклассники», «Яндекс» и др.

Кроме того, злоумышленники использовали подделки и под другие популярные сервисы:WhatsApp, YouTube, Twitter, а также популярные под арабские, мексиканские и другие национальные сайты.

Эксплойт задействует дыру, позволяющую обойти защитный механизм в системе iOS - Kernel Address Space Layout Randomization (KASLR). Получив информацию о расположении в памяти системных сервисов iOS, третий эксплойт блокирует в системе запрет на запуск не подписанного ПО (т.е. не имеющего проверенных сертификатов безопасности).

После этих трех последовательных шагов, загружается и устанавливается собственно шпионское ПО. Оно автоматически запускается при перезагрузке системы и блокирует функцию обновления системы. Триггеры для перехвата данных устанавливаются по всей операционной системе. Многие приложения отслеживаются целенаправленно. Троян похищает контакты из iMessage, Gmail, Viber, Facebook, WhatsApp, Telegram, Skype, Line, KakaoTalk, WeChat, Surespot, Imo.im, Mail.Ru, Tango, «ВКонтакте» и «Одноклассников». Периодически шпионское приложение соединяется с внешними серверами, куда отправляет перехваченную информацию.

Признаком того, что эта атака была целевой против конкретного лица было то, что интернет-адрес, указанный в СМС, перестал отвечать после первого же перехода по ссылке. Специалисты Citizen Lab прошли по ссылке с обычного iPhone и отследили весь процесс инфицирования системы. К обнаруженному ПО, по мнению исследователей, приложила руку израильская фирма NSO Group, которая разрабатывает и продает шпионящее ПО правительственным структурам. Ранее такое же ПО было использовано против мексиканского журналиста Рафаэля Кабреры, причем в его случае удалось установить, что хакерское ПО связывалось с серверами NSO Group, после чего и произошла установка шпионского ПО.

Вредоносное ПО старается остаться незаметным для пользователя, для чего отслеживает заряд батареи телефона и потоки данных в системе, может приостанавливать свою работу и даже полностью себя удалить.

Поделиться

Поделиться