Найден способ заблокировать все умные кофеварки в мире и заставить их хозяев платить выкуп

Специалисты ИБ-компании Avast доказали возможность взлома любых гаджетов интернета вещей. Они смогли менее чем за минуту подменить прошивку умной кофемашины, которая умеет подключаться по Wi-Fi к системе умного дома и научить ее не только майнить криптовалюту, но и требовать с владельца выкуп за возвращение привычных функций.

Взломать всё

Все устройства интернета вещей, в том числе гаджеты умного дома, потенциально уязвимы ко взлому, даже если не подключены к интернету. Это наглядно продемонстрировал ИБ-специалист Мартин Хрон (Martin Hron) из компании Avast, специализирующейся на разработке антивирусных решений.

Как пишет сетевое издание ArsTechnica, Хрон за несколько секунд взломал умную кофемашину Smarter iKettle, способную подключаться к системе умного дома по беспроводной сети. Он сумел получить полный доступ к ее прошивке и реализовать в ней опасные функции, изначально не предусмотренные.

Эксперимент над кофеваркой, оказавшейся в итоге не такой уж и умной, Хрон проводил с целью доказать опасность IoT-устройств, которую они несут для своих владельцев.

Главной уязвимостью таких гаджетов Хрон назвал то, как именно осуществляется управление их аппаратными функциями – через прошивку. По его словам, если есть прошивка, значит, производитель мог не закрыть лазейки для несанкционированного доступа к ней, что Хрон и обнаружил в Smarter iKettle.

Кофемашина в заложниках

Мартин Хрон выяснил, что в Smarter iKettle есть как минимум две уязвимости – это никак не защищенная прошивка, а также алгоритм подключения к умному дому. После первого включения кофемашина создает собственную сеть Wi-Fi для первичной настройки, и она не защищена никаким паролем, что позволяет злоумышленникам, находящимся поблизости, подключиться к ней. Кроме того, пользователь может оставить сеть незапароленной, открыв к ней круглосуточный доступ.

Хрон вместе с небольшой группой единомышленников, воспользовавшись программными недочетами кофемашины, скопировали файл с его прошивкой всего за несколько секунд, после чего модифицировали его и закачали обратно в память устройства. Машина не заметила подмены, но корректно работать все-таки перестала.

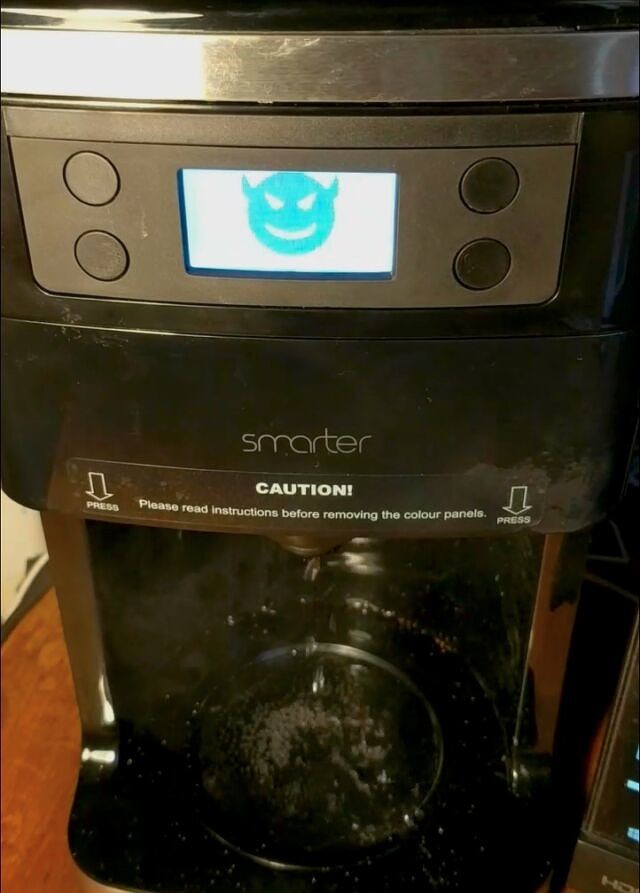

Вместо того, чтобы начать варить кофе, она стала выводить на экран смайлика в виде чертенка и требовать выкуп. Другими словами, если бы Smarter iKettle стоящую на кухне у ничего не подозревающего владельца, взломал не сотрудник ИБ-компании, а простой хакер, ему пришлось бы заплатить ему энную сумму денег за возможность выпить тонизирующий напиток.

Кухонный майнер

По словам Мартина Хрона, взлом умных устройств может преследовать различные цели. На примере все той же Smarter iKettle он показал, что даже устройство с совершенно конкретным предназначением (например, превращать зерна кофейного дерева в напиток) можно заставить выполнять совершенно иные действия, притом незаметные для владельца.

Хрон заявил, что мог «научить» Smarter iKettle майнить криптовалюту, то есть использовать предмет кухонной утвари, стоящей в доме у совершенно незнакомого человека, для своего обогащения. При этом кофемашина потребляла бы небесплатную электроэнергию, а в ряде стран, где государство не позволяет гражданам зарабатывать на криптовалюте, подобный взлом мог бы привести к проблемам с законом.

В итоге Хрон все же отказался от идеи по превращению кофемашины в многофункциональную криптоферму. Причиной тому послужила лишь слабая аппаратная часть устройства, не позволяющая добывать виртуальные деньги с достаточной скоростью.

Дело не только в кофеварках

Взломать можно действительно любое умное устройство, приобретаемое для использования дома или в офисах. Например, в октябре 2019 г. ИТ-специалист Анна Просветова из Санкт-Петербурга опубликовала в своем Telegram-канале «Мена заставили создать канал» (@theyforcedme) информацию о том, как случайно взломала все автоматические кормушки для животных Xiaomi Furrytail Pet Smart Feeder

«Мда. Вот эти автоматические кормушки продаются по пять тысяч рублей минимум. Добротный девайс, надо сказать. Работает хорошо. Сейчас я продолжала изучать их API и случайно получила доступ ко всем кормушкам этой модели в мире. У меня на экране бегают логи со всех существующих кормушек, я вижу данные о вайфай-сетях бедных китайцев, которые купили себе эти устройства. Могу парой кликов неожиданно накормить всех котиков и собачек, а могу наоборот лишить их еды, удалив расписания с устройств. Вижу, сколько у кого в миске корма сейчас лежит».

Позже Анна Просветова добавила, что число таких кормушек, подключенных к Сети, перевалило за 6500. «И еще кое-что. Там в кормушке стоит ESP8266. На кормушку можно удаленно послать запрос с ссылкой на прошивку, контроллер скачает ее, установит и перезагрузится. В теории можно заставить эти 7000 кормушек обновиться на прошивку-пустышку, после чего устройство умрет полностью и единственным способом починки будет полный разбор, подпайка к пинам контроллера и ручная заливка прошивки. Скажите это котикам и собачкам, которые сейчас дома питаются из этой штуки и ждут своих хозяев из двухнедельных отпусков. Или DDoS-ботнет. Это просто отвратительно, представить даже страшно», – добавила она.

В январе 2020 г. CNews рассказывал о том, как миллионы домашних камер оказались беззащитны для взлома с устройств под iOS и Android. В течение трех недель база данных, содержавшая информацию о клиентах производителя устройств интернета вещей Wyze Labs, оставалась общедоступной. Речь шла о неправильно настроенной базе данных Elasticsearch.

База оказалась в открытом доступе 4 декабря 2019 г. и оставалась в нем вплоть до 26 декабря 2019 г. Подобная халатность могла привести к компрометации данных 2,4 млн клиентов. При этом Wyze Labs – это не компания-однодневка, а известный во всем мире производитель смарт-устройств.

Поделиться

Поделиться