Группа хакеров терроризирует ВПК России

Российские эксперты по информационной безопасности (ИБ) рассказали о ранее неизвестном вредоносном программном обеспечении (ПО) и связали его с одной группировкой хакеров. В новом блоге компании F.A.C.C.T. (ранее Group-IB в России) приведены подробности об этом.

Новый вредоносный загрузчик

Аналитики F.A.C.C.T. Threat Intelligence с марта по май 2024 г. фиксируют активность нового загрузчика PhantomDL (PhantomGoDownloader) ранее неизвестный им. Специалисты связали его с кибершпионской группой PhantomCore, известной своими атаками на организации военно-промышленного комплекса (ВПК) России.

Группа кибершпионов PhantomCore, действующая с начала 2024 г. против организаций в России, была впервые раскрыта и описана в отчете исследователями компании F.A.C.C.T. Первоначальный вектор распространения не был установлен. Однако ранее упоминалось о том, что группа рассылала фишинговые письма с запароленными вредоносными архивами во вложении и указанным паролем в тексте письма. Аналитики F.A.C.C.T. полагают, что для распространения PhantomDL также использовались фишинговые рассылки с вложенным архивом.

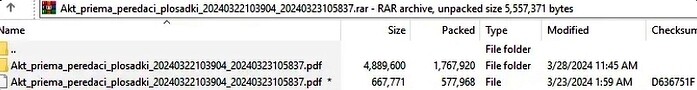

В конце марта 2024 г. ИБ-специалисты обнаружили на платформе VirusTotal исполняемый файл с именем «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.pdf .exe» и RAR-архив под паролем «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.rar». Исследователям удалось сбрутить используемый пароль для архива: «11112222».

По данным F.A.C.C.T., архив включает в себя указанный исполняемый файл и легитимный PDF-файл, являющийся документом-приманкой с таким же именем (Изображение №1).

Документ-приманка (Изображение №2) содержит информацию об акте приема-передачи строительной площадки для производства работ на территории российского предприятия из атомной отрасли.

Принцип работы по заражению

Хакеры из PhantomCore эксплуатируют вариацию уязвимости WinRAR под номером CVE-2023-38831, в которой вместо ZIP-архивов используются RAR-архивы. По информации F.A.C.C.T., если пользователь с версией WinRAR меньшей 6.23 запустит PDF-файл, то будет запущен исполняемый файл, содержащийся в одноименной директории архива. В случае, если версия WinRAR 6.23 и выше, пользователю будет отображен легитимный PDF-файл.

Обнаруженный исполняемый файл является загрузчиком, написанным на языке Go, для обфускации которого, предположительно, использовалась утилита Garble. Сначала загрузчик получает имя компьютера / домена жертвы через команду «cmd.exe /c «echo %USERDOMAIN%»».

Затем загрузчик выполняет HTTP POST-запрос к серверу hxxp://188.127.227[.]201/check и передает сгенерированный uuid и имя компьютера / домена жертвы. В случае, если SYN-запросы отправляются не с российского IP-адреса, соединение будет разорвано (RST). Если от сервера приходит ответ «OK» ненулевой длины, то загрузчик выполнит одну из двух команд: «Install» – включает в себя последовательность действий и «Bay» – завершает работу.

Помимо этого, 26 марта 2024 г. на VirusTotal был загружен еще один архив с паролем «11112222», содержащий файлы: «Информация по договору.pdf .exe» — загрузчик на Go с той же хэш-суммой, что и файл «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.pdf .exe» (SHA-1: d6a7b11b0f71cb3ea14a4c89d2d742a90a05bf3c) и «Информация по договору.pdf» – легитимный PDF-файл, являющийся документом-приманкой, содержимое которого представлено на рис. 3, отметим, что само содержимое документа-приманки не соответствует его названию.

В мае 2024 г. специалистам из F.A.C.C.T удалось выявить новый образец, который не имел обфускации классов и методов. Это позволило получить название проекта D:\github\phantomDL и присвоить этому загрузчику имя PhantomDL.

Выводы для ВПК

Злоумышленники из группировки PhantomCore активно развивают свой инструментарий и переходит от стадии тестирования к наступлению. Если в первых атаках в начале 2024 г. хакеры использовали простой загрузчик PhantomCore.Downloader, а ИБ-специалисты обнаруживали в публичных песочницах тестовые образцы, то уже спустя месяц с момента обнаружения произошел переход к более сложному загрузчику PhantomDL.

Преступники используют качественные документы-приманки, направленные на российские предприятия ВПК. Приманки могут содержать информацию, предполагающую целенаправленную атаку на российские предприятия оборонно-промышленного комплекса (ОПК) в России, которые с ними взаимодействуют.

Специалисты F.A.C.C.T. Threat Intelligence рекомендуют предприятиям этого сектора проявлять бдительность и проверять подлинность документов, а также сообщений, чтобы избежать потенциальных ИБ-угроз.

Хакеры наращивают мощность и численность

Самой распространенной мишенью в первом квартале стали ИТ-компании и телеком — на них пришлось 39,5% всех отраженных атак. На втором месте оказался госсектор - 29,9%. На третьем месте промышленные предприятия - 9,3%. Реже всего 1,7% хакеры пытались атаковать ресурсы финансовых организаций в России.

По данным МТС Red («дочки» МТС, работающей в сфере кибербезопасности), самой продолжительной DDoS-атакой в первом квартале 2024 г., зафиксированной компанией среди своих клиентов, стала атака веб-сайта производителя беспилотных летательных аппаратов (БПЛА). В марте 2024 г. хакеры пытались вывести его из строя в течение 21 часа.

Поделиться

Поделиться