Импортозамещение в кибербезопасности: чего хотят компании и что предлагают вендоры?

13.04.2023

Новые требования к продуктам для кибербезопасности

До ухода зарубежных производителей СЗИ их доля на российском рынке кибербезопасности составляла 39% (по данным Центра стратегических разработок). В 2022 году свободные места заняли отечественные разработчики, но не обошлось без подводных камней. Бизнес привык к тому, что у СЗИ есть определенный набор функций, который должен быть и у импортозамещающего ПО. Но это требование далеко не всегда справедливо.

Западные гиганты на протяжении долгих лет приучали рынок, что их продукты универсальны для всех, а их функциональность — эталон. Теперь компании требуют от российских вендоров предоставлять полные аналоги западных СЗИ, не понимая, что кибербезопасность должна быть, в первую очередь, результативной.

Важно создать в организации измеримую систему защиты информации, которая способна обеспечить сохранность важных для компании активов и препятствовать наступлению недопустимых событий. При этом выстроить киберзащиту таким образом, чтобы определенные продукты решали конкретные задачи и отвечали за измеримый результат.

Создавать в России полные аналоги зарубежных продуктов — не лучшее решение; при построении защиты нужно в каждом отдельном случае пересматривать необходимость той или иной функциональности и смотреть на нее через призму результата. Например, для каждой организации можно определить не только список недопустимых событий, но и их последствия, а затем оценить, как та или иная характеристика продукта способна предотвратить возникновение этих последствий. Несмотря на эти нюансы, концепция результативной кибербезопасности все-таки подразумевает общий ряд требований к продуктам для ИБ. Они должны:

- Поддерживать российские операционные системы.

В рамках импортозамещения в 2022 году, а также для реализации Указа Президента РФ от 16.03.2023 N 166 «О внесении изменений в положение о порядке направления запросов в Федеральную службу по финансовому мониторингу при осуществлении проверок в целях противодействия коррупции…» и Указа Президента Российской Федерации от 01.05.2022 № 250 «О дополнительных мерах по обеспечению информационной безопасности РФ» многие российские компании были вынуждены перейти на использование Linux-систем. Это связано как с уходом Microsoft с российского рынка, так и с рекомендациями ФСТЭК. Соответственно, изменились требования к российским решениям для ИБ. Если раньше даже самые популярные решения поддерживали только Windows, то теперь необходимо, чтобы они корректно работали с операционными системами, которые созданы на базе ядра Linux.

- Корректно работать с различными аппаратными мощностями.

В конце марта Правительство РФ заявило о подписании постановления, которое дает преимущество отечественной электронике с российскими процессорами в ходе закупок для государственных и муниципальных нужд. Это вынуждает и поощряет вендоров в сфере ИБ, которые готовы адаптировать свои решения под отечественную продукцию.

- Защищать от актуальных атак.

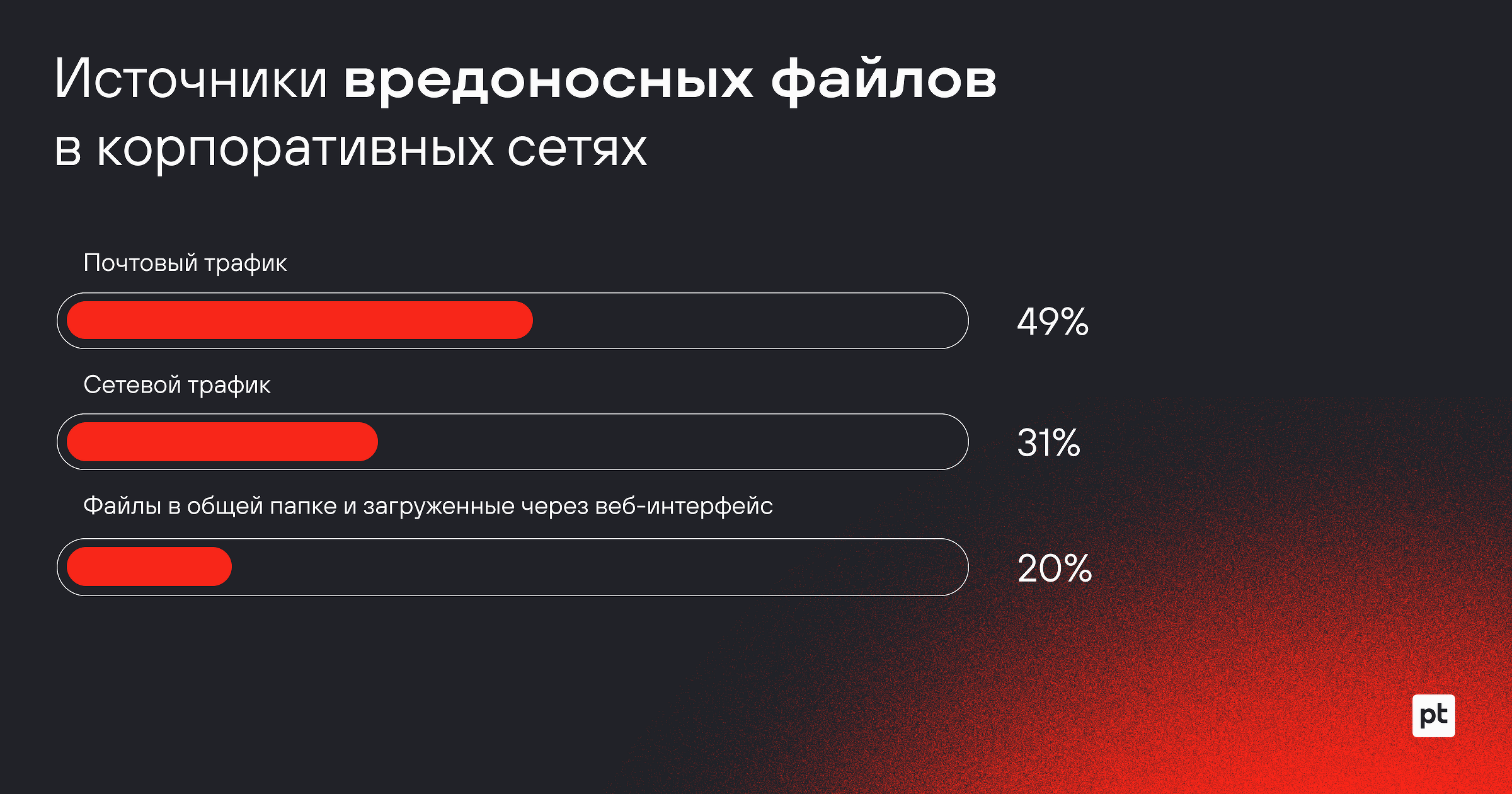

По статистике Positive Technologies, количество успешных кибератак в 2022 году выросло на 21%. Это связано с возросшим напряжением в киберпространстве. Значительное влияние оказывает и рост киберпреступности: злоумышленники расширяют теневой бизнес. При этом в зависимости от отрасли методы атак и векторы проникновения могут быть разными, а значит — и защита должна быть соответствующая той конкретной инфраструктуре, в которой разворачивается средство защиты информации, а не универсальная. Если вам кажется, что злоумышленники выбирают только изощренные каналы, векторы и методы атак, а классические остались в учебниках, то это не так. Например, в ходе исследования пилотных проектов по внедрению PT Sandbox мы выяснили, что половина вредоносного ПО обнаружена в почтовом трафике, треть всех вредоносных файлов была извлечена из сетевого трафика, а каждый пятый экземпляр найден в общих папках и хранилищах или загружен для проверки вручную через веб-интерфейс.

От теории к практике

Составить список функциональных требований, которые в идеале должны быть в любом российском продукте для информационной безопасности, — первая задача. А вторая, и куда более масштабная — реализовать их в продуктах. Весь 2022 год мы изменяли road map в соответствии с трансформацией всего IT-ландшафта. Что из этого получилось, как мы смогли учесть требования по импортозамещению, расскажу на примере продукта PT Sandbox, риск-ориентированной песочницы Positive Technologies.

18 апреля состоится запуск новой версии PT Sandbox — 5.0. Регистрируйтесь на презентацию по ссылке и бронируйте время в календаре.

Что будет с импортозамещением в 2023 году

Безусловно, тренд на импортозамещение в сфере информационной безопасности сохранится и на будущий год. По данным Центра стратегических разработок, в ближайшие 5 лет российский рынок кибербезопасности вырастет в 2,5 раза — с 185,9 млрд до 469 млрд рублей. На это, возможно, будут влиять те же факторы, что и в 2022 году: требования и рекомендации как регуляторов, так и заказчиков.

В 2023 году информационную безопасность как индустрию, вероятнее всего, ожидает период активной пересборки с большей ориентированностью на результативную кибербезопасность. В ближайшие годы рынок ИБ в России окончательно может стать рынком отечественных производителей и будет расти в разы. Еще больше возрастет востребованность технологий, позволяющих предотвращать атаки злоумышленников до того, как компаниям будет нанесен непоправимый ущерб. Одним из таких продуктов является песочница.

Как за год изменилась песочница Positive Technologies

PT Sandbox — это риск-ориентированная песочница, которая позволяет защитить компанию от целевых и массовых атак с применением современного вредоносного ПО. Она поддерживает гибкую удобную кастомизацию виртуальных сред для анализа и обнаруживает угрозы не только в файлах, но и в трафике, а также использует большое число потенциальных источников для автоматической и ручной проверки файлов.

Одним из важнейших обновлений продукта стала поддержка российских ОС. PT Sandbox 5.0 поддерживает две из трех из самых популярных отечественных операционных систем — Astra Linux и «РЕД ОС». Это дает возможность использовать решение на широком пуле рабочих мест и позволяет клиентам защитить свою инфраструктуру, выполнив при этом требования Федерального закона № 187-ФЗ, приказа ФСБ № 196 и Указа Президента РФ № 250.

Что касается использования аппаратных мощностей, то и здесь была проделана большая работа. Одним из ключевых изменений песочницы стало снижение требований к аппаратным мощностям (по данным наших тестов — до 30%) и достижение вендоронезависимости, что позволяет клиентам уменьшить затраты на приобретение оборудования и не зависеть от конкретного производителя. Теперь PT Sandbox можно развернуть на серверах как с прошивкой BIOS, так и UEFI.

По данным нашего исследования, почти в половине целевых атак на компании злоумышленники используют буткиты (Буткит — вредоносный код, который запускается до загрузки операционной системы. Его основная цель — закрепиться в системе и обеспечить защиту других вредоносов от обнаружения средствами защиты). Для их выявления специалисты нашего экспертного центра безопасности (PT Expert Security Center) разработали технологию, не имеющую аналогов на российском рынке. Специальный плагин bootkitmon в PT Sandbox детектирует буткиты как старого образца (разработанные под BIOS), так и современные (ориентированные на прошивку UEFI, например Mosaic Regressor, TrickBoot и FinSpy) на всех этапах их работы.

Как продукты класса sandbox могут предотвратить атаки кибермошенников и спасти бизнес от недопустимых событий, мы расскажем на онлайн-презентации PT Sandbox 5.0 — 18 апреля в 14:00. Регистрируйтесь по ссылке.

Источник фото: © welcomia / Фотобанк Фотодженика