Процесс управления уязвимостями связан с рядом сложностей, с которыми сталкиваются специалисты, отвечающие за ИБ. О том, на какие уязвимости необходимо обращать внимание в первую очередь, как организовать взаимодействие ИТ- и ИБ-отделов и контролировать уровень защищенность компании, в своей статье для CNews рассказали Евгений Полян, менеджер по развитию продуктов платформы MaxPatrol 10 и Анастасия Ляшенко, менеджер по продуктовому маркетингу компании Positive Technologies.

Когда дело доходит до работы с уязвимостями (vulnerability management, VM), их большое и постоянно растущее число — это первое, с чем сталкиваются специалисты по информационной безопасности. К примеру, базы MITRE CVE List и NVD содержат более 100 тыс. записей об отдельных уязвимостях, а за сутки в среднем регистрируется 13 новых записей.

Поэтому у специалистов по ИБ закономерно возникают вопросы: с чего начинается управление уязвимостями? Как понять, какие из них важны и влияют на состояние защищенности инфраструктуры? Как вовремя среагировать на новые уязвимости? Как при всем этом не замедлить работу организации? Как оценить, насколько защищена компания, если не получается закрыть все уязвимости сразу? При этом чем больше компания, тем сложнее организовать эти процессы. Управление уязвимостями должно проходить слаженно как в штатном режиме, опираясь на регламенты ИБ в организации, так и при выявлении критически опасных уязвимостей, на наличие которых необходимо срочно проверить сеть.

Чтобы помочь компаниям в тонкостях работы с уязвимостями, разберем наш подход к организации этого процесса.

5 шагов к защите

Сразу оговоримся: мы рассматриваем концепцию, которая подойдет компаниям, уже созревшим до оценки защищенности своей инфраструктуры и готовым внедрять процедуры управления уязвимостями. Они понимают необходимость надежного и безопасного решения для сканирования сети организации, имеют штат сотрудников, ответственных за информационную безопасность компании и регулярный мониторинг ИТ-инфраструктуры.

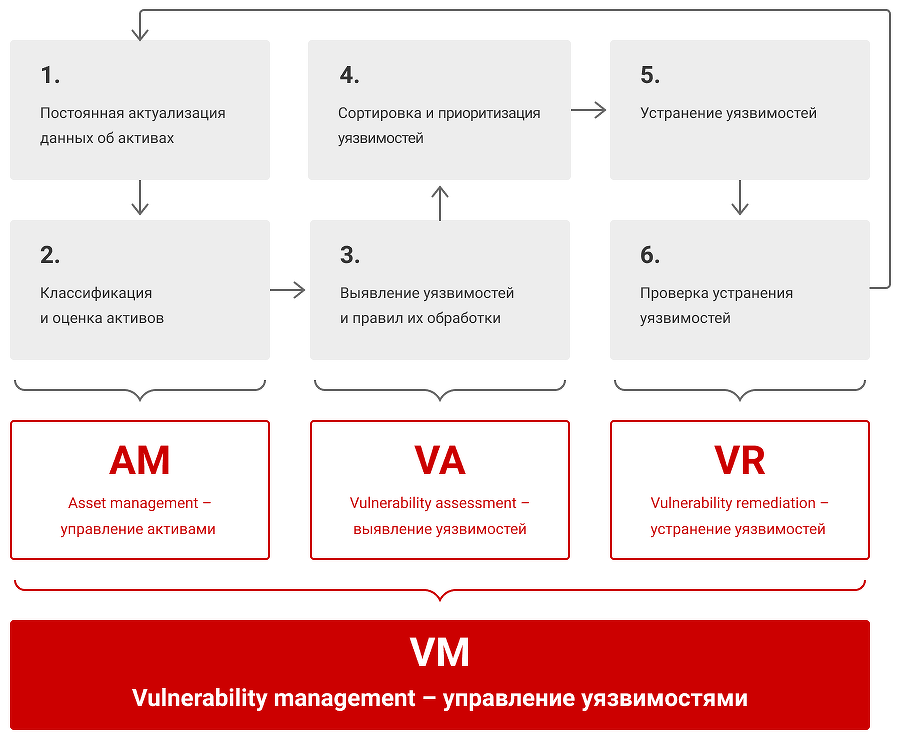

Грамотное управление уязвимостями включает пять этапов: инвентаризация ресурсов, анализ защищенности, приоритизация, устранение уязвимостей, проверка результатов. Далее мы разберем, что включает каждый из этих шагов, на что необходимо обращать внимание и какие возможности профессиональных средств анализа защищенности для этого существуют.

Актуализируйте данные об активах

Управление уязвимостями начинается с обнаружения и идентификации активов — элементов ИТ-инфраструктуры, подключенных к сети: это могут быть серверы, компьютеры, сетевое оборудование. Важно охватить ИТ-инфраструктуру полностью — идентифицировать все активы, получить исчерпывающие сведения об узлах и системах. В противном случае какие-то уязвимости могут быть не обнаружены и это может повлиять на общий уровень защищенности компании. Если запускать задачи сканирования только на заданный список узлов, полученный от ИТ-отдела, либо ориентироваться только на выгрузку из CMDB-систем, то с большой долей вероятности не будет известна часть сетевых узлов, в которых могут находиться опасные уязвимости.

Данные об активах необходимо собирать комплексно за счет следующих операций:

- сканирования в режимах черного и белого ящика;

- импорта данных из внешних каталогов (Active Directory, SCCM, гипервизоры);

- обнаружения активов из данных других решений для ИБ (системы анализа событий SIEM и инструмента для исследования трафика NTA);

- контроля недавно обнаруженных активов;

- проверки активов, о которых давно не было информации (потенциально удаленных).

Все это можно осуществить с помощью систем класса vulnerability management.

После обнаружения активы нужно корректно идентифицировать: данные о них были получены из разных источников, и эту информацию стоит упорядочить. Это дает понимание ИТ-среды, помогает правильно классифицировать компоненты сети и задавать правила работы с ними. Чем больше параметров идентификации активов готова предоставить VM-система (FQDN, адреса MAC и IP, тип ОС, имя сетевого узла, признаки виртуальности узла), тем лучше: таким образом мы сможем избежать дублирования активов и ложных срабатываний средств защиты.

Но на сборе данных этот шаг не заканчивается, важно поддерживать информацию актуальной — обновлять сведения о новых узлах и устаревших системах. На практике ежедневно проводить полное сканирование всей ИТ-инфраструктуры не всегда представляется возможным по причине нагрузки на сеть, из-за нюансов согласований сканирований с ИТ-отделом и ограничений во времени, когда можно выполнить полное сканирование. Контролировать полноту собираемых данных по активам можно за счет выборочного и точечного сканирования активов, импорта данных об активах из внешних каталогов, проверки ошибок по задачам сканирования и активов с неполной информацией.

В результате эффективной работы подсистемы управления активами у пользователя всегда будет под рукой актуальная информация о том, какие активы есть в инфраструктуре и какова их конфигурация. На основании этих же данных будет обновляться информация об уязвимостях, обнаруженных на узлах в сети компании.

Классифицируйте и оценивайте активы

Каждому активу должен соответствовать определенный уровень его значимости. Рекомендуем заранее оценить, как актив влияет на конфиденциальность и целостность данных, работоспособность важных для бизнеса сервисов. Это поможет определить степень опасности найденных уязвимостей, варьировать сроки их устранения и рассчитывать свои финансовые расходы и трудозатраты. Для более наглядной и непрерывной оценки реальной степени защищенности инфраструктуры лучше оценивать наличие опасных уязвимостей на важных активах отдельно от уязвимостей на остальных активах.

Инструменты для анализа защищенности должны помогать управлять активами, упрощать работу с ними. На этом этапе мы рекомендуем вводить иерархию активов, например объединять их по принадлежности к структурным подразделениям, автоматизированным системам, к IP-сетям или по наличию определенных ОС. Это поможет автоматизировать процессы — вводить триггеры действий на определенные подгруппы и быстро провести идентификацию и сканирование уязвимых систем, если понадобится срочно проверить их на наличие конкретной уязвимости. Также необходимо контролировать, распределены ли все активы по группам и задана ли степень важности новым активам.

Выявляйте уязвимости и задавайте правила их обработки

Далее определение уязвимостей в VM-системе должно происходить автоматически на основании данных об инфраструктуре, постоянно актуализируемой информацией об активах. По результатам сканирования в режимах черного и белого ящика решение выявляет открытые сетевые порты и доступные службы, уязвимости в ПО, а также недостатки конфигурации оборудования, серверов и средств защиты. Данные по активам также следует соотносить с правилами, заданным в базе знаний VM. Разработчики систем используют общие базы уязвимостей (MITRE CVE List, NVD, OSVDB, БДУ ФСТЭК России), а также собственные базы знаний, которые постоянно обновляются на основе исследований. Актуализация данных об уязвимостях в VM-системе происходит при обновлении базы знаний в части уязвимостей, а также при актуализации информации об активах.

В инфраструктурах с большим количеством активов (более 1000) управлять уязвимостями вручную невозможно. Чтобы автоматизировать процесс, можно сортировать уязвимости, например по их опасности или статусу, и заводить регламент их обработки. На ручную обработку должны оставаться только самые опасные уязвимости для конкретной инфраструктуры, и система анализа защищенности должна позволять специалистам по ИБ определять такие уязвимости.

За устранение уязвимостей (обновление версий ПО, установка патчей) и применение компенсационных мер (выключение сервисов, закрытие портов на межсетевых экранах) отвечает ИТ-подразделение. Как можно больше систем и ПО ИТ-отдел должен обновлять самостоятельно. В свою очередь, специалисты по ИБ определяют задачи ИТ-отдела по обновлению версий ПО или установке патчей на активы, следят за полнотой и своевременностью выполнения этих действий. Лучше, если система управления уязвимостями будет позволять задавать и контролировать правила обработки уязвимостей. В этом случае специалисты по ИБ будут контролировать отсутствие уязвимостей и совместно с ИТ разбирать случаи нарушения договоренностей.

Еще один нюанс: по итогам сканирования специалисты по ИБ, как правило, сталкиваются с огромным списком уязвимостей, и на этом этапе важно определить, какие уязвимости необходимо устранить в первую очередь. Здесь есть несколько подходов.

Во-первых, можно опираться на оценку по CVSS искать дополнительную информацию: например, существуют ли доступные эксплойты для этой уязвимости и удавалось ли ее использовать в процессе тестирований на проникновение. Однако специалисту по ИБ придется соотносить каждую шкалу со своей инфраструктурой (уязвимости с более низким рейтингом — но на периметре сети — против уязвимостей с высоким рейтингом внутри сети), смотреть, можно ли их проэксплуатировать в данной системе.

Во-вторых, можно доверять оценке вендора, где найденные уязвимости ранжируются от более опасных к менее опасным, но при условии, что вендор действительно обладает такой экспертизой. Лучше, если это будет конечный список трендовых уязвимостей, а не переработанный список всех найденных уязвимостей. Ограниченный список особо важных уязвимостей будет помогать оценивать свою работу и правильно фокусироваться на срочных задачах.

Устраняйте уязвимости

На практике устранение уязвимостей проходит так:

- При проактивном подходе в компании ИТ-подразделение регулярно устанавливает патчи или обновления ОС и ПО, не дожидаясь информации об уязвимостях от службы ИБ. В этом случае специалисты по ИБ лишь контролируют отсутствие уязвимостей через определенное количество дней после публикации информации о них.

- При реактивном подходе ИТ-подразделение устанавливает патчи или обновления ОС и ПО после того, как служба ИБ предоставит информацию об обнаруженных уязвимостях, сформирует списки активов, ОС и ПО для реагирования. После проведенных работ специалисты по ИБ контролируют отсутствие уязвимостей через определенное число дней после их обнаружения на активе. Сроки устранения ИБ и ИТ обсуждают по каждой уязвимости или списку уязвимостей отдельно.

Проверьте, устранены ли уязвимости

Важно отслеживать динамику устранения критически опасных уязвимостей и контролировать соблюдение политики устранения уязвимостей.

Служба ИБ, как правило, контролирует отсутствие уязвимостей в соответствии с принятыми в компании договоренностями. Если появляются особо опасные уязвимости, реагирование и проверки происходят вне очереди.

Управление уязвимостями (vulnerability management) не может строиться только на выявлении уязвимостей (vulnerability assessment), оно обязательно включает в себя управление активами (asset management), соблюдение регламентов по сканированию, контроль устранения уязвимостей (vulnerability remediation), а также тесное сотрудничество службы ИБ с ИТ-подразделением.

Приглашаем присоединиться к онлайн-встрече, на которой мы представим средство управления уязвимостями нового поколения MaxPatrol VM. Мероприятие пройдет 16 ноября 2020 г. в 13:00. Мы расскажем, как грамотно выстроить процесс управления уязвимостями в компании и продемонстрируем отличия MaxPatrol VM от систем анализа защищенности. Чтобы присоединиться к мероприятию, необходимо зарегистрироваться по ссылке.

Поделиться

Поделиться