С точки зрения организации служб информационной безопасности, дела в российских компаниях обстоят совсем не плохо. Более половины (52,2%) респондентов сообщили, что у них имеется выделенное подразделение по информационной безопасности. Столь высокая цифра объясняется, в том числе, и спецификой опрошенной аудитории (представители компаний, так или иначе заинтересованных в защите информации). Поэтому в целом по России, с учетом малого бизнеса, эта цифра может быть меньше.

В тех случаях, когда компании не имеют выделенных служб по информационной безопасности, их полномочия чаще всего разделяют ИТ-отделы и службы безопасности. Смешение разнородных функций негативно сказывается на качестве работ, но может быть оправдано финансово.

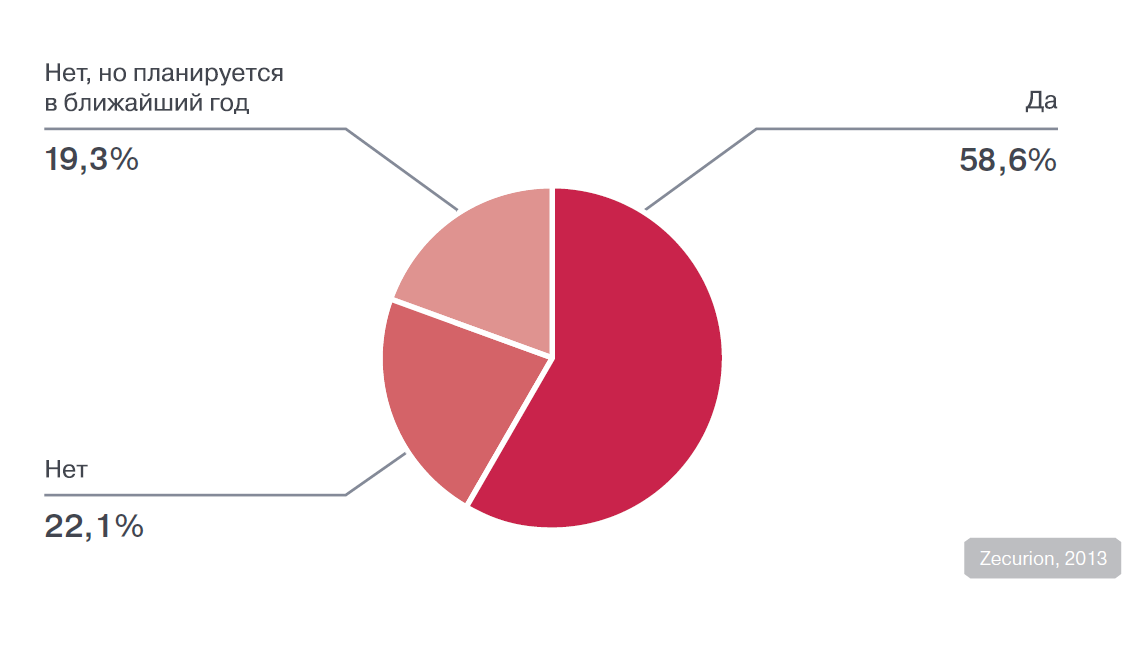

Еще один важный организационный момент – это разработка политик информационной безопасности. Политики лежат в основе всех работ по защите информации. Политики не говорят о том, какие средства защиты будут применяться – это задача конкретных процедур, которые находятся на другом уровне, и разрабатываются в соответствии с общим вектором, заданным политикой.

Наличие политик по информационной безопасности

Источник: Zecurion, 2013

Попытки обеспечить безопасность данных без разработки политик приводят к рассогласованию реализуемых мер, появлению новых уязвимостей; в средне- и долгосрочной перспективе удорожают поддержку используемых систем. Впрочем, встречается и такой подход. Чаще всего, для решения конкретных задач в жестко ограниченных временных рамках, которые если не решить, то «голову снимут». Но стоит «временно» вывести из-под действия политики несколько проектов, как ее смысл будет утерян.

Тесно связанный с разработкой политик вопрос – это классификация корпоративных данных. Классификация позволяет выявить наиболее ценные сведения, которыми располагает компания, и сосредоточить на их защите наибольшие усилия. В отличие от политик, здесь ситуация хуже – только каждая пятая компания регулярно проводит классификацию данных.

Реальные результаты

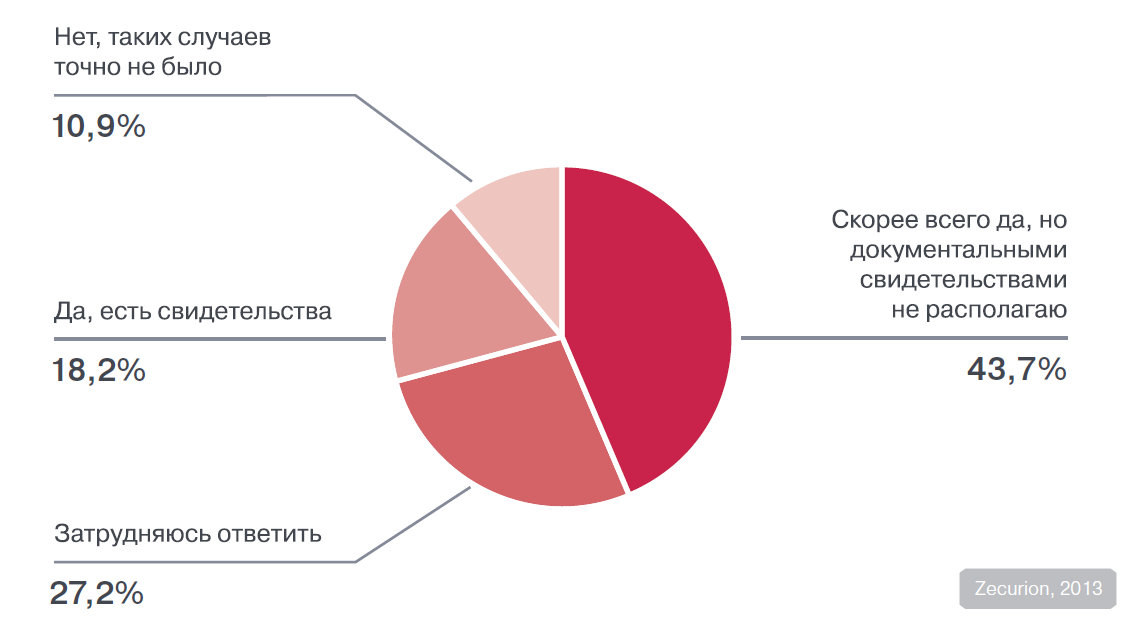

Еще хуже дело обстоит с реализацией конкретных мер по защите информации. В результате большинство компаний сталкиваются с утечками данных (см. рис. 2). В среднем, только один из десяти респондентов сообщил, что из его компании информация не утекала.

Случались ли утечки информации?

Источник: Zecurion, 2013

Примечательно, что большая доля респондентов подозревает наличие утечек, но не располагает документальными фактами – признак того, что политики, существующие в большинстве компаний, плохо соблюдаются. Находясь в полном неведении относительно перемещений конфиденциальной информации, компании не могут даже предпринять никаких шагов для минимизации последствий инцидентов.

Утечки данных могут происходить не только из-за отсутствия средств контроля, но и вследствие их недостаточности. К примеру, если фильтровать http-трафик и протоколы электронной почты, но оставить открой ICQ, доля утечек лишь снизиться, но у инсайдеров останется возможность сливать информацию. Лишние, не используемые в рамках бизнес-процессов каналы лучше даже не контролировать, а блокировать.

Контролируемые/блокируемые каналы утечек

Источник: Zecurion, 2013

Наименее защищенным каналом передачи данных в компаниях по статистике являются принтеры. Недостаточное внимание к печати обусловлено двумя основными причинами: сложностью технической реализации (и малым предложением адекватных решений на рынке) и сложностью слива через принтеры объемной информации, например, базы данных нескольких тысяч клиентов. Однако стоит понимать, что ценная информация не всегда бывает объемной, а бесконтрольный канал в корпоративной сети – это огромная дыра безопасности. В свою очередь, электронная почта и web-сервисы контролируются соответственно в 67,8% и 48,2% компаний. Неплохие показатели, но эффективность лоскутной защиты, как говорилось выше, будет достаточно низкой.

Утечки – дело техники

Программные средства защиты от утечек (DLP-системы), хотя и являются наиболее эффективными, но на практике применяются лишь в 20,2% компаний. Основные причины – относительная дороговизна (для небольших компаний срок окупаемости достаточно продолжителен) и неготовность самих организаций к внедрению. Внедрение DLP-систем сопряжено с изменением бизнес-процессов, необходимостью классификации информации (чтобы понимать, чего защищать) и инструктажа сотрудников. Хотя возможны варианты скрытного (от сотрудников) внедрения, но они сопряжены с определенными юридическими рисками и, по опыту эксплуатации, дают худшие результаты. Неготовность к внедрению также сказывается на впечатлении от использования систем. Так, около 7% респондентов сообщили, что имели негативный опыт эксплуатации DLP.

Тем не менее, перспективы DLP-решений видятся вполне определенными. Даже не смотря на отсутствие бюджета (о чем заявило 39,7% респондентов), четверть компаний планирует запустить в течение года проект по внедрению DLP. Понятно, что реализовать задуманное удастся не всем, однако вектор развития вполне очевиден.

Топ-8 важных характеристик DLP-систем

Источник: Zecurion, 2013

Если говорить об ожиданиях от DLP-систем, потенциальные заказчики прежде всего обращают внимание на количество контролируемых каналов, используемые технологии и удобство управления. Приоритеты вполне обоснованы. DLP должны контролировать максимальное количество каналов, ведь каждый из них – это дополнительная уязвимость, которая сводит на нет всю работу по обеспечению безопасности.

Технологии распознавания информации лежат в основе работы системы. Прежде всего они определяют, сможет система «узнать» конфиденциальную информацию в общем потоке или нет. При этом из-за естественных ограничений различных технологий детектирования, наилучший результат дает одновременное сочетание нескольких технологий, включая цифровые отпечатки, лингвистический анализ, регулярные выражения, интеллектуальные математические модели (метод Байеса) и другие.

Какая информация защищается в первую очередь

Источник: Zecurion, 2013

Защита персональных данных является одним из ключевых драйверов рынка информационной безопасности на протяжении уже нескольких лет. И внимание, которое уделяется этой теме и со стороны компаний-операторов, и со стороны регуляторов, и даже со стороны рядовых граждан, лишь растет. Подливают масла в огонь и недавние инициативы, направленные на увеличение ответственности за несанкционированное использование персональных данных. Поэтому неудивительно, что среди прочей информации респонденты отдают предпочтение именно персональным данным, собственных сотрудников и акционеров (74,3%), а также клиентов (69,2%). В лидерах также базы данных клиентов и поставщиков, и сведения об учетных записях пользователей.

Как показывают результаты исследования, большинство компаний теоретически готовы к решению задач по защите информационных ресурсов. В штате имеются специалисты по информационной безопасности или даже выделенные отделы, большинство компаний уже разработали и утвердили политики. Однако, когда дело касается практики, вскрываются серьезные проблемы в обеспечении безопасности. Причина кроется в дисбалансе между теорией и практикой — существующие политики безопасности попросту игнорируются. Но показатель количества инцидентов существенно снизится, когда компаниям удастся практику защиты информации ввести в соответствие с уже разработанными политиками.

Поделиться

Поделиться