Виртуализация несет новые ИБ-угрозы

Переход на виртуальные инфраструктуры сегодня является одной из ключевых тенденций ИТ-рынка. Это дает множество новых возможностей и обеспечивает существенное сокращение расходов. Однако виртуальная среда несет и новые угрозы информационной безопасности, которые пока практически не учитываются. Гибкость виртуальных инфраструктур делает доступ злоумышленников к информационным системам гораздо более легким. Поэтому необходим комплексный подход к их защите с применением средств, разработанных именно для виртуальных сред.В настоящее время технологии виртуализации используются сотнями крупных и средних российских компаний, обеспечивая не только экономию ИТ-бюджетов, но и существенное увеличение гибкости ИТ-инфраструктуры. Будучи расположенным на самом нижнем уровне инфраструктуры серверов, поверх оборудования, ПО для виртуализации существенно меняет подход к обеспечению информационной безопасности систем. Тем не менее, если посмотреть на практику использования платформ виртуализации и средств управления виртуальной средой на предприятиях, можно увидеть, что подходы к обеспечению ИБ практически не изменились. Виртуальная машина (ВМ) по-прежнему защищается как обычный сервер, при этом зачастую факт наличия самого ПО гипервизора как дополнительного источника угроз вообще игнорируется. Отдельно необходимо отметить появление нового управляющего слоя для виртуальной инфраструктуры, который также достаточно часто не защищается специализированными средствами.

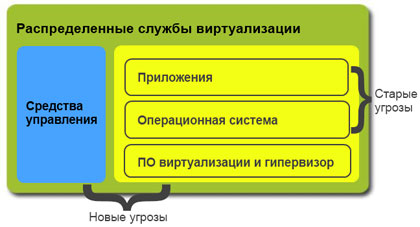

Новые угрозы виртуализации

Таким образом, несмотря на то, что технологии виртуализации на сегодняшний день успешно внедрены большим количеством компаний, требуется аудит текущего состояния виртуальных инфраструктур и обеспечение их информационной безопасности с применением средств, разработанных именно для виртуальных машин. Источники угроз для виртуальных инфраструктур условно можно разделить на следующие категории. Во-первых, это изменения, произошедшие в физической инфраструктуре с точки зрения хранения данных, сетевого взаимодействия, резервного копирования, аутентификации пользователей и т.п. Во-вторых, сервер виртуализации, гипервизор и обслуживающая его операционная система. В-третьих, виртуальная машина, то есть тот виртуальный контейнер, который отвечает за изолированную работу гостевой операционной системы. Ну и, наконец, средства управления серверами виртуализации и виртуальными машинами, включая центральный управляющий сервер с распределенными службами, сервисы веб-доступа к выполнению задач администратора и "толстые" клиенты управляющего ПО.

Изменения в физической инфраструктуре

При внедрении средств виртуализации в инфраструктуре компании меняется очень многое. Во-первых, хранение виртуальных машин. Если раньше каждая прикладная система имела доступ к своему разделу в СХД или использовала локальное хранилище, то после внедрения виртуализации сразу несколько виртуальных машин находятся в одном разделе в целях обеспечения "горячей" миграции и отказоустойчивости. Таким образом, получив контроль над подобным виртуальным хранилищем, злоумышленник может получить доступ сразу к группе ВМ (на данный момент в большинстве систем виртуализации не предусмотрено шифрование виртуальных хранилищ). В сетях SAN необходимо использовать зонирование для обеспечения дополнительной защиты хранилищ и другие средства разграничения доступа. В IP-сетях нужно отделять сеть доступа к хранилищам физически или логически. Надо отметить, что, поскольку виртуальная машина представляет собой лишь набор файлов, в виртуальных средах проще украсть данные вместе с гостевой ОС и приложениями.

Во-вторых, изменения происходят в сетевом взаимодействии систем. Поскольку на одном сервере находятся несколько виртуальных машин, между ними внутри хоста существуют внутренние соединения на базе виртуальных коммутаторов, у которых есть различные режимы работы (например, режим, в котором все пакеты рассылаются на все порты этого коммутатора), что создает дополнительные угрозы. Для повышения уровня безопасности можно использовать подход к организации сетей VLAN на базе этих коммутаторов, где тегирование кадров происходит на уровне хоста еще до попадания пакетов в сеть, а также поддерживать единую безопасную конфигурацию виртуальных сетевых устройств. Кроме того, хост-серверы имеют собственные сетевые экраны, которые необходимо контролировать и поддерживать в рамках корпоративных политик.

В-третьих, в виртуальных средах чаще всего применяется подход к резервированию систем на уровне виртуальных машин, где создается резервная копия ВМ целиком, а не отдельных файлов гостевой операционной системы. Обычно сервер резервного копирования имеет доступ ко всем виртуальным хранилищам, что требует особого отношения к его защите. Желательно настроить шифрование трафика между сервером резервного копирования и системами хранения, чтобы пресечь возможные атаки типа man-in-the-middle.

Сервер виртуализации и ОС гипервизора

Среди ключевых опасностей – возможность получения контроля над всеми виртуальными машинами хост-сервера и даже всей инфраструктурой за счет компрометации всего лишь одного сервера виртуализации. Очевидно, что злоумышленник, контролирующий сервер виртуализации может получить доступ ко всем его ВМ, поскольку ими управляет гипервизор этого сервера. Кроме того, обычно один хост виртуализации имеет доступ ко всем хранилищам виртуальных машин в пределах кластера отказоустойчивости (зачастую кластер всего один), а значит, этот хост представляет угрозу для всей виртуальной инфраструктуры.

В качестве метода защиты здесь можно порекомендовать использование правильных методов аутентификации и разграничения прав доступа: применение специализированных продуктов для виртуальных сред, интеграцию хост-серверов со службой каталога Active Directory, использование политик сложности и устаревания паролей, а также стандартизацию процедур доступа к управляющим средствам хост-сервера. Также нужно отключить неиспользуемые службы, например, веб-доступ к серверу виртуализации, если он не требуется.

Управляющая операционная система сервера также требует мер защиты, которые принято реализовывать в физической инфраструктуре (например, запрет входа под учетной записью пользователя root для выполнения задач и отключение команды su в ОС Linux).

Безусловно, необходимо также своевременно и регулярно производить обновление ПО виртуализации на хост-серверах, в котором в последнее время все чаще и чаще обнаруживаются уязвимости. Некоторые вендоры платформ виртуализации предоставляют средства для автоматизированного обновления хост-серверов и гостевых ОС, что немаловажно при выборе решения. Здесь надо отметить, что ряд поставщиков предлагает также так называемые "тонкие" гипервизоры без вспомогательной управляющей операционной системы, размер кода которых намного меньше "толстой" платформы, что приводит к сокращению периметра возможных атак. К таким продуктам относятся, например, платформы VMware ESXi, Citrix XenServer OEM и другие.

Виртуальная машина

Это, пожалуй, самый потенциально опасный объект в виртуальной инфраструктуре. Зачастую виртуальные машины ведут себя несколько иначе, чем физические серверы. Прежде всего, ввиду консолидации систем как на серверах, так и в общих хранилищах, необходимо особое внимание уделить контролю потребления ресурсов. Одна скомпрометированная виртуальная машина, "захватившая" все ресурсы сервера или системы хранения, может вызвать отказ в обслуживании других виртуальных систем.

Также у виртуальных систем часто есть возможность создания мгновенных снимков состояния ("снапшотов"), которые очень "полезны" для злоумышленников. Получив "снапшот" системы, они могут произвести вредоносные действия в инфраструктуре организации, после чего вернуть систему в исходное состояние, оставив свое присутствие незамеченным. Такие же действия можно производить, используя "временные" виртуальные диски, которые удаляются после выключения виртуальной машины.

Кстати говоря, мгновенные снимки очень "удобно" применять для копирования работающего сервера на носитель злоумышленника (когда снимок создан, основной диск машины доступен для копирования). Вот почему особое внимание необходимо уделять протоколированию действий пользователей не только в гостевой ОС, но и в системах, относящихся к средствам виртуализации.

У виртуальных машин значительно выше гибкость при работе с виртуальными устройствами, возможно подключение "на лету" виртуальных дисков, приводов CD/DVD и даже оперативной памяти и процессоров. Это требует контроля со стороны системных администраторов, которые должны отключать неиспользуемые виртуальные устройства для уменьшения числа потенциальных точек вторжения.

Поделиться

Поделиться