ПК Dell в большой опасности. В их BIOS найдено множество опасных «дыр»

Выявлена «пачка» из пяти новых уязвимостей в BIOS компьютеров компании Dell в догонку к 23 похожим, обнаруженным в феврале 2022 г. Они затрагивают огромное количество вычислительных машин и позволяют выполнить произвольный код на уязвимых устройствах марок Alienware, Edge Gateway, Inspiron, Vostro и XPS. Эксперты по информационной безопасности считают бреши очень опасными, хотя для их эксплуатации и требуется физический доступ к персональному компьютеру или серверу.Бреши в BIOS компьютеров Dell

В BIOS компьютеров американской компании Dell найдено пять новых уязвимостей, пишет The Hacker News. С их помощью потенциальный злоумышленник может выполнить вредоносный код на подверженной проблеме машине.

Бреши, выявленные ИБ-компанией Binarly, получили идентификаторы CVE-2022-24415, CVE-2022-24416, CVE-2022-24419, CVE-2022-24420 и CVE-2022-24421. Наиболее опасным из них присвоена оценка 8,2 балла из 10 возможных. Другими словами, по мнению экспертов, они представляют высокую опасность.

Среди подверженных новым уязвимостям устройств Dell: ноутбуки Alienware 13, 15 и 17 серий; шлюзы Edge Gateway 3000 и 5000; портативные и моноблочные ПК семейства Inspiron; десктопы и лаптопы Vostro; промышленные ПК для встраиваемых систем Embedded Box PC серий 3000 и 5000; тонкие клиенты Wyse 7040 и настольные компьютеры XPS 8930.

Полный список оборудования с «дырами» в BIOS опубликован на портале поддержки Dell. Там же можно найти ссылки на обновленные прошивки, содержащие исправления.

BIOS или UEFI

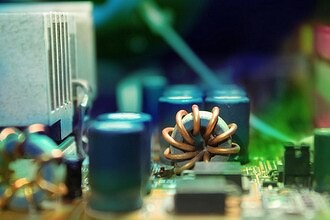

Микросхема BIOS располагается на материнской плате IBM-совместимого компьютера и содержит набор системных программ, которые служат для инициализации и тестирования оборудования с дальнейшей передачей управления операционной системе. В последние годы BIOS вытесняется UEFI (Unified Extensible Firmware Interface, унифицированный интерфейс расширяемой прошивки), однако многие производители и пользователи продолжают по старинке называть UEFI BIOS.

Перепрошивка или замена ПО BIOS выполняется при помощи специализированных программных или аппаратных инструментов, например, утилиты, поставляющейся производителем материнской платы.

Обновление прошивки может потребоваться, в частности, для расширения спектра поддерживаемых материнской платой процессоров, которые механически и электрически с ней совместимы.

Обновление микропрограммы материнской платы – рискованная процедура, особенно при выполнении новичком. В некоторых случаях она может привести устройство в нерабочее состояние. Для устранения последствий неправильно проведенной перепрошивки BIOS пользователю может понадобиться обратиться в сервисный центр.

Откуда у проблемы растут ноги

Все выявленные бреши относятся к категории уязвимостей некорректной проверки ввода (improper input validation) и оказывают влияние на режим системного управления (System Management Mode, SMM) прошивки UEFI/BIOS. Эксплуатация уязвимости позволяет авторизованному на компьютере злоумышленнику при помощи вызова прерывания системного управления (System Management Interrupt) добиться выполнения произвольного кода. Несколько менее опасной «дыру» делает тот факт, что для ее эксплуатации необходим физический доступ к устройству.

SMM – это особый высокопривилегированный режим исполнения на чипах архитектуры x86. Он, в частности, может использоваться для обработки некоторых системных ошибок или управления питанием.

Режим обладает наивысшим приоритетом, таким образом находясь на вершине в соответствующей иерархии, выше операционной системы и гипервизора. Переход в SMM осуществляется при помощи вызова SMI, который может быть инициирован как аппаратными компонентами материнской платы (например, чипсетом), так и программным путем – из операционной системы. Во время работы чипа в режиме SMM ОС приостанавливается. Вызов SMI не может быть заблокирован ОС. Совокупность описанных особенностей технологии делает ее привлекательной для авторов вредоносного ПО.

В феврале 2022 г. Binarly обнаружила 23 уязвимости в системе безопасности прошивки InsydeH2O, которую компания Insyde Software поставляет крупнейших производителей «железа». В их числе Acer, AMD, Asus, Dell, Fujitsu, HP и Microsoft. Подавляющее большинство тех брешей также было связано с дефектами SMM.

BIOS – сложно устроенный компонент, поэтому выявление и исправление всех существующих уязвимостей представляется непростой задачей, объясняют в Binarly. Такое положение вещей является прямым следствием сложности кодовой базы прошивки или необходимость поддержки устаревших (legacy) компонентов, которым разработчики уделяют меньше внимания, но которые все еще широко применяются на практике.

Как отмечают эксперты Binarly, большинство инструментов анализа кода не подходят для выявления конкретных ошибок в области безопасности, характерных для прошивок BIOS. Тому есть множество причин. Одна из наиболее очевидных – отличия в реализации функций управления памятью.

Популярность компьютеров Dell

По данным аналитической фирмы IDC, Dell Technologies в IV квартале 2021 г. в глобальном масштабе отгрузила около 17,20 млн традиционных персональных компьютеров – к таковым аналитики относят десктопы, ноутбуки и рабочие станции.

Такой результат позволил компании «откусить» 18,6-процентную долю мирового рынка, опередив Apple, Asus и Acer. Успешнее в плане объема поставок в заключительной четверти 2021 г. были Lenovo и HP – их доли составили 23,4% и 20,1% соответственно. Стоит также отметить, что среди первой тройки глобальных лидеров лишь Dell продемонстрировала рост (8,9%).

В декабре 2021 г. CNews писал о том, что многие из владельцев ряда моделей ноутбуков и настольных компьютеров Dell, поспешившие перейти на свежую версию прошивки BIOS, не могли включить свои машины. Устройства либо расручивали кулеры, при этом не подавая иных «признаков жизни», либо «выпадали» в BSoD.

Поделиться

Поделиться