Материнские платы известнейшего производителя уязвимы для неприятного трояна. Переустановка Windows не помогает

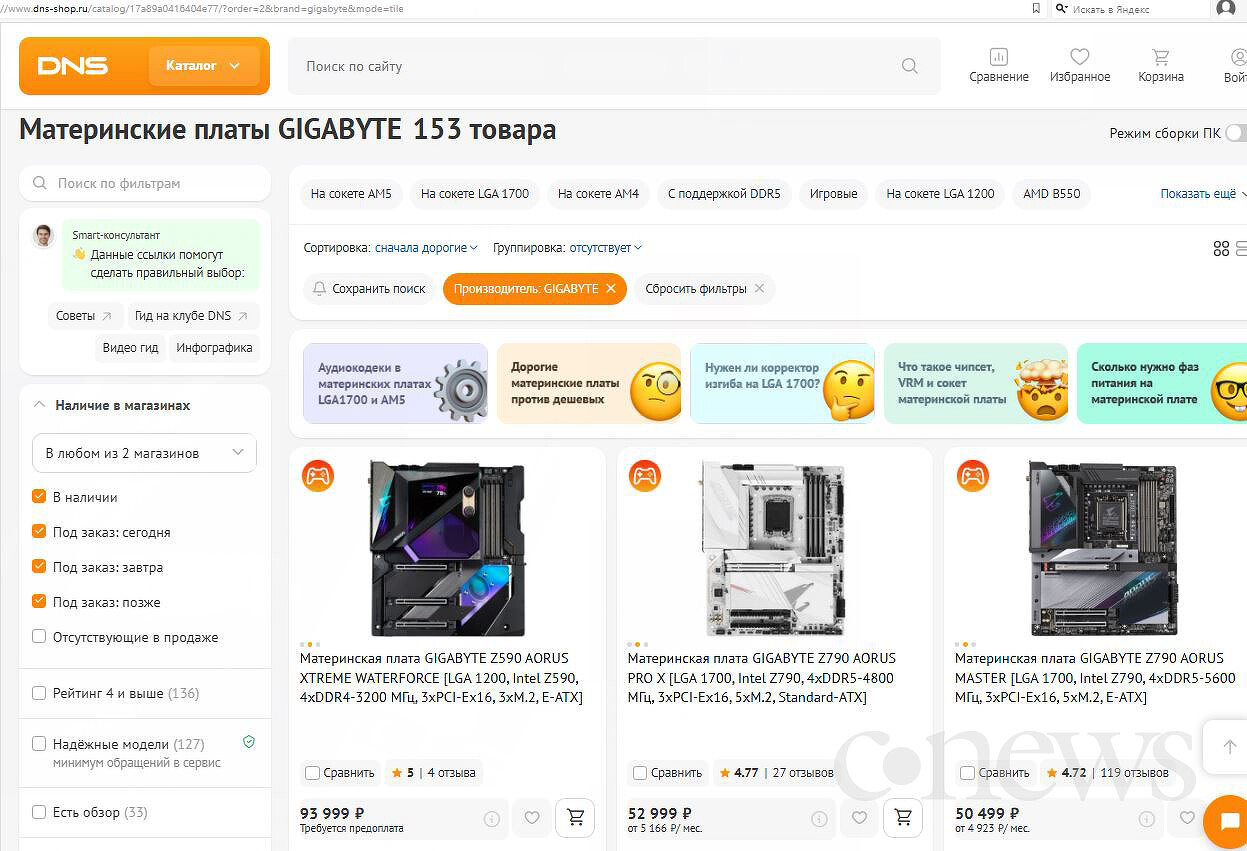

Материнские платы Gigabyte оказались уязвимы для вредоносного ПО UEFI, обходящего Secure Boot. Проблема затронула десятки моделей, что резко повышает шансы стать жертвой хакеров. Gigabyte – очень крупная компания, десятилетиями выпускающая комплектующие. Ее системные платы продаются в России, так что россияне тоже в зоне риска.

Из Тайваня с сюрпризом

Материнские платы тайваньской компании Gigabyte, одного из крупнейших в мире производителей компьютерных комплектующих, оказались уязвимы для вредоносного ПО UEFI, способного обходить безопасную загрузку (Secure Boot). Как пишет профильный портал Bleeping Computer, проблема имеет внушительные масштабы, поскольку затрагивает десятки моделей системных плат компании.

По подсчетам специалистов портала, проблема затронула немногим более 240 моделей материнских плат Gigabyte с прошивками, обновленными в период с конца 2023 г. по середину августа 2024 г.

В России платы Gigabyte тоже продаются – в одной только сети DNS их ассортимент переваливает за полторы сотни. Цена варьируется от 4,5 до более 90 тыс. руб.

Фактически, проблема скрывается в уязвимых прошивка UEFI (заменитель BIOS в современных материнских платах). В них содержатся сразу несколько уязвимостей, которые позволяют внедрять вредоносное ПО типа bootkit, невидимое для операционной системы. Вычистить его из ПК невозможно даже при помощи полной переустановки системы.

Широкий простор для творчества

Обнаруженные в материнских платах Gigabyte «дыры» при правильной их эксплуатации открывают перед киберпреступниками множество возможностей. Обладая правами локального или удаленного администратора, они могут выполнять на ПК совершенно произвольный код, находясь в режиме управления системой выполнить произвольный код в режиме управления системой (SMM, System Management Mode). Это отдельная среда, полностью изолированная непосредственно, и у нее гораздо больше привилегий на ПК, отмечают эксперты Bleeping Computer.

Весь секрет неуязвимости буткитов, оставленных в ПК при помощи «дыр» в матплатах Gigabyte, кроется в общем принципе работы компьютера. В нем есть механизмы, которые работают ниже уровня операционной системы, то есть у них есть низкоуровневый доступ к «железу» компьютера. Активируются эти механизмы непосредственно во время загрузки компьютера, вследствие чего внедренное в составе буткита вредоносное ПО легко обходит стандартные средства защиты, в том числе и Secure Boot в составе UEFI.

Когда четыре – это слишком много

Проблемы с безопасностью в материнских платах Gigabyte выявили эксперты ИБ-компании Binarly. В общей сложности они обнаружили четыре уязвимости, и информацию об этом они передали Координационному центру CERT (CERT/CC) Университета Карнеги-Меллона (США).

В реализациях UEFI на платах Gigabyte компания Binarly обнаружила следующие уязвимости, все с высоким уровнем опасности (8,2 балла из 10 возможных): CVE-2025-7029 – ошибка в обработчике SMI (OverClockSmiHandler), которая может привести к повышению привилегий SMM; CVE-2025-7028 – ошибка в обработчике SMI (SmiFlash), открывает доступ на чтение и запись к оперативной памяти управления системой (SMRAM), что может привести к установке вредоносного ПО; CVE-2025-7027 – может привести к повышению привилегий SMM и изменению прошивки путем записи произвольного содержимого в SMRAM; CVE-2025-7026 – позволяет выполнять произвольную запись в SMRAM и может привести к повышению привилегий до SMM и постоянной компрометации прошивки.

Первоначальным поставщиком прошивки является компания American Megatrends Inc. (AMI). Со своей стороны она быстро устранила все недочеты, как только о них стало известно. Теперь дело за непосредственными производителями материнских плат, пишет Bleeping Computer. Из этого можно сделать вывод, что одной только Gigabyte все не ограничивается, поскольку UEFI, равно как и BIOS производства AMI используют многие вендоры. Специалисты портала подтверждают, что материнские платы других поставщиков также подвержены всем четырем уязвимостям, но их названия остаются неизвестными до тех пор, пока не будут выпущены исправления.

Слишком медленно

По данным CERT/CC, исследователи Binarly уведомили Carnegie Mellon CERT/CC о проблемах 15 апреля 2025 г. Gigabyte со своей стороны подтвердила наличие уязвимостей лишь спустя два месяца, 12 июня 2025 г. Однако лишь 15 июля 2025 г., после публикации статьи Bleeping Compurer компания соизволила выпустить бюллетени безопасности, в которых, однако, по неизвестным причинам упомянула лишь три уязвимости из четырех.

Гендиректор Binarly Алекс Матросов (Alex Matrosov) сообщил Bleeping Computer, что Gigabyte, скорее всего, еще не выпустила патчи для своих прошивок UEFI. Поскольку многие продукты многие затронутые матплаты уже вышли из эксплуатации, пользователям, по всей видимости, и вовсе не стоит ожидать каких-либо обновлений безопасности, считает он.

«Поскольку все эти четыре уязвимости возникли из справочного кода AMI, AMI раскрыла эти уязвимости некоторое время назад, предоставив их в тайне платным клиентам только в рамках соглашения о неразглашении, и это оказало значительное влияние на поставщиков в течение многих лет, пока они оставались уязвимыми и не были исправлены, – сказал Матросов. – Похоже, Gigabyte пока не выпустила никаких исправлений, а многие из затронутых устройств уже достигли статуса окончания срока службы, а это значит, что они, вероятно, останутся уязвимыми на неопределенно долгий срок».

Поделиться

Поделиться