Оборонные предприятия России и Белоруссии стали целью кибератаки. Хакеры используют как приманку фальшивые военные документы

Эксперты Cyble и Seqrite Labs 31 октября 2025 г. обнаружила рассылку, в которой хакеры для заражения компьютеров использовали ZIP-архив военного назначения. В качестве приманки они использовали военный документ. Активность получила название Skycloak. Злоумышленники разворачивают в сетях жертв бэкдор, использующий OpenSSH и скрытые сервисы, чтобы обеспечить себе долгосрочный контроль над зараженными машинами.

Кибератаки на оборонный сектор

31 октября 2025 г. специалисты по информационной безопасности (ИБ) компаний Cyble и Seqrite Labs зафиксировали новую волну целевой вредоносной активности, получившую название Skyсloak, отчет был опубликован на Cyble. Исходя из документа, оборонные предприятия России и Белоруссии стали целью масштабной кибератаки, хакеры использовали в качестве приманки якобы военные документы.

По данным Cyble и Seqrite Labs, неизвестные хакеры развернули фишинговую кампанию, нацеленную на оборонные структуры России и Белоруссии. Главная цель ИТ-атак — незаметная установка сложного многоэтапного бэкдора через OpenSSH и анонимную сеть Tor. Для маскировки трафика хакеры специально используют протокол оbfuscated4 (obfs4), который делает соединения практически неотличимыми от обычного шифрованного трафика.

Для подключения к Tor уже два десятилетия используются мосты, полагающиеся на транспортные протоколы obfs3 и obfs4. Такие серверы не числятся в списке узлов, публикуемом на Tor Project, адреса пользователям приходится получать по запросу. По сути, протокол obfs4 добавляет дополнительный уровень шифрования между вами и вашим мостом, благодаря чему трафик Tor выглядит как случайные байты. Он также противостоит кибератакам активного зондирования, когда цензор обнаруживает мосты, пытаясь подключиться к ним.

Этапы проникновения

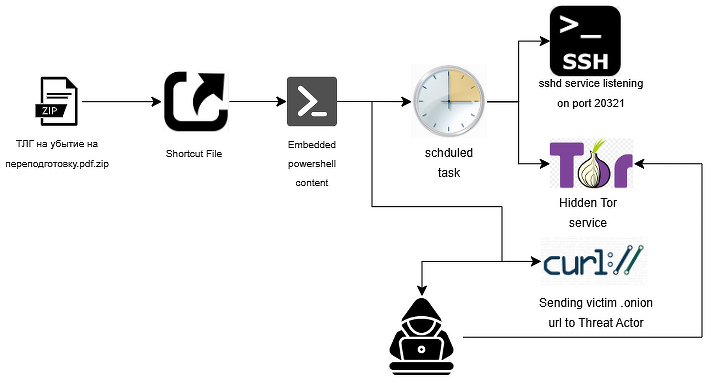

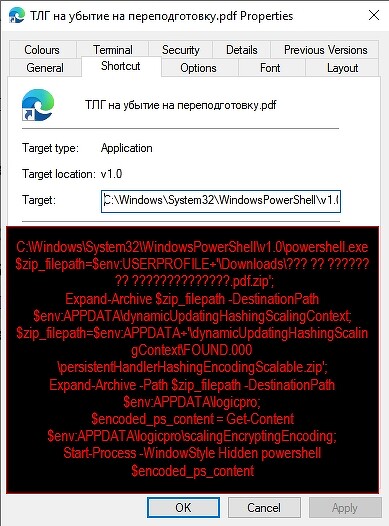

ИБ-эксперты Cyble обнаружили, что фишинговые письма маскируются под официальные военные документы и содержат ZIP-архив с Windows-ярлыком (LNK)-ярлыком и вложенным архивом внутри. Файлы LNK позволяют запускать программы без необходимости ковыряться в папках и поисках экзешника, запрятанного глубоко где‑нибудь в C:\Program Files\XnView\Hello-World.exe.

Открытие ярлыка запускает серию PowerShell-команд, которые загружают остальные ИТ-компоненты вредоносной программы. Сначала скрипт проводит проверку на песочницу: анализирует количество ярлыков на рабочем столе и число запущенных процессов. Если показатели ниже заданного порога, что типично в октябре 2025 г. для виртуальных машин и тестовых сред, выполнение прерывается — так злоумышленники отсекают автоматический анализ. Все обнаруженные образцы, по словам экспертов по кибербезопасности, были загружены в VirusTotal именно из Белоруссии в октябре 2025 г.

Установка зловреда

В качестве приманки они использовали белорусский военный документ «ТЛГ на убытие на переподготовку.pdf». При успешном прохождении антипесочницы скрипт делает две вещи одновременно: открывает ничего не подозревающему пользователю отвлекающую приманку — фальшивый PDF-документ и cоздает запланированную задачу с невинным названием githubdesktopMaintenance.

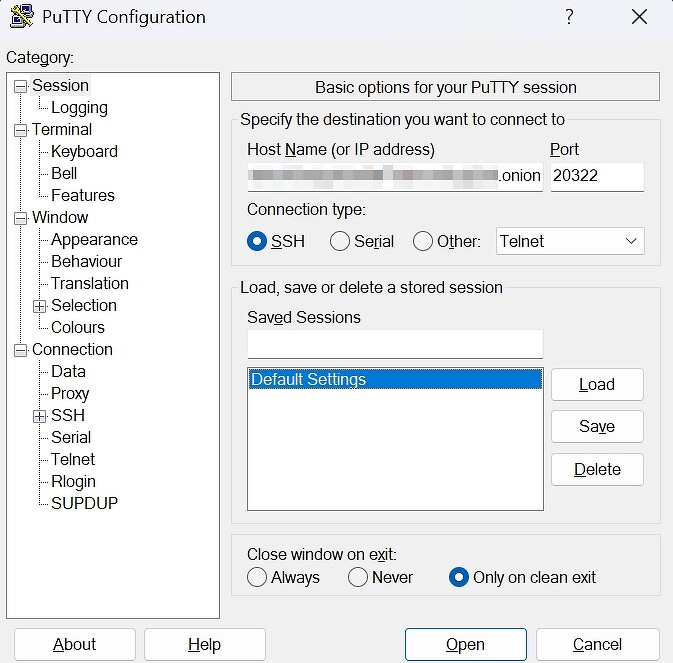

Эта задача запускается каждый день в одно и то же время после входа пользователя в ИТ-систему и исполняет файл sshd.exe (настоящий ИТ-компонент OpenSSH для Windows), который злоумышленники переименовали в githubdesktop.exe и спрятали в папке logicpro. Через этот легитимный sshd.exe атакующие получают ограниченный по ключам SSH-доступ к зараженной машине. Благодаря маскировке под обычный процесс GitHub Desktop и использованию настоящего OpenSSH-сервера связь практически не видна стандартным средствам мониторинга и аудита.

Второй ИТ-компонент — специально модифицированная сборка Tor, замаскированная под pinterest.exe и также запускаемая по расписанию. Ее задача — поднять скрытую службу т.е. hidden service, которая соединяется с .onion-адресом операторов через трафик obfs4. Этот бинарник проксирует доступ к ключевым Windows-сервисам (RDP, SMB, SSH) через сеть Tor, гарантируя устойчивое соединение даже при блокировках и полностью обходя традиционные средства защиты и мониторинга.

После завершения установки бэкдор отправляет отчет о зараженной ИТ-системе — включая уникальный .onion-хостнейм — через команду curl. С этого момента операторы получают полный удаленный контроль над машиной своей жертвы через зашифрованный канал управления (C2) в сети Tor. Все общение с машиной жертвы скрыто, устойчиво к блокировкам и практически невидимо для стандартных средств обнаружения.

Максимальная скрытность

По оценкам экспертов Cyble и Seqrite Labs, характеристики этой вредоносной цепочки — от изощренной маскировки до выбора целей — прямо указывают на шпионскую операцию с корнями в Восточной Европе.

Авторы отчетов особо подчеркивают, что архитектура бэкдора обеспечивает атакующим почти полную невидимость. Все общение с C2-серверами идет исключительно через Tor, а SSH-ключи для доступа жестко прописаны заранее, что исключает любые подозрительные переговоры в сети и делает обнаружение крайне сложным.

Поделиться

Поделиться